Burp Suite

Burp Suite ir bagātīgs tīmekļa lietojumprogrammu uzbrukuma rīks, kuru izstrādājis Portswigger. Tas ir aprīkots ar visu nepieciešamo, lai veiksmīgi veiktu pentestu pret tīmekļa lietojumprogrammu. Burp ir pasaulē visplašāk izmantotais tīmekļa lietojumprogrammu testeris un skeneris ar vairāk nekā 40 000 aktīviem lietotājiem, pateicoties tā viegli lietojamajai saskarnei un dziļumam. Tā jau ir lieliska tīmekļa lietojumprogramma, kas pentestē ar iespējām, kuras var vēl vairāk palielināt, pievienojot sauktus paplašinājumus vai pievienojumprogrammas BApps.

Burp's galvenās iezīmes ir šādas:

- Spēja pārtvert HTTP pieprasījumus, kas parasti pāriet no pārlūkprogrammas uz serveri, un pēc tam serveris atgriež atbildi. To dara tā galvenā iezīme ar nosaukumu “Starpniekservera pārtveršana ”. Šeit pieprasījums tiek pārtraukts pusceļā un no lietotāja pārlūkprogrammas pāriet uz Burp un pēc tam uz serveri.

- Spēja kartēt mērķi, t.i.e., tīmekļa lietojumprogramma, izmantojot "Zirneklis" rīks. Tas tiek darīts, lai iegūtu galapunktu sarakstu un pārmeklētu tos, lai tajos atrastu dažas vājās vietas.

- Uzlabots skenēšanas tīmekļa lietojumprogrammas rīks mērķa ievainojamību noteikšanas uzdevumu automatizēšanai (pieejams tikai PRO versijā).

- An “Iebrucējs” rīks tiek izmantots automatizētiem uzbrukumiem, piemēram, tīmekļa lietojumprogrammas pieteikšanās lapas rupjai piespiešanai, vārdnīcu uzbrukumiem, tīmekļa lietojumprogrammas sapludināšanai, lai atrastu ievainojamības utt.

- A “Atkārtotājs” rīks, ko izmanto, lai manipulētu ar lietotāju sniegtajām vērtībām vai pieprasījumiem un novērotu viņu rīcību, lai atrastu potenciāli neaizsargātus vektorus.

- A “Sekvencers” rīks sesijas žetonu pārbaudei.

- A “Dekoders” rīks daudzu kodēšanas shēmu, piemēram, base64, HEX, utt. dekodēšanai un kodēšanai.

- Spēja saglabāt darbu un atsākt vēlāk (pieejama tikai PRO versijā).

Uzstādīšana

Atrauga "Suite" numurs var lejupielādēt no oficiālās PortSwigger vietnes:

https: // portswigger.net / burp / communitydownload.

Burp ir pieejams lejupielādei gandrīz visām operētājsistēmām, ieskaitot Windows, Linux un MacOS. Noklikšķinot uz opcijas Lejupielādēt jaunāko versiju, jūs tiksiet novirzīts uz lejupielādes lapu ar dažādiem izdevumiem un operētājsistēmām, t.e., Kopienas izdevums vai Profesionālais izdevums. Profesionālais izdevums tiek apmaksāts par cenām, kas rakstītas tās oficiālajā vietnē. Lejupielādējiet kopienas izdevumu, un esat gatavs izmantot tā lieliskās pamatfunkcijas.

Lietošana

Lai izmantotu Atrauga, tas jākonfigurē, lai pārtvertu HTTP pieprasījumus. Lai konfigurētu pārlūkprogrammas, t.e., Chrome, Firefox utt., mums ir jāveic sekojošās darbības:

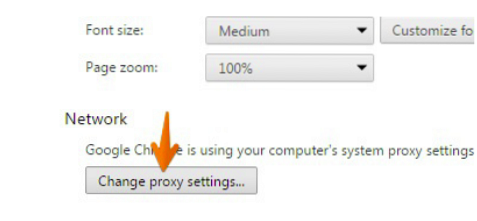

Chrome konfigurēšanai darbam ar Burp

Lai konfigurētu Chrome darbam ar Burp, vispirms noklikšķiniet uz Pielāgot opciju loga augšējā labajā stūrī, pēc tam dodieties uz Iestatījumi opcija. Iestatījumu logā izvēlieties Papildu iestatījumi, un pēc tam noklikšķiniet uz Mainīt starpniekservera iestatījumus no dotajiem variantiem.

Lai konfigurētu Firefox darbam ar Burp

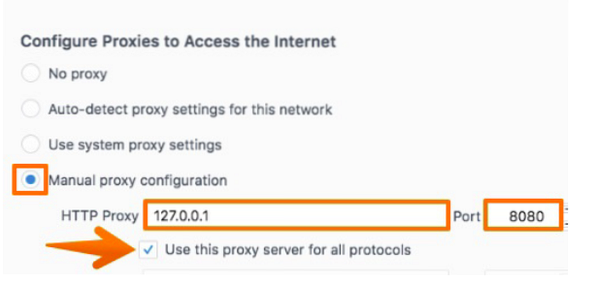

Lai konfigurētu Firefox darbam ar Burp, dodieties uz Firefox izvēlne loga augšējā labajā stūrī noklikšķiniet uz Preferences opciju, pēc tam dodieties uz Iespējas pogu. Lūk, meklējiet Tīkla starpniekserveris iekš Vispārīgi cilni. Noklikšķiniet uz Manuāla starpniekservera konfigurēšana. Ievadiet klausītāja adresi, t.e., 127.0.0.1, un Burp ostu, t.i.e., 8080. Dzēst visu mapē “Nav starpniekservera laukā, un jums ir labi iet.

Brut Force uzbrukums, izmantojot Burp

Autentifikācija ir process, lai pārliecinātos, vai pareizā persona piekļūst pakalpojumam vai pareizā persona piesakās, izmantojot dažādas metodes, piemēram, piekļuves žetonus, paroles, atslēgas utt. Paroļu lietošana ir ļoti izplatīta ikdienas dzīvē. Šeit parādās pamata autentifikācijas nozīme, t.i.e., spēcīgas sarežģītas paroles izvēle, jo ar vāju autentifikāciju aizsargātai pieteikšanās zonai var viegli piekļūt, izmantojot automatizētus uzbrukumus, piemēram, rupju piespiešanu, vārdnīcu uzbrukumus.

Dictionary Attack ir nežēlīgs spēka uzbrukums pieteikšanās laukam ar vārdnīca. Šajā uzbrukumā pieteikšanās laukā tiek izmēģināti simtiem tūkstošu iespējamo vārdnīcā saglabāto paroļu kombināciju ar nolūku, lai kāda no tām varētu darboties. Šīs paroles tiek secīgi mēģinātas pieteikšanās laukā, lai apietu autentifikāciju.

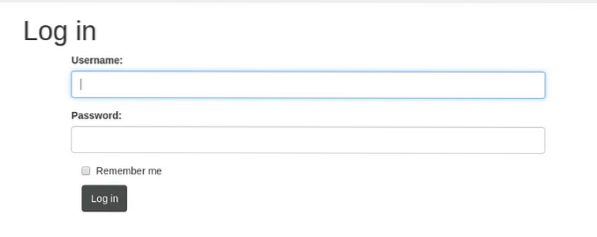

Apsvērsim scenāriju, kurā mums ir jācenšas piespiest pieteikšanās lapu, izmantojot vārdnīcu vai vārdu sarakstu, kurā ir simtiem tūkstošu vai miljonu bieži nopludinātu paroļu.

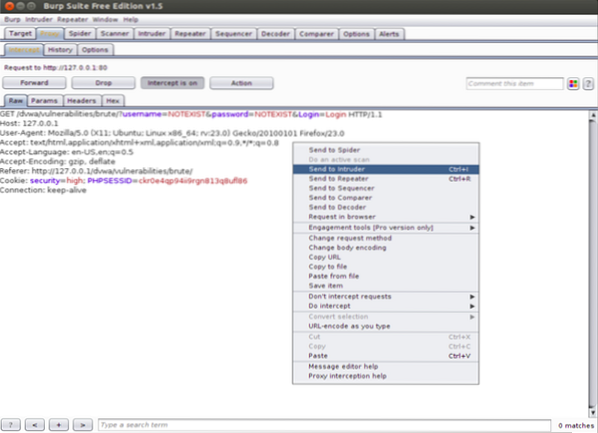

Atveriet Burp Suite un sāciet pārtvert trafiku, pagriežot Pārtvert. Pārslēdzieties uz pārlūku un norādītajos laukos ievadiet jebkuru lietotājvārdu vai paroli, pēc tam noklikšķiniet uz Pieteikties. Tagad pārslēdzieties uz Atrauga, jūs redzēsiet, ka satiksme ir pārtverta pusceļā, dodoties uz serveri, un tā vietā dodas uz Burp. Ar peles labo pogu noklikšķiniet un izvēlieties, Nosūtīt iebrucējam no dotajiem variantiem.

Tagad pārejiet uz Iebrucējs cilni, un mēs redzēsim vairākas cilnes, t.i.e., Pozīcijas, kravas, opcijas. Mums ir pareizi jākonfigurē visas opcijas šajās cilnēs, lai ļautu Burp darīt savu darbu un panākt vēlamo rezultātu.

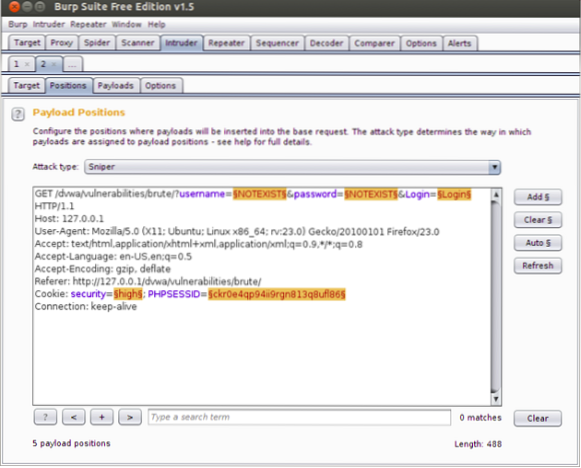

Pozīcijas

Vispirms apskatīsim cilni Pozīcijas. Šeit mēs sakām burpam parametrus, kuriem vēlamies uzbrukt pieprasījumā, t.e., paroles lauks, lietotājvārda lauks utt.

Pēc noklusējuma Burp izceļ dažus laukus, lai ieteiktu lietotājam, kādus laukus viņi var uzbrukt. Bet mūsu gadījumā mums vienkārši jāmaina lietotājvārds un paroli laukus, lai tie tiktu mainīti ar nākamo vārdu vārdnīcā, caur kuru mēs uzbrūkam katrā pieprasījumā. Lai to izdarītu, mums vispirms ir jāiztīra visas iezīmētās vietas, noklikšķinot uz Skaidrs poga loga labajā pusē. Tādējādi tiks noskaidroti Burpa ieteiktie izceltie apgabali. Tagad iezīmējiet lietotājvārda un paroles laukus, kas ir “NEEKSISTĒ" mūsu gadījumā un pēc tam noklikšķiniet Pievienot. Pēc noklusējuma mums jānorāda arī Attack tips, kas ir Snaiperis, un jāmaina uz Klastera bumba.

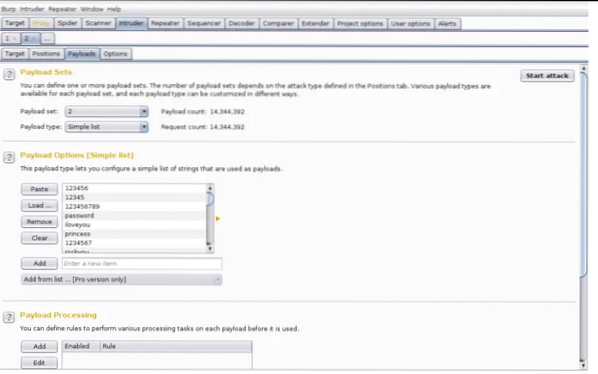

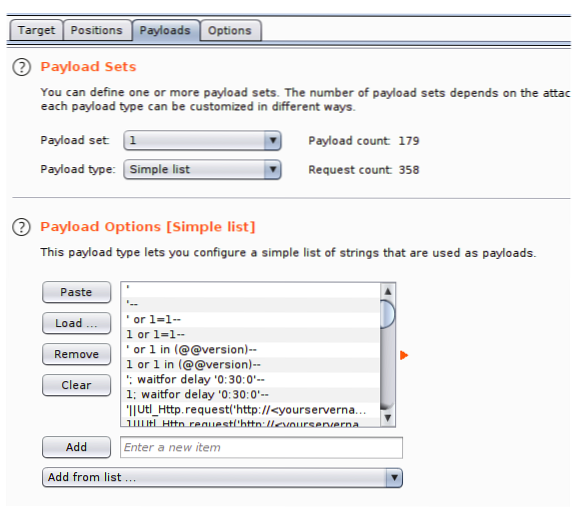

Derīgās kravas

Tagad mums ir jāiestata sava krava, caur kuru mēs uzbruksim šiem atlasītajiem laukiem. To vērtības tiks mainītas ar katru pieprasījumu atbilstoši lietderīgajai slodzei. Iestatīsim 1. parametra lietderīgo slodzi, t.e., Lietotājvārds. Pievienosim nelielu vārdu sarakstu ar lietotājvārdiem, kas mums ir failā. Noklikšķiniet uz 1. krava un izvēlieties Kravas veids kā Vienkāršais saraksts. In Kravas variants, klikšķis Slodze un dodieties uz vēlamo vārdu saraksta failu, pēc tam atlasiet to. Atlasītās vārdu saraksta vērtības tiks parādītas, kā norādīts zemāk.

Tagad, iestatot 2. parametra lietderīgo slodzi, t.e., laukā Parole, pievienosim bieži lietoto noplūstošo paroļu vārdu sarakstu, t.e., “rockyou.txt ” tā kā mūsu gadījumā tas ir failā. Noklikšķiniet uz 2. krava un izvēlieties Kravas veids kā Vienkāršais saraksts. In Kravas variants, klikšķis Slodze un dodieties uz vēlamo vārdu saraksta failu, pēc tam atlasiet to. Atlasītās vārdu saraksta vērtības tiks parādītas, kā norādīts zemāk.

Iespējas

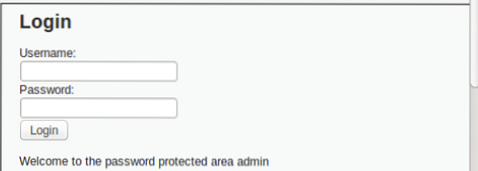

Pēc uzbrukuma parametru un lietderīgās slodzes saraksta iestatīšanas ir pienācis laiks iestatīt ļoti svarīgu opciju ar nosaukumu “Iespējas ”. Cilnē Opcijas daži noteikumi, kas ir iestatīti, lai norādītu, kurš pieprasījums ir veiksmīgs; mūsu gadījumā tas pateiks, kura parole darbojās. Mums šeit ir jākonfigurē lieta, kas ir virkne vai ziņojums, kas tiks parādīts, iegūstot pareizo paroli, t.e., Laipni lūdzam, laipni lūdzam mūsu portālā, labi atgriezties utt. Tas ir atkarīgs no tīmekļa lietojumprogrammu izstrādātāja. Mēs to varam pārbaudīt, ievadot pareizos akreditācijas datus pieteikšanās zonā.

Mums šeit ir “Laipni lūdzam ar paroli aizsargātajā apgabala administratorā”. Tagad pārejiet uz Burp Cilne Opcijas, atrast Grep Match, un šeit ierakstiet šādu virkni. Pārbaudiet Vienkārša virkne variants, un mums ir labi iet.

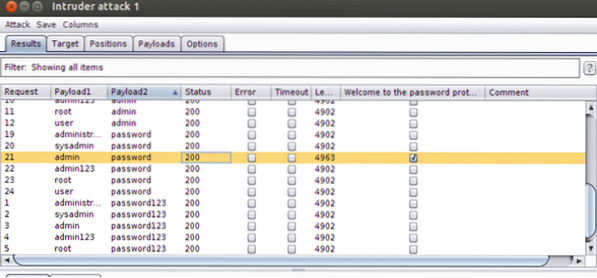

Viss ir skaisti uzstādīts. Tagad mums atliek tikai sākt uzbrukumu. Atveriet cilni Ielaušanās un pēc tam noklikšķiniet uz Sākt uzbrukumu. Iebrucējs tagad izmēģinās visas iespējamās kombinācijas no paredzētajām kravām.

Mēs varam redzēt, kā iebrucējs izmēģina visas kombinācijas, piemēram, iepriekš doto attēlu. Vai pieprasījums ir veiksmīgs, mēs varam pārliecināties, aplūkojot pieprasījumu garumu. Veiksmīgais pieprasījums būtu citā garumā nekā neveiksmīgais. Vēl viens veids, kā uzzināt, vai pieprasījums ir veiksmīgs, ir, aplūkojot sadaļu “Laipni lūgti zonā, kas aizsargāta ar paroli” (i.e., virkne, kuru esam piegādājuši Iespējas cilne agrāk) cilne. Ja mazā rūtiņa ir atzīmēta, tas nozīmē, ka pieprasījums ir veiksmīgs un otrādi. Mūsu gadījumā veiksmīgā pieprasījuma garums ir 4963, savukārt neveiksmīgā gadījumā tas ir 4902.

Brutālu spēku uzbrukums, izmantojot Burp, ar jaudīgas vārdnīcas palīdzību ir ļoti efektīva un nepietiekami novērtēta metode, kā apiet pieteikšanās lapas, kuras nav paredzētas ļaunprātīgām vienībām. Vājas paroles, lietotas, vienkāršas vai mazas paroles gadījumā šī ir ļoti efektīva tehnika.

Fuzzing

Fuzzing ir pieeja, kas tiek izmantota kļūdu, vājumu vai ievainojamību atklāšanas procesa automatizēšanai, nosūtot daudz pieprasījumu lietojumprogrammai ar dažādu lietderīgo slodzi, sagaidot, ka tīmekļa lietojumprogramma var izraisīt darbību. Tas nav tieši paredzēts tīmekļa lietojumprogrammām, bet to var izmantot arī citos daudzos uzbrukumos, piemēram, buferī, pārpildē utt. Lielāko daļu izplatīto tīmekļa ievainojamību var atrast, piemēram, XSS starpvietņu skriptu, SQL Injection, LFI, RFI utt. Burp ir patiešām spēcīgs, un tas ir arī labākais pieejamais rīks, lai darbs tiktu veikts vienmērīgi.

Fuzzing ar Burp

Paņemsim tīmekļa lietojumprogrammu, kas ir neaizsargāta pret SQL Injection, un izplūdīsim to ar burp, lai atrastu potenciāli neaizsargātus laukus.

Iedarbiniet Burp un sāciet pārtvert pieteikšanās pieprasījumu. Mēs redzēsim datu kopu, ar peles labo pogu noklikšķiniet un noklikšķiniet uz Nosūtīt iebrucējam no izvēlnes. Iet uz Pozīcijas cilni un konfigurējiet pareizos parametrus. Pēc noklusējuma Burp izceļ dažus laukus, lai ieteiktu lietotājam, kādos laukos lietotājs var uzbrukt. Bet mūsu gadījumā mums vienkārši jāmaina vērtība lietotājvārds un paroli lauki. Vispirms notīriet visas iezīmētās zonas, noklikšķinot uz Skaidrs poga loga labajā pusē. Tas iztīrīs Burp ieteiktās iezīmētās vietas. Tagad vienkārši iezīmējiet lietotājvārda un paroles laukus un pēc tam noklikšķiniet uz Pievienot. Mums arī jānorāda Attack tips un jāmaina uz Snaiperis.

Tagad dodieties uz cilni Derīgās kravas, un šeit mums ir jāiestata sava krava, caur kuru mēs uzbruksim šiem atlasītajiem laukiem. To vērtības tiks mainītas ar katru pieprasījumu atbilstoši lietderīgajai slodzei. Iestatīsim 1. un 2. parametra lietderīgo slodzi, t.e., Attiecīgi Lietotājvārds un Parole. Atrauga ir arī plašs tā kravu klāsts dažādu veidu ievainojamībām. Mēs varam tos izmantot vai izveidot vai ielādēt vienu no mums Burp viegli lietojamajā saskarnē. Šajā gadījumā mēs ielādēsimies Burp's lietderīgā slodze, kas izraisīs trauksmi SQL ievainojamības atrašanas gadījumā.

Atlasiet Vienkāršais saraksts iekšā Derīgās slodzes tips opcija. Tagad noklikšķiniet uz opcijas Ielādēt “Derīgās kravas opcijas” logs. Šeit izvēlieties Fuzzing-SQL injekcija krava no pieejamajām iespējām. Derīgās kravas tiek izmantotas, lai noskaidrotu sarakstu, kuru gatavojaties izmantot norādītajam parametram. Gadījumā, ja izvēlaties divus uzbrukuma vektorus (parametrus), tur varat iestatīt alternatīvu vārdu sarakstu visiem. Tāpat jūs varat iestatīt derīgās kravas veidu, piemēram, lietas maiņu, numurus, datumus utt. Šajā situācijā pamata saraksts ir būtisks, jo mēs izmantojam Burp noklusējuma lietderīgo slodzi.

Tagad dodieties uz Iespējas cilni, un jūs varat redzēt dažas ļoti interesantas iespējas. Piemēram,Grep ” opcija, kuru var izvēlēties, lai atbilde atbilstu norādītajiem atslēgvārdiem, piemēram, “SQL”. Vēl viena lieliska iespēja ir "Pārtraukums" iespēja, kas ir ļoti noderīga potenciālo tīmekļa lietojumprogrammu ugunsmūru gadījumā. Mūsu gadījumā mēs pārbaudījām opciju “Sekot novirzīšanai”, jo pieprasījumā ir novirzīšanas parametrs. Tomēr reizēm kļūda var tikt aktivizēta papildus pirms novirzīšanas, pēc tam abas var pārbaudīt atsevišķi.

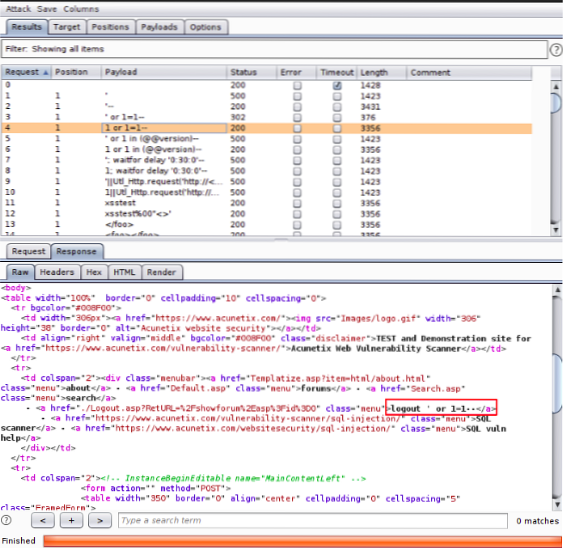

Tagad viss ir labi izveidots, un Burp iebrucējs ir gatavs sākt uzbrukumu. Kreisajā stūrī noklikšķiniet uz opcijas Sākt uzbrukumu un tikai minūtes vai divu laikā gaidiet uzbrukumu, kas burtiski prasīs stundas, lai manuāli pabeigtu. Kad uzbrukums ir pabeigts, mums atliek tikai rūpīgi analizēt dotos rezultātus. Mums vajadzētu meklēt atšķirīgu vai nepāra vērtību garums kolonna. Būtu jāmeklē arī jebkādas anomālijas statusa kodā, jo tas arī norāda, kurš pieprasījums izraisīja kļūdu, un otrādi.

Saņemot nepāra statusa kodu vai garuma vērtību, jāpārbauda atbildi logs. Mūsu gadījumā mēs varam redzēt, ka 4. pieprasījumam ir atšķirīgs statusa kods un lielāka garuma vērtība nekā parasti, un, aplūkojot atbildes apgabalu, mēs varam redzēt, ka Burp var apiet pieteikšanās apgabalu, izmantojot vērtību no lietderīgās slodzes. Uzbrukumu var uzskatīt par veiksmīgu.

Tas ir ļoti efektīvs paņēmiens kļūdu daudzveidības un pildspalvu testēšanas procedūrās, jo tas pēta visus vietnē esošos parametrus un mēģina saprast, ko tas dara, ja tas ir saistīts ar datu bāzi vai tiek atspoguļots atbildes lapā. Šī metode tomēr rada lielu troksni servera pusē un pat var izraisīt pakalpojumu atteikšanu, kas ir nomākta gan uzbrucējiem, gan tīmekļa lietojumprogrammu lietotājiem un izstrādātājiem.

Burp pagarinājumi

Ar Burp Extender palīdzību var pievienot daudz noderīgu Burp paplašinājumu, lai uzlabotu Burp iespējas. Var uzrakstīt trešās puses kodu vai ielādēt paplašinājumus. Lai ielādētu un instalētu paplašinājumus Burp, BApp Veikals ir vieta, kurp doties. Burp paplašinājumiem ir dažādas iespējas, piemēram, HTTP pieprasījumu un atbildes modificēšana, lietotāja saskarnes pielāgošana, skenera un izpildlaika pārbaudes pievienošana utt.

BApp veikals

BApp veikals sastāv no paplašinājumiem Burp, kurus Burp Suite klienti ir izveidojuši, lai uzlabotu Burp spējas un iespējas. Var redzēt, cik daudz pieejamo BApps ir ieviesis skaidras BApps, un iesniedzis klientu vērtējumus tiem, kurus esat ieviesis.

Burp paplašinājumus var lejupielādēt arī vietnē BApp veikala vietni un vēlāk to var pievienot Burp. Dažādi BApps vai BApp paplašinājumi tiek rakstīti dažādās valodās, piemēram, Python vai Ruby, un sagaida, ka lietotājs lejupielādēs Jython vai JRuby, lai viņi darbotos pareizi. Pēc tam konfigurējiet Burp ar svarīgo valodu tulku direktoriju. Dažos gadījumos BApp var būt nepieciešama jaunāka Burp forma vai alternatīva Burp versija. Apskatīsim dažus Burp milzīgo noderīgo paplašinājumu daudzumu:

Autorizēt:

Autorizācija ir ļoti efektīvs paplašinājums, ja ir nepieciešams automātiski noteikt autorizācijas ievainojamības tīmekļa lietojumprogrammā. Autorizācijas ievainojamību noteikšana ir ļoti laikietilpīgs uzdevums jebkuram kļūdu atalgojuma medniekam vai pentesterim. Izmantojot manuālo metodi, jums katru reizi jānoņem sīkfaili no katra pieprasījuma, lai pārbaudītu, vai autorizācija ir ieviesta vai nav. Autorizēt veic šo darbu automātiski, vienkārši uzņemot tīmekļa lietojumprogrammas ar zemu privilēģiju sīkfailus, pēc tam ļaujot privileģētākam lietotājam tajā orientēties. Autorizācija to dara, atkārtojot katru pieprasījumu ar zemu privileģētu lietotāja sesiju un sāk atklāt autorizācijas ievainojamības vai trūkumus.

Tāpat ir iespējams atkārtot katru pieprasījumu bez sniegtiem sīkfailiem, atpazīt autentifikācijas trūkumus, kā arī autorizācijas ievainojamības. Šis paplašinājums darbojas bez iepriekšējas konfigurācijas, bet tajā pašā laikā ir dziļi pielāgojams, ļaujot izkārtot apstiprinājuma atļaujas nosacījumu precizitāti un pieprasot pagarinājumu, jāveic pārbaude un kas vēl.

Pabeidzot procedūru, būs Sarkans, Zaļš, un Dzeltens krāsas ekrānā, parādot “Apiets ”,“ Piespiests ”un“ Tiek izpildīts ?? ” attiecīgi statusi.

Turbo iebrucējs

Turbo Intruder ir modificēta versija Burp iebrucējs un tiek izmantots, ja ir nepieciešama ārkārtēja sarežģītība un ātrums, apstrādājot HTTP pieprasījumus. Turbo Intruder ir ātrs, jo tas izmanto HTTP kaudzes roku kodu no bāzes, prioritāti piešķirot un paturot prātā ātrumu. Tas padara to ārkārtīgi ātru un dažreiz pat labāku iespēju nekā labi uzrakstīti GO skripti. Tās mērogojamais raksturs ir vēl viens izcēlums, kas saistīts ar tā spēju panākt vienotas atmiņas izmantošanu. Turbo Intruder var darboties arī komandrindas vidē. Šajā lieliskajā paplašinājumā ir iebūvēts uzlabots diffinga algoritms, kas automātiski filtrē garlaicīgu un bezjēdzīgu izvadi.

Viens no galvenajiem uzbrukumiem, kurā var izmantot Turbo Intruder, ir Sacensību stāvokļa uzbrukumi. Kad sistēma, kas paredzēta uzdevumu veikšanai noteiktā secībā, vienlaikus ir spiesta veikt vairāk nekā vienu uzdevumu, to sauc par sacensību nosacījumu. Šāda veida scenārijā, Turbo iebrucējs tiek izmantots, jo tas var veikt vairākus uzdevumus ar milzīgu ātrumu. Šāda veida uzbrukumus var izmantot, ja pastāv konkurences apstākļu ievainojamība, un tas var izraisīt uzbrukumus, piemēram, vairāku dāvanu karšu izpirkšanu, līdzīgu / atšķirīgu funkciju ļaunprātīgu izmantošanu utt.

Lai nosūtītu HTTP pieprasījumu iebrucējam Turbo, pārtveriet pieprasījumu un pēc tam ar peles labo pogu noklikšķiniet uz loga, pēc tam atlasiet Nosūtīt uzņēmumam Turbo Intruder opciju no norādītā iespēju saraksta. Turbo Intruder ir mazliet grūtāk izmantot nekā Burp noklusējuma iebrucējs.

Secinājums:

Burp ir ārkārtīgi spēcīgs un bagātīgs līdzeklis, kura viena no lieliskajām funkcijām un funkcijām ir uzbrukumu automatizēšana un ievainojamību atrašana, kas atvieglo pentestera vai kļūdu atalgojuma meklētāja dzīvi. Uzdevumus, kas manuāli var aizņemt vairākas dienas, var veikt īsākā laikā, izmantojot Burp, un tas nodrošina arī vienkāršu grafisko lietotāja saskarni, lai sāktu brutālu spēku uzbrukumus ar vārdnīcu vai bez tās, vienkārši izveidojot vārdu sarakstu tieši šobrīd. No otras puses, BApp veikals nodrošina ārkārtīgi spēcīgus paplašinājumus, kas vēl vairāk uzlabo Burp Suite.

Phenquestions

Phenquestions