Bet šodien mēs runāsim par vēl vienu lielisku portu skeneri: Unicornscan un to, kā to izmantot nākamajā portēšanas skenēšanas mēģinājumā. Tāpat kā citiem populāriem portu skenēšanas rīkiem, piemēram, nmap, tam ir vairākas lieliskas, unikālas funkcijas. Viena no šādām iezīmēm ir tā, ka tā, atšķirībā no citiem portu skeneriem, var nosūtīt paketes un saņemt tās caur diviem dažādiem pavedieniem.

Unicornscan, kas pazīstams ar asinhronajām TCP un UDP skenēšanas iespējām, ļauj lietotājiem atklāt alternatīvus skenēšanas protokolus par tīkla sistēmām.

Unicornscan atribūti

Pirms mēģināt skenēt tīklu un portu, izmantojot vienradzi, uzsvērsim dažus tā raksturīgos elementus:

- Asinhrona bezvalstnieka TCP skenēšana ar katru no TCP karodziņiem vai karodziņu kombinācijām

- Asinhronā protokola specifiskā UDP skenēšana

- izcila saskarne reakcijas mērīšanai no TCP / IP iespējota stimula

- Aktīvā un pasīvā attālā OS un lietojumprogrammu noteikšana

- PCAP failu reģistrēšana un filtrēšana

- spēj nosūtīt paketes ar atšķirīgiem OS pirkstu nospiedumiem nekā resursdatora OS.

- Relāciju datu bāzes izeja skenēšanas rezultātu glabāšanai

- Pielāgojams moduļu atbalsts, lai tas atbilstu pentestētajai sistēmai

- Pielāgoti datu kopu skati.

- Ir TCP / IP kaudze, atšķirīga iezīme, kas to atšķir no citiem ostu skeneriem

- Iebūvēts Kali Linux, nav nepieciešams lejupielādēt

Veicot vienkāršu skenēšanu ar Unicornscan

Visvienkāršākā skenēšana ar Unicornscan ļauj mums skenēt vienu resursdatora IP. Lai veiktu pamata skenēšanu, izmantojot Unicornscan, saskarnē ierakstiet šo

$ sudo unicornscan 192.168. lpp.100.35

Šeit mēs esam izmēģinājuši šo skenēšanu sistēmā, kurā Win 7 ir savienots ar mūsu tīklu. Pamata skenēšanas laikā ir uzskaitīti visi TCP porti sistēmā, kuru mēs skenējam. Ievērojiet līdzības ar -sS skenēšanu nmap un cik galvenais ir tas, ka tā pēc noklusējuma neizmanto ICMP. No minētajām ostām ir atvērtas tikai 135,139,445 un 554 ostas.

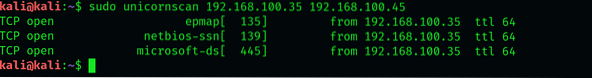

Vairāku IP skenēšana ar Unicornscan

Mēs veiksim nelielas izmaiņas pamata skenēšanas sintaksē, lai skenētu vairākus resursdatorus, un jūs pamanīsit smalku atšķirību no skenēšanas komandām, kuras mēs izmantojam nmap un hping. Mērķi tiek izvietoti secībā, lai sāktu skenēšanu:

$ sudo unicornscan 192.168. lpp.100.35 192.168. lpp.100.45

Pārliecinieties, ka starp adresēm neliekat komatus, jo citādi interfeiss komandu neatpazīs.

C klases tīklu skenēšana ar Unicornscan

Pārejam uz visu mūsu C klases tīkla skenēšanu. Mēs izmantosim CIDR apzīmējumu, piemēram, 192.168. lpp.1.0/24, lai skenētu visas 255 resursdatora IP adreses. Ja mēs atrastu visus IP ar atvērtu 31. portu, mēs pēc CIDC apzīmējuma pievienotu: 31

$ sudo unicornscan 192.168. lpp.100.35/24: 31

Unicornscan ir veiksmīgi atgriezis mūs visiem saimniekiem, kuriem ir atvērts 31. ports. Foršākais vienradzis ir tas, ka tas neapstājas mūsu tīklā, kur ātrums ir ierobežojošs faktors. Pieņemsim, ka visām sistēmām, kurās ir atvērti 1020 porti, bija noteikta ievainojamība. Pat nenojaušot, kur atrodas šīs sistēmas, mēs varam tās visas skenēt. Lai gan tik liela skaita sistēmu skenēšana var prasīt vecumu, būtu labāk, ja mēs tās sadalītu mazākos skenējumos.

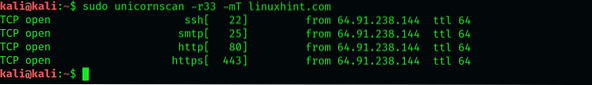

TCP skenēšana ar Unicornscan

Unicornscan labi spēj veikt arī TCP skenēšanu. Mēs norādīsim vietni X.com kā mūsu mērķis un meklējiet 67. un 420. ostu. Šajā konkrētajā skenēšanā mēs sūtīsim 33 paketes sekundē. Pirms portu pieminēšanas mēs norādīsim vienradzim skenētājam nosūtīt 33 paketes sekundē, sintaksē pievienojot -r33 un -mT, lai norādītu, ka vēlamies skenēt (m), izmantojot TCP protokolu. Vietnes nosaukums turpina darboties ar šiem karodziņiem.

$ sudo unicornscan -r33 -mT linuxhint.com: 67 420

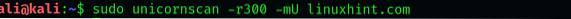

UDP skenēšana:

Mēs varam arī meklēt UDP porti, izmantojot vienradzi. Tips:

$ sudo unicornscan -r300 -mU linuxhint.com

Ievērojiet, ka sintaksē esam aizstājuši T ar U. Tas ir norādīts, lai mēs meklētu UDP porti, jo Unicornscan pēc noklusējuma sūta tikai TCP SYN paketes.

Mūsu skenēšanas laikā nav ziņots par atvērtiem UDP portiem. Tas ir tāpēc, ka atvērtās UDP porti parasti ir reti sastopams atradums. Tomēr ir iespējams, ka jūs varat saskarties ar atvērtu 53 portu vai 161. portu.

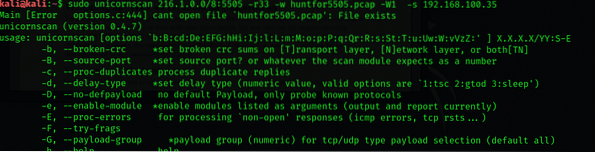

Rezultātu saglabāšana PCAP failā

Saņemtās paketes varat eksportēt uz PCAP failu izvēlētajā direktorijā un vēlāk veikt tīkla analīzi. Lai atrastu resursdatorus ar atvērtu 5505 portu, ierakstiet

$ sudo unicornscan 216.1.0.0/8: 5505 -r500 -w huntfor5505.pcap-W1 -s 192.168. lpp.100.35

Iesaiņošana - kāpēc mēs iesakām Unicornscan

Vienkārši sakot, tas dara visu, ko dara tipisks ostu skeneris, un dara to labāk. Piemēram, skenēšana ir daudz ātrāka, izmantojot vienradzis skenēšanu, nekā ar citiem portu skeneriem, jo tie izmanto mērķa operētājsistēmas TCP / IP kaudzīti. Tas ir īpaši noderīgi, ja jūs kā pentesteris skenējat masveida korporatīvos tīklus. Jūs varat sastapties ar simtiem tūkstošu adrešu, un laiks kļūst par izšķirošo faktoru skenēšanas veiksmīgumam.

Unicornscan apkrāptu lapa

Šeit ir ātra apkrāptu lapa, kas palīdzēs veikt pamata skenēšanu ar Unicornscan, kas varētu noderēt.

SYN: -mTACK skenēšana: -mTsA

Fin skenēšana: -mTsF

Null skenēšana: -mTs

Xmas skenēšana: -mTsFPU

Savienot skenēšanu: -msf -Iv

Pilna Xmas skenēšana: -mTFSRPAU

skenēšanas porti no 1 līdz 5: (-mT) resursdators: 1-5

Secinājums:

Šajā apmācībā es ar piemēru esmu izskaidrojis vienradža skenēšanas rīku un kā to izmantot. Es ceru, ka jūs uzzināsiet pamatus, un šis raksts jums palīdzēs veikt pentestēšanu, izmantojot Kali Linux.

Phenquestions

Phenquestions