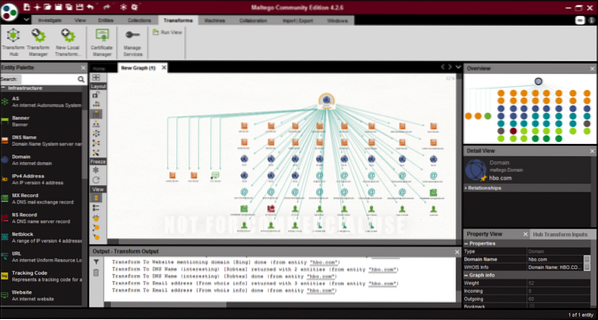

Maltego

Maltego izveidoja Paterva, un to izmanto tiesībaizsardzības iestādes, drošības eksperti un sociālie inženieri atklātā pirmkoda informācijas vākšanai un izplatīšanai. Tas var apkopot lielu informācijas daudzumu no dažādiem avotiem un izmantot dažādas metodes, lai iegūtu grafiskus, viegli saskatāmus rezultātus. Maltego nodrošina transformācijas bibliotēku atklātā pirmkoda datu izpētei un attēlo šos datus grafiskā formātā, kas ir piemērots attiecību analīzei un datu iegūšanai. Šīs izmaiņas ir iebūvētas, un tās var arī mainīt atkarībā no nepieciešamības.

Maltego ir rakstīts Java valodā un darbojas ar visām operētājsistēmām. Tas ir iepriekš instalēts Kali Linux. Maltego tiek plaši izmantots tā patīkamā un viegli saprotamā entītiju un attiecību modeļa dēļ, kas atspoguļo visas būtiskās detaļas. Šīs lietojumprogrammas galvenais mērķis ir izpētīt reālās attiecības starp cilvēkiem, organizāciju tīmekļa lapām vai domēniem, tīkliem un interneta infrastruktūru. Lietojumprogramma var arī koncentrēties uz savienojumu starp sociālo mediju kontiem, atvērtā koda inteliģences API, pašu mitinātiem privātiem datiem un datortīklu mezgliem. Izmantojot dažādu datu partneru integrācijas, Maltego neticami paplašina datu sasniedzamību.

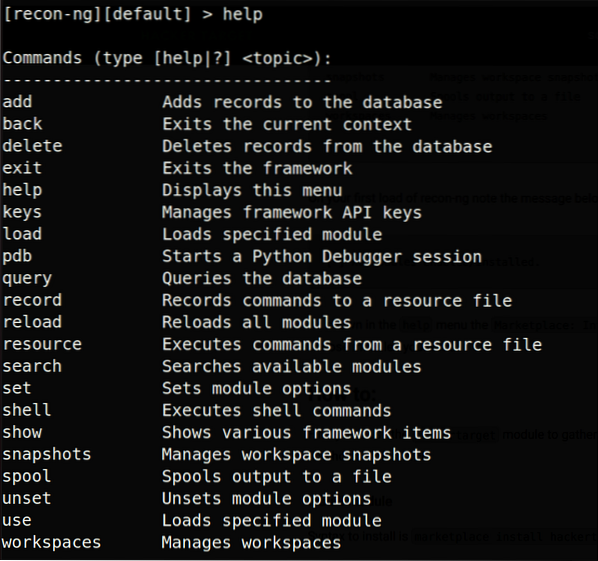

Recon-ng

Recon-ng ir uzraudzības rīks, kas ir identisks Metasploit. Ja REC-ng tiek darbināts no komandrindas, ievadīsit vidi, piemēram, čaulu, kurā var konfigurēt opcijas un pārkonfigurēt un izvadīt atskaites dažādām atskaites formām. Recon-ng virtuālā konsole piedāvā dažādas noderīgas funkcijas, piemēram, komandu pabeigšana un kontekstuālais atbalsts. Ja vēlaties kaut ko uzlauzt, izmantojiet Metasploit. Ja vēlaties apkopot publisku informāciju, izmantojiet Social Engineering Toolkit un Recon-ng, lai veiktu uzraudzību.

Recon-ng ir rakstīts Python, un tā neatkarīgie moduļi, atslēgu saraksts un citi moduļi galvenokārt tiek izmantoti datu vākšanai. Šis rīks ir iepriekš ielādēts ar vairākiem moduļiem, kas izmanto tiešsaistes meklētājprogrammas, spraudņus un API, kas var palīdzēt iegūt mērķa informāciju. Recon-ng, tāpat kā griešana un ielīmēšana, automatizē laikietilpīgos OSINT procesus. Recon-ng neliecina, ka tā rīki varētu veikt visu OSINT kolekciju, taču to var izmantot, lai automatizētu daudzus izplatītākos novākšanas veidus, dodot vairāk laika lietām, kuras joprojām jāveic manuāli.

Izmantojiet šo komandu, lai instalētu recon-ng:

[e-pasts aizsargāts]: ~ $ sudo apt install recon-ng[aizsargāts pa e-pastu]: ~ $ recon-ng

Lai uzskaitītu pieejamās komandas, izmantojiet palīdzības komandu:

Pieņemsim, ka mums jāapkopo daži mērķa apakšdomēni. Lai to izdarītu, mēs izmantosim moduli ar nosaukumu “hakeru mērķis”.

[recon-ng] [noklusējums] [hackertarget]> rādīt opcijas

[recon-ng] [noklusējums] [hackertarget]> iestatiet avota google.com

Tagad programma apkopos saistīto informāciju un parādīs visus mērķa kopas apakšdomēnus.

Šodans

Lai kaut ko atrastu internetā, it īpaši lietu internetā (IoT), optimālā meklētājprogramma ir Shodan. Kamēr Google un citas meklētājprogrammas indeksē meklēšanu tikai internetā, Shodan indeksē gandrīz visu, ieskaitot tīmekļa kameras, ūdens piegādi privātajām lidmašīnām, medicīnas aprīkojumu, luksoforus, elektrostacijas, numurzīmju lasītājus, viedos televizorus, gaisa kondicionierus un visu, ko jūs domājat no tā tiek pieslēgts internetam. Lielākais Šodana ieguvums ir palīdzēt aizstāvjiem savos tīklos atrast neaizsargātas mašīnas. Apskatīsim dažus piemērus:

- Lai atrastu Apache serverus Havaju salās:

apache pilsēta: “Havaju salas” - Lai attiecīgajā apakštīklā atrastu Cisco ierīces, rīkojieties šādi:

cisco net: ”214.223.147. lpp.0/24 ”

Veicot vienkāršu meklēšanu, varat atrast tādas lietas kā tīmekļa kameras, noklusējuma paroles, maršrutētājus, luksoforus un daudz ko citu, jo tas ir vienkāršāk, skaidrāk un vieglāk izmantot.

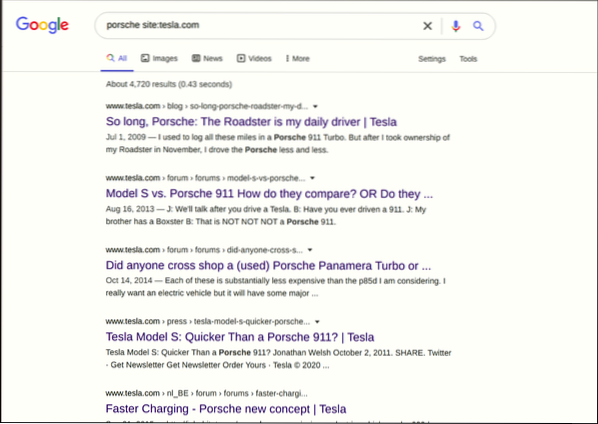

Google Dorks

Google uzlaušana jeb Google dorking ir uzlaušanas taktika, kas izmanto Google meklēšanu un citas Google lietotnes, lai identificētu drošības trūkumus vietnes konfigurācijā un mašīnkodā. “Google uzlaušana” ietver specializētu Google meklētājprogrammu operatoru izmantošanu, lai meklēšanas rezultātos atrastu unikālas teksta virknes.

Izpētīsim dažus piemērus, izmantojot Google Dork, lai atrastu privātu informāciju internetā. Ir veids, kā identificēt .LOG faili, kas nejauši tiek pakļauti internetam. A .LOG failā ir norādes par to, kādas varētu būt sistēmas paroles, vai par dažādiem sistēmas lietotāja vai administratora kontiem, kas varētu pastāvēt. Ierakstot šo komandu Google meklēšanas lodziņā, jūs atradīsit to produktu sarakstu, kuri ir pakļauti .LOG faili pirms 2017. gada:

Šis meklēšanas vaicājums atradīs visas tīmekļa lapas, kurās ir norādītais teksts:

intitle: admbook intitle: Fversion faila tips: phpDaži citi ļoti spēcīgi meklēšanas operatori ietver:

- inurl: URL meklē noteiktus vārdus.

- filetypes: meklē noteiktus failu tipus, kas var būt jebkura veida faili.

- vietne: ierobežo meklēšanu tikai vienā vietnē

Spyse

Spyse ir kiberdrošības meklētājprogramma, kuru var izmantot, lai ātri atrastu interneta līdzekļus un veiktu ārēju identifikāciju. Spyse priekšrocība daļēji ir saistīta ar tā datu bāzes metodoloģiju, kas ļauj izvairīties no jautājuma par ilgiem skenēšanas laikiem datu vākšanas vaicājumos. Tā kā vienlaikus darbojas vairāki pakalpojumi un ziņojumi, kuru atgriešana var aizņemt ļoti ilgu laiku, kiberdrošības speciālisti var zināt, cik skenēšana var būt neefektīva. Tas ir galvenais iemesls, kāpēc kiberdrošības profesionāļi pāriet uz šo lielisko meklētājprogrammu. Spyse arhīvā ir vairāk nekā septiņi miljardi svarīgu datu dokumentu, kurus var uzreiz lejupielādēt. Izmantojot 50 ļoti funkcionējošus serverus ar datiem, kas sadalīti 250 skaidās, patērētāji var gūt labumu no lielākās pieejamo pielāgojamās tiešsaistes datu bāzes.

Papildus neapstrādātu datu piegādei šī kibertelpas meklētājprogramma koncentrējas arī uz attiecību demonstrēšanu starp dažādām interneta jomām.

Harvesters

Harvester ir Python balstīta utilīta. Izmantojot šo programmu, jūs varat iegūt informāciju no daudzām publiskām vietām, piemēram, meklētājprogrammām, PGP atslēgu serveriem un SHODAN ierīču datu bāzēm, piemēram, adresēm, apakšdomēniem, administratoriem, darbinieku vārdiem, portu numuriem un karodziņiem. Ja vēlaties noteikt, ko iebrucējs var redzēt uzņēmumā, šis instruments ir noderīgs. Šis ir noklusējuma Kali Linux rīks, un, lai to izmantotu, jums vienkārši jāatjaunina Harvester. Instalēšanai izsniedziet šādu komandu:

[aizsargāts ar e-pastu]: ~ $ sudo apt-get theharvesterHarvestera pamatsintakse ir šāda:

[e-pasts aizsargāts]: ~ $ theharvester -d [domainName] -b [searchEngineName / all] [parametri]Šeit -d ir uzņēmuma nosaukums vai domēns, kuru vēlaties meklēt, un -b ir datu avots, piemēram, LinkedIn, Twitter utt. Lai meklētu e-pastos, izmantojiet šo komandu:

[e-pasts aizsargāts]: ~ $ theharvester.py -d Microsoft.com -b visiSpēja meklēt virtuālos resursdatorus ir vēl viena aizraujoša kombaina iezīme. Izmantojot DNS izšķirtspēju, lietojumprogramma pārbauda, vai vairāki resursdatoru nosaukumi ir saistīti ar noteiktu IP adresi. Šīs zināšanas ir ļoti svarīgas, jo šī IP uzticamība vienam resursdatoram balstās ne tikai uz tā drošības līmeni, bet arī uz to, cik droši tiek vadīti pārējie tajā pašā IP mitinātie. Patiesībā, ja uzbrucējs pārkāpj vienu no tiem un iegūst piekļuvi tīkla serverim, tad uzbrucējs var viegli iekļūt visos pārējos resursdatoros.

Zirnekļpēdiņa

SpiderFoot ir platforma, ko izmanto, lai uztvertu IP, domēnus, e-pasta adreses un citus analīzes mērķus no vairākām datu tirdzniecības vietām, tostarp platformām, piemēram, “Shodan” un “Have I Been Pwned”, lai atvērtu avotu informāciju un ievainojamību. SpiderFoot var izmantot, lai vienkāršotu OSINT apkopošanas procesu, lai atrastu informāciju par mērķi, automatizējot vākšanas procesu.

Lai automatizētu šo procesu, Spiderfoot meklē vairāk nekā 100 publiski pieejamas informācijas avotus un pārvalda visu klasificēto intelektu no dažādām vietnēm, e-pasta adresēm, IP adresēm, tīkla ierīcēm un citiem avotiem. Vienkārši norādiet mērķi, izvēlieties palaistos moduļus, un Spiderfoot darīs visu pārējo jūsu vietā. Piemēram, Spiderfoot var apkopot visus nepieciešamos datus, lai izveidotu pilnīgu profilu par priekšmetu, kuru mācāties. Tā ir daudzplatforma, tai ir forša tīmekļa saskarne un tā atbalsta gandrīz 100 + moduļus. Lai instalētu spiderFoot, instalējiet tālāk norādītos Python moduļus:

[e-pasts aizsargāts]: ~ $ sudo apt install pip[aizsargāts ar e-pastu]: ~ $ pip instalējiet lxml netaddr M2Crypto cherrypy mako pieprasījumus bs4

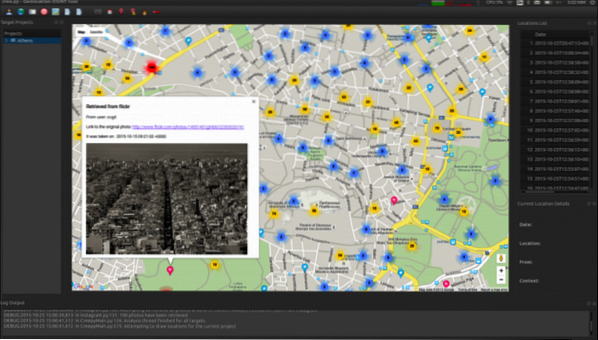

Rāpojošs

Rāpojošs ir atvērtas izlūkošanas platforma Geolocation. Izmantojot dažādas sociālo tīklu vietnes un attēlu mitināšanas pakalpojumus, Creepy apkopo informāciju par atrašanās vietas izsekošanu. Pēc tam rāpojošs kartē parāda pārskatus ar meklēšanas metodiku, kas balstīta uz precīzu atrašanās vietu un laiku. Vēlāk failus var apskatīt padziļināti, eksportējot tos CSV vai KML formātā. Creepy avota kods ir pieejams vietnē Github un ir uzrakstīts Python. Jūs varat instalēt šo lielisko rīku, apmeklējot oficiālo vietni:

http: // www.geocreepy.com /

Ir divas galvenās Creepy funkcijas, kuras saskarnē nosaka divas īpašas cilnes: cilne “kartes skats” un cilne “mērķi”. Šis rīks ir ļoti noderīgs apsardzes personālam. Izmantojot Creepy, jūs viegli varat paredzēt mērķa uzvedību, rutīnu, vaļaspriekus un intereses. Nelielai informācijai, kuru jūs zināt, var nebūt lielas nozīmes, taču, redzot pilnīgu ainu, varat paredzēt nākamo mērķa kustību.

Finierzāģis

Finierzāģis tiek izmantots, lai iegūtu zināšanas par darbiniekiem uzņēmumā. Šī platforma labi darbojas ar lielām organizācijām, piemēram, Google, Yahoo, LinkedIn, MSN, Microsoft utt., kur mēs varam viegli izvēlēties vienu no viņu domēna vārdiem (teiksim,.com), un pēc tam apkopojiet visus viņu darbinieku e-pastus dažādās attiecīgā uzņēmuma nodaļās. Vienīgais mīnuss ir tas, ka šie pieprasījumi tiek veikti pret finierzāģī izvietoto finierzāģu datu bāzi.com, tāpēc mēs esam atkarīgi tikai no zināšanām viņu datu bāzē, kuras viņi mums ļauj izpētīt. Jūs varat iegūt informāciju par lielākajām korporācijām, taču jums var nebūt paveicies, ja izmeklējat mazāk slavenu starta uzņēmumu.

Nmap

Nmap, kas nozīmē Network Mapper, neapšaubāmi ir viens no ievērojamākajiem un populārākajiem sociālās inženierijas rīkiem. Nmap balstās uz iepriekšējiem tīkla uzraudzības rīkiem, lai nodrošinātu ātru, visaptverošu tīkla trafika skenēšanu.

Lai instalētu nmap, izmantojiet šādu komandu:

[aizsargāts ar e-pastu]: ~ $ sudo apt install nmapNmap ir pieejams visām operētājsistēmām, un tas ir iepriekš aprīkots ar Kali. Nmap darbojas, atklājot resursdatorus un IP, kas darbojas tīklā, izmantojot IP paketes, un pēc tam pārbaudot šīs paketes, lai iekļautu sīkāku informāciju par resursdatoru un IP, kā arī to palaistās operētājsistēmas.

Nmap tiek izmantots, lai skenētu mazo uzņēmumu tīklus, uzņēmuma mēroga tīklus, IoT ierīces un trafiku, kā arī pievienotās ierīces. Šī būtu pirmā programma, kuru uzbrucējs izmantotu, lai uzbruktu jūsu vietnei vai tīmekļa lietojumprogrammai. Nmap ir bezmaksas un atvērtā koda rīks, ko vietējos un attālos resursdatoros izmanto ievainojamības analīzei un tīkla atklāšanai.

Nmap galvenās iezīmes ir porta noteikšana (lai pārliecinātos, ka zināt potenciālos utilītus, kas darbojas konkrētajā ostā), operētājsistēmas noteikšana, IP informācijas noteikšana (ieskaitot Mac adreses un ierīču tipus), DNS izšķirtspējas atspējošana un resursdatora noteikšana. Nmap identificē aktīvo resursdatoru, izmantojot ping skenēšanu, t.e., izmantojot komandu nmap -sp 192.100.1.1/24, kas atgriež aktīvo resursdatoru un piešķirto IP adrešu sarakstu. Nmap darbības joma un iespējas ir ārkārtīgi lielas un dažādas. Tālāk ir iekļautas dažas komandas, kuras var izmantot pamata ostas skenēšanai:

Pamata skenēšanai izmantojiet šādu komandu:

[aizsargāts ar e-pastu]: ~ $ nmapReklāmkarogu sagrābšanai un servisa versiju noteikšanai izmantojiet šādu komandu:

[e-pasts aizsargāts]: ~ $ nmap -sP -sCOperētājsistēmas noteikšanai un agresīvai skenēšanai izmantojiet šādu komandu:

[e-pasts aizsargāts]: ~ $ nmap -A -O-Secinājums

Atvērtā koda izlūkošana ir noderīga tehnika, kuru varat izmantot, lai gandrīz visu uzzinātu tīmeklī. Zināšanas par OSINT rīkiem ir laba lieta, jo tās var ļoti ietekmēt jūsu profesionālo darbu. Ir daži lieliski projekti, kas izmanto OSINT, piemēram, pazudušo cilvēku atrašana internetā. No daudzajām izlūkošanas apakškategorijām visplašāk tiek izmantots atvērtais avots zemo izmaksu un ārkārtīgi vērtīgās produkcijas dēļ.

Phenquestions

Phenquestions