Viens šādu uzbrukumu piemērs ir gadījums, kad upuris piesakās wifi tīklā, un tajā pašā tīklā uzbrucējs liek viņiem atdot savus lietotāja akreditācijas datus zvejas lapā. Mēs runāsim jo īpaši par šo tehniku, ko sauc arī par pikšķerēšanu.

Lai gan to var noteikt, izmantojot autentifikāciju un viltojumu noteikšanu, tā ir izplatīta taktika, ko izmanto daudzi hakeri, kuriem izdodas to izvilkt nenojaušot. Tāpēc ir vērts zināt, kā tas darbojas jebkuram kiberdrošības entuziastam.

Lai būtu precīzāk par demonstrāciju, kuru mēs šeit piedāvājam, mēs izmantosim cilvēku vidējā uzbrukumā, novirzot gaidāmo trafiku no mūsu mērķa uz viltotu vietni un atklāsim WiFI paroles un lietotājvārdus.

Procedūra

Lai gan kali Linux ir vairāk rīku, kas ir labi piemēroti MITM uzbrukumu veikšanai, mēs šeit izmantojam Wireshark un Ettercap, kas abi ir kā iepriekš instalētas utilītas Kali Linux. Mēs varētu apspriest citus, kurus mēs to vietā varētu izmantot nākotnē.

Mēs arī esam demonstrējuši uzbrukumu Kali Linux tiešraidē, un mēs arī iesakām to lasītājiem izmantot, veicot šo uzbrukumu. Lai gan, iespējams, jūs sasniegtu tos pašus rezultātus, izmantojot Kali VirtualBox.

Uzsākt Kali Linux

Lai sāktu, palaidiet Kali Linux mašīnu.

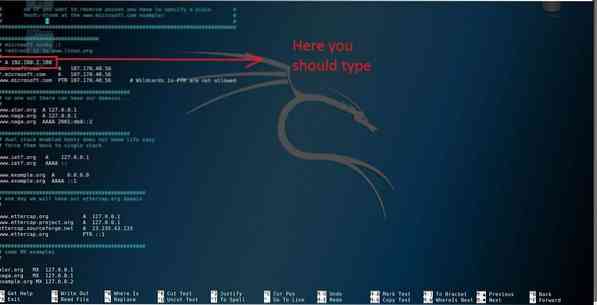

Iestatiet DNS konfigurācijas failu Ettercap

Iestatiet komandu termināli un mainiet Ettercap DNS konfigurāciju, izvēlētajā redaktorā ierakstot šādu sintaksi.

$ gedit / etc / ettercap / etter.dnsJums tiks parādīts DNS konfigurācijas fails.

Pēc tam terminālā jums būs jāievada sava adrese

> * a 10.0.2.15

Pārbaudiet savu IP adresi, ierakstot ifconfig jaunā terminālā, ja vēl nezināt, kas tas ir.

Lai saglabātu izmaiņas, nospiediet ctrl + x un nospiediet (y) apakšā.

Sagatavojiet Apache serveri

Tagad mēs viltoto drošības lapu pārvietosim uz vietu Apache serverī un palaidīsim to. Viltus lapa būs jāpārvieto uz šo apache direktoriju.

Lai formatētu HTML direktoriju, izpildiet šo komandu:

$ Rm / Var / Www / Html / *Tālāk jums būs jāsaglabā jūsu viltus drošības lapa un augšupielādējiet to mūsu pieminētajā direktorijā. Lai sāktu augšupielādi, terminālā ierakstiet:

$ mv / root / Desktop / fake.html / var / www / htmlTagad aktivizējiet Apache serveri ar šādu komandu:

$ sudo servisa apache2 sākumsJūs redzēsiet, ka serveris ir veiksmīgi palaists.

Spoofing ar Ettercap addon

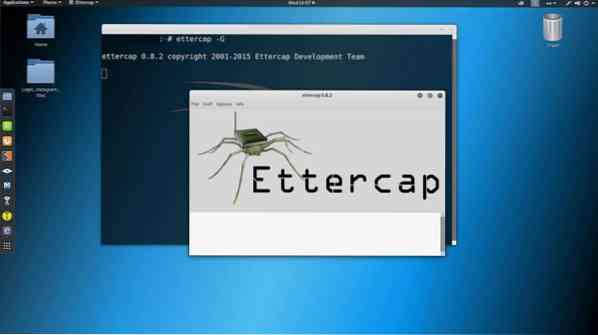

Tagad mēs redzēsim, kā Ettercap varētu darboties. Mēs strādāsim ar DNS krāpšanos ar Ettercap. Palaidiet lietotni, ierakstot:

$ ettercap -G

Var redzēt, ka tā ir GUI utilīta, kas ievērojami atvieglo navigāciju.

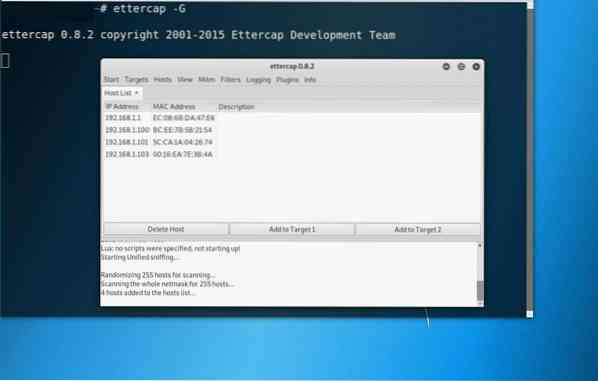

Kad pievienojumprogramma ir atvērta, jūs nospiežat pogu “nošņaukt apakšā” un izvēlaties United sniffing

Atlasiet tīkla interfeisu, kuru pašlaik izmantojat:

Izmantojot šo komplektu, noklikšķiniet uz resursdatora cilnēm un izvēlieties vienu no sarakstiem. Ja nav pieejams atbilstošs resursdators, varat noklikšķināt uz skenēšanas resursdatora, lai redzētu citas iespējas.

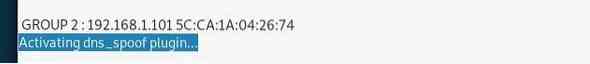

Pēc tam nosakiet upuri mērķauditorijai 2 un jūsu IP adresei kā 1. mērķim. Jūs varat noteikt upuri, noklikšķinot uz mērķēt divus-pogu un pēc tam ieslēdziet pievienot mērķa pogai.

Pēc tam nospiediet cilni mtbm un atlasiet saindēšanos ar ARP.

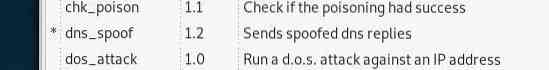

Tagad dodieties uz cilni Spraudņi un noklikšķiniet uz sadaļas “Pārvaldīt spraudņus” un pēc tam aktivizējiet DNS izlikšanos.

Pēc tam pārejiet uz sākuma izvēlni, kur beidzot varat sākt ar uzbrukumu.

Https plūsmas uztveršana ar Wireshark

Šeit tas viss vainagojas ar dažiem praktiskiem un atbilstošiem rezultātiem.

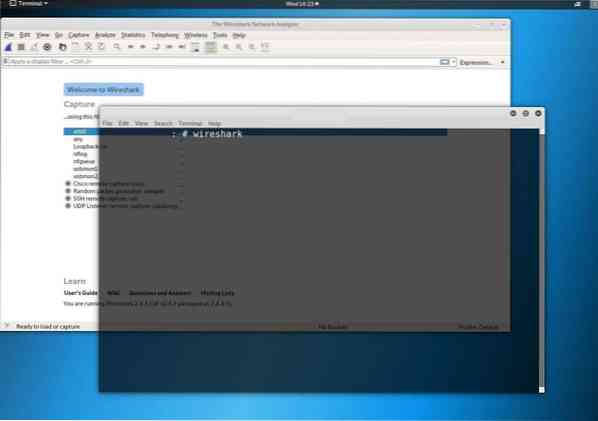

Mēs izmantosim Wireshark, lai piesaistītu https trafiku un mēģinātu izgūt no tā izveidotās paroles.

Lai palaistu Wireshark, izsauciet jaunu termināli un ievadiet Wireshark.

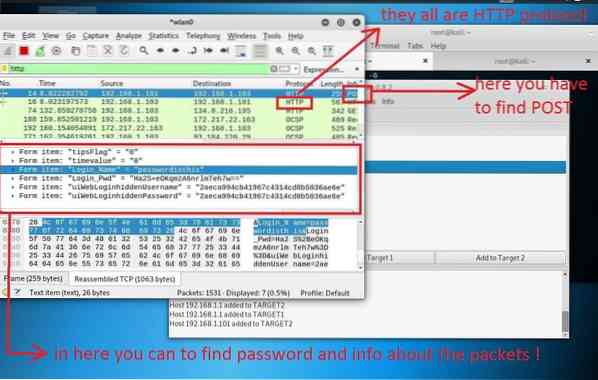

Kad Wireshark ir izveidots un darbojas, jums jāuzdod tai filtrēt visas trafika paketes, izņemot https paketes, ierakstot HTTP lodziņā Lietot displeju un nospiežot Enter.

Tagad Wireshark ignorēs katru citu paketi un uztvers tikai https paketes

Tagad pievērsiet uzmanību katram un katram pakešam, kura aprakstā ir vārds “post”:

Secinājums

Kad mēs runājam par uzlaušanu, MITM ir plaša kompetences joma. Vienam konkrētam MITM uzbrukuma veidam ir vairāki dažādi unikāli veidi, kā tiem var piekļūt, un tas pats attiecas uz pikšķerēšanas uzbrukumiem.

Mēs esam izskatījuši vienkāršāko, bet ļoti efektīvo veidu, kā iegūt daudz sulīgas informācijas, kurai varētu būt nākotnes izredzes. Kopš tā izlaišanas 2013. gadā Kali Linux ir padarījis šāda veida lietas ļoti vienkāršas, un tās iebūvētie utilīti kalpo vienam vai otram mērķim.

Lai nu kā, pagaidām tas ir viss. Es ceru, ka šī ātrā apmācība jums ir noderīga, un, cerams, tā ir palīdzējusi jums sākt pikšķerēšanas uzbrukumus. Ievērojiet vairāk, lai uzzinātu vairāk par MITM uzbrukumiem.

Phenquestions

Phenquestions