Piezīme: šai apmācībai tīkla interfeiss enp2s0 un IP adrese 192.168. lpp.0.2/7 tika izmantoti kā piemērs, aizstājiet tos ar pareizajiem.

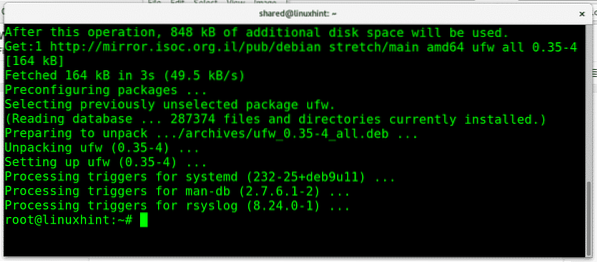

UFW instalēšana:

Lai instalētu ufw Debian palaist:

apt instalēt ufw

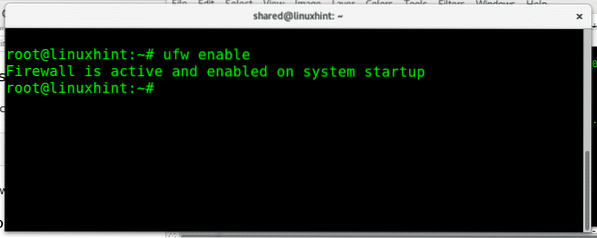

Lai iespējotu UFW palaišanu:

ufw iespējot

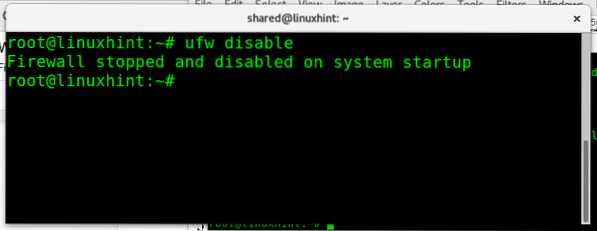

Lai atspējotu UFW palaišanu:

ufw atspējot

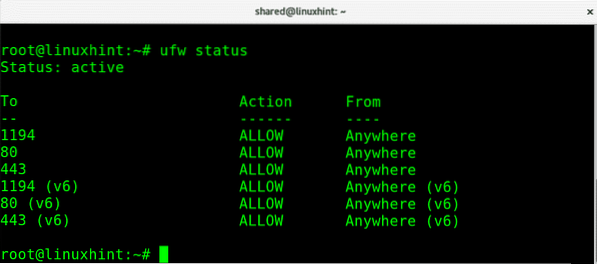

Ja vēlaties ātri pārbaudīt ugunsmūra statusa darbību:

ufw statuss

Kur:

Statuss: informē, vai ugunsmūris ir aktīvs.

Uz: parāda ostu vai pakalpojumu

Darbība: parāda politiku

No: parāda iespējamos datplūsmas avotus.

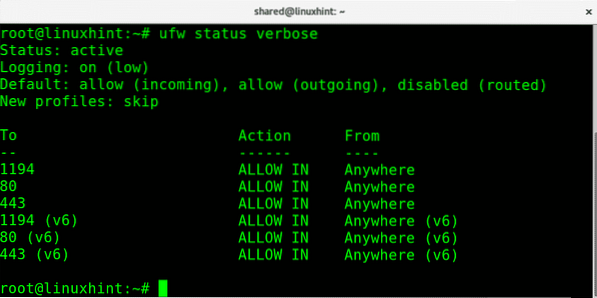

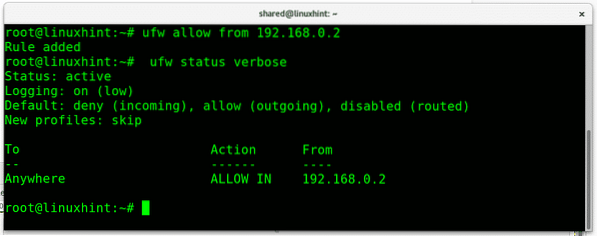

Mēs varam arī pārbaudīt ugunsmūra statusu, runājot:

ufw statusa verbose

Šī otrā komanda, lai redzētu ugunsmūra statusu, parādīs arī noklusējuma politikas un trafika virzienu.

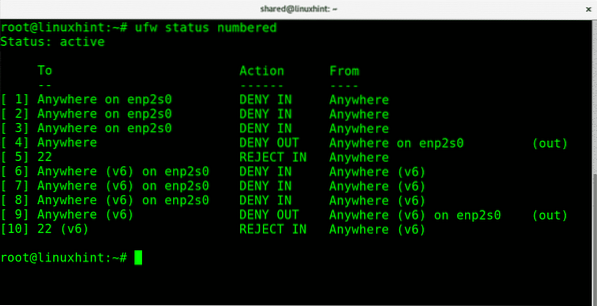

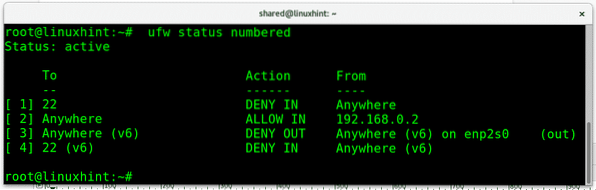

Papildus informatīvajiem ekrāniem ar “ufw status” vai “ufw status verbose” mēs varam izdrukāt visus numurētos noteikumus, ja tas palīdz tos pārvaldīt, kā redzēsit vēlāk. Lai iegūtu numurētu palaisto ugunsmūra kārtulu sarakstu:

ufw statuss numurēts

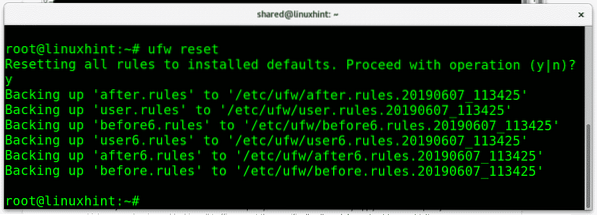

Jebkurā posmā mēs varam atiestatīt UFW iestatījumus uz noklusējuma konfigurāciju, palaižot:

ufw reset

Atiestatot ufw kārtulas, tā pieprasīs apstiprinājumu. Nospiediet Jā apstiprināt.

Īss ievads ugunsmūri politikām:

Ar katru ugunsmūri mēs varam noteikt noklusējuma politiku, sensitīvi tīkli var piemērot ierobežojošu politiku, kas nozīmē visas trafika noliegšanu vai bloķēšanu, izņemot īpaši atļautos. Atšķirībā no ierobežojošās politikas visatļautīgais ugunsmūris pieņem visu datplūsmu, izņemot īpaši bloķēto.

Piemēram, ja mums ir tīmekļa serveris un mēs nevēlamies, lai šis serveris apkalpotu vairāk nekā vienkāršu vietni, mēs varam piemērot ierobežojošu politiku, bloķējot visas ostas, izņemot 80. (http) un 443. (https) porti, tā būtu ierobežojoša politika jo pēc noklusējuma visas porti ir bloķēti, ja vien neatbloķējat konkrētu portu. Atļauts ugunsmūra piemērs būtu neaizsargāts serveris, kurā mēs bloķējam tikai pieteikšanās portu, piemēram, 443 un 22 Plesk serveriem kā tikai bloķētiem portiem. Turklāt mēs varam izmantot ufw, lai atļautu vai atteiktu pārsūtīšanu.

Ierobežojošu un visatļautīgu politiku piemērošana ar ufw:

Lai pēc noklusējuma ierobežotu visu ienākošo trafiku, izmantojot ufw run:

ufw noklusējuma atteikt ienākošo

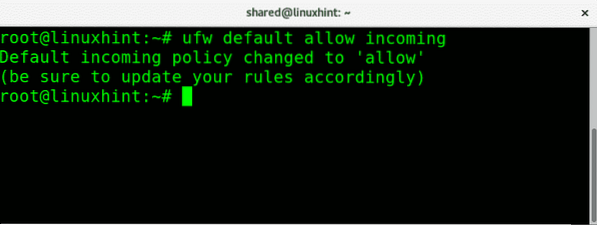

Lai rīkotos pretēji, ļaujot darboties visai ienākošajai datplūsmai:

ufw noklusējums atļauj ienākošo

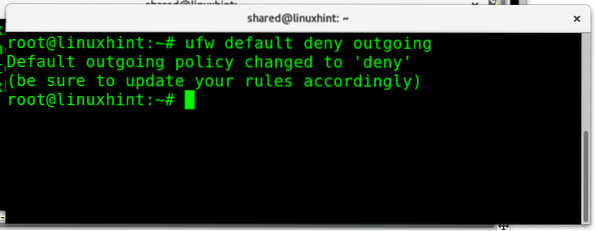

Lai bloķētu visu izejošo datplūsmu no mūsu tīkla, sintakse ir līdzīga, lai to izpildītu:

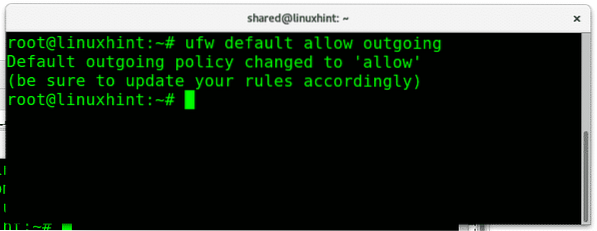

Lai atļautu visu izejošo datplūsmu, mēs vienkārši aizstājam “noliegt" priekš "Atļaut”, Lai izejošo datplūsmu varētu bez ierunām vadīt:

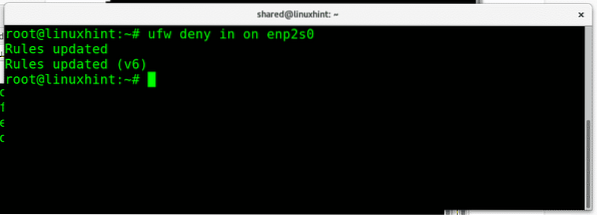

Mēs varam arī atļaut vai liegt trafiku noteiktām tīkla saskarnēm, ievērojot atšķirīgus noteikumus katram interfeisam, lai bloķētu visu ienākošo trafiku no manas Ethernet kartes, kuru es darbinātu:

ufw noraidīt enp2s0

Kur:

ufw= izsauc programmu

noliegt= nosaka politiku

iekšā= ienākošā trafika

enp2s0= mans Ethernet interfeiss

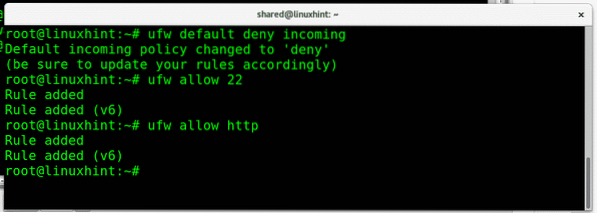

Tagad es piemērošu noklusējuma ierobežojošo politiku ienākošajai datplūsmai un pēc tam atļautu tikai 80. un 22. portu:

ufw noklusējuma atteikt ienākošoufw atļaut 22

ufw atļaut http

Kur:

Pirmā komanda bloķē visu ienākošo trafiku, bet otrā ļauj ienākošos savienojumus ar 22. portu un trešā komanda ļauj ienākošos savienojumus ar 80. portu. Pieraksti to ufw ļauj mums piezvanīt pakalpojumam pēc noklusējuma porta vai pakalpojuma nosaukuma. Mēs varam pieņemt vai noraidīt savienojumus ar 22. portu vai ssh, 80. portu vai http.

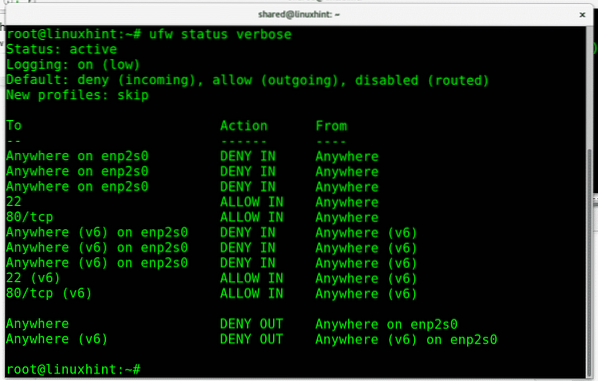

Komanda “ufw statuss runīgs”Parādīs rezultātu:

Visa ienākošā trafika tiek liegta, kamēr abi mūsu atļautie pakalpojumi (22 un http) ir pieejami.

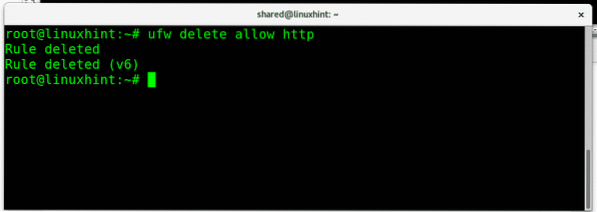

Ja mēs vēlamies noņemt noteiktu kārtulu, to varam izdarīt ar parametru “dzēst”. Lai noņemtu mūsu pēdējo kārtulu, kas ļauj ienākošajai datplūsmai palaist ostas http:

ufw dzēst atļaut http

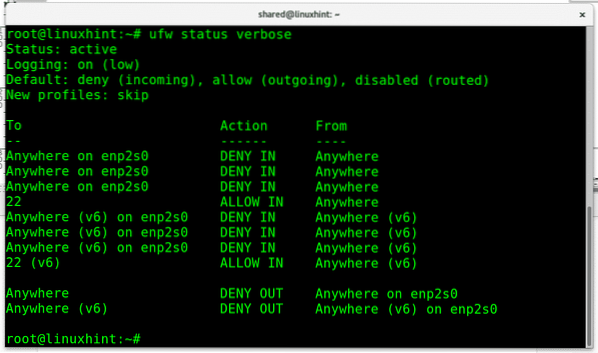

Pārbaudīsim, vai http pakalpojumi joprojām ir pieejami vai bloķēti, palaižot ufw statusa verbose:

80. osta vairs neparādās kā izņēmums, jo 22. osta ir vienīgā.

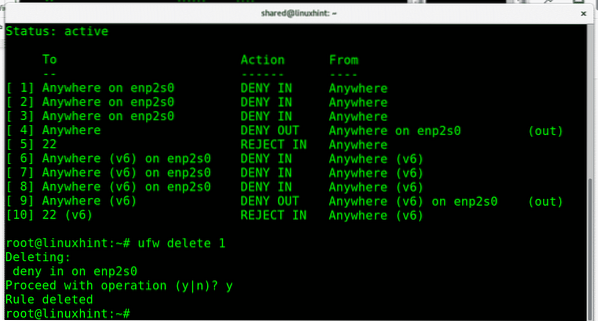

Kārtulu var arī izdzēst, vienkārši izsaucot tās skaitlisko ID, ko nodrošina komanda “ufw statuss numurēts”, Kas minēts iepriekš, šajā gadījumā es noņemšu NOLiedz politika par ienākošo trafiku uz Ethernet karti enp2s0:

ufw dzēst 1

Tā lūgs apstiprinājumu un turpinās, ja to apstiprinās.

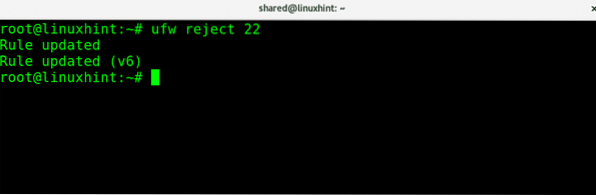

Papildus NOLiedz mēs varam izmantot parametru Noraidīt kas informēs otru pusi, ka savienojums tika atteikts, uz Noraidīt savienojumus ar ssh mēs varam palaist:

22 noraidīt

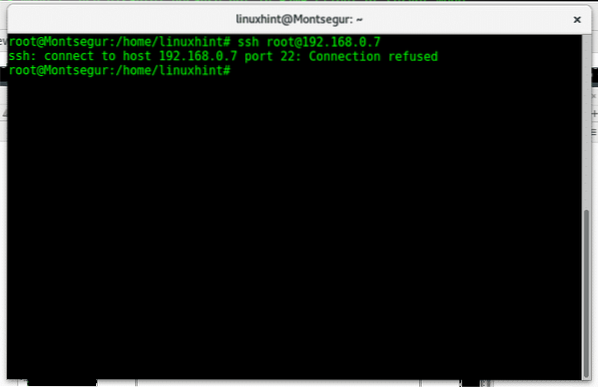

Tad, ja kāds mēģina piekļūt mūsu 22. ostai, viņam tiks paziņots, ka savienojums tika noraidīts, kā parādīts zemāk esošajā attēlā.

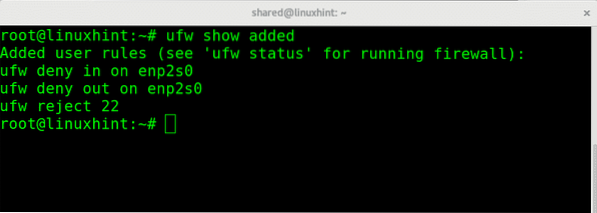

Jebkurā posmā mēs varam pārbaudīt pievienotos noteikumus noklusējuma konfigurācijā, palaižot:

pievienota ufw izstāde

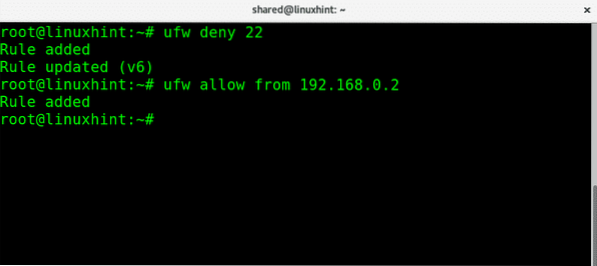

Mēs varam atteikt visus savienojumus, vienlaikus ļaujot noteiktām IP adresēm. Šajā piemērā es noraidīšu visus savienojumus ar 22. portu, izņemot IP 192.168. lpp.0.2, kas būs vienīgais, kas var izveidot savienojumu:

ufw noliegt 22ufw atļaut no 192.168. lpp.0.2

Tagad, ja mēs pārbaudīsim ufw statusu, redzēsit, ka visa ienākošā trafika uz 22. portu ir liegta (1. noteikums), kamēr tā ir atļauta norādītajam IP (2. kārtula)

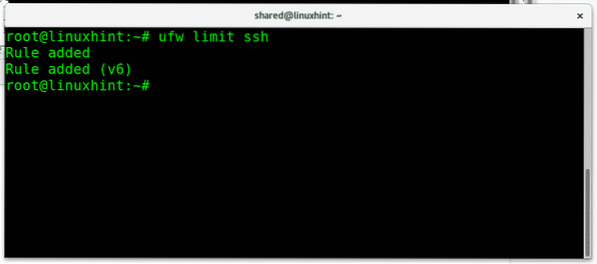

Mēs varam ierobežot pieteikšanās mēģinājumus novērst brutālu spēku uzbrukumus, nosakot ierobežojumu, kas darbojas:

ufw ierobežojums ssh

Lai beigtu šo apmācību un iemācītos novērtēt ufw dāsnumu, atcerēsimies veidu, kādā mēs varētu liegt visu trafiku, izņemot vienu IP, izmantojot iptables:

iptables -A IZVADE -d 192.168. lpp.0.2 -j PIEŅEMT

iptables -P INPUT DROP

iptables -P OUTPUT DROP

To pašu var izdarīt tikai ar 3 īsākām un vienkāršākām līnijām, izmantojot ufw:

ufw noklusējuma atteikt ienākošoufw noklusējuma atteikt izejošo

ufw atļaut no 192.168. lpp.0.2

Es ceru, ka jums šis ufw ievads šķita noderīgs. Pirms jebkādas izmeklēšanas par UFW vai jebkuru ar Linux saistītu jautājumu, nevilcinieties sazināties ar mums, izmantojot mūsu atbalsta kanālu vietnē https: // support.linuxhint.com.

Saistītie raksti

Iptables iesācējiem

Konfigurējiet snort IDS un izveidojiet kārtulas

Phenquestions

Phenquestions