FTP

FTP ir protokols, ko datori izmanto informācijas apmaiņai tīklā. Vienkārši sakot, tas ir veids, kā koplietot failus starp savienotajiem datoriem. Tā kā HTTP ir veidots vietnēm, FTP ir optimizēts lielu failu pārsūtīšanai starp datoriem.

FTP klients vispirms izveido a vadības savienojums pieprasījums servera 21. portam. Vadības savienojumam ir nepieciešama pieteikšanās, lai izveidotu savienojumu. Daži serveri visu saturu padara pieejamu bez jebkādiem akreditācijas datiem. Šādi serveri ir pazīstami kā anonīmi FTP serveri. Vēlāk atsevišķs datu savienojums ir izveidots failu un mapju pārsūtīšanai.

FTP trafika analīze

FTP klients un serveris sazinās, nezinot, ka TCP pārvalda katru sesiju. TCP parasti izmanto katrā sesijā, lai kontrolētu datagrammas piegādi, ierašanos un loga lieluma pārvaldību. Katrai datagrammas apmaiņai TCP uzsāk jaunu sesiju starp FTP klientu un FTP serveri. Tādējādi mēs sāksim analīzi ar pieejamo TCP pakešu informāciju FTP sesijas sākšanai un pārtraukšanai vidējā rūtī.

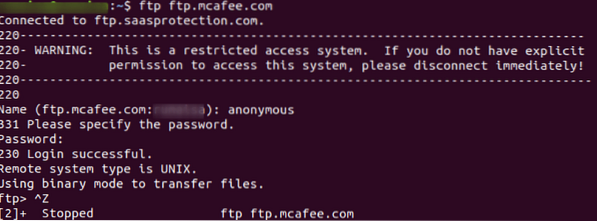

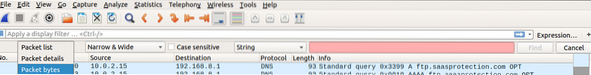

Sāciet pakešu tveršanu no izvēlētā interfeisa un izmantojiet ftp komanda terminālā, lai piekļūtu vietnei ftp.mcafee.com.

ubuntu $ ubuntu: ~ $ ftp ftp.mcafee.com

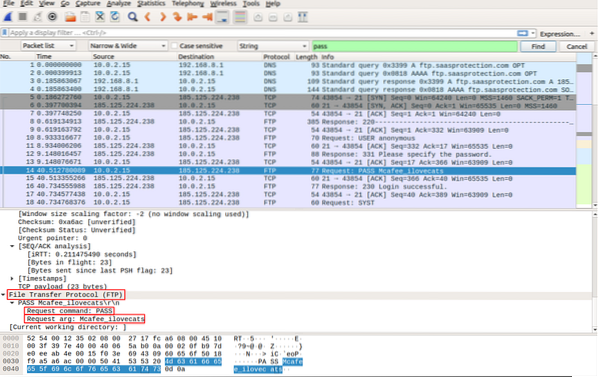

Piesakieties, izmantojot savus akreditācijas datus, kā parādīts zemāk esošajā ekrānuzņēmumā.

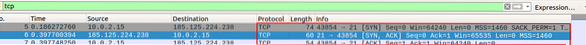

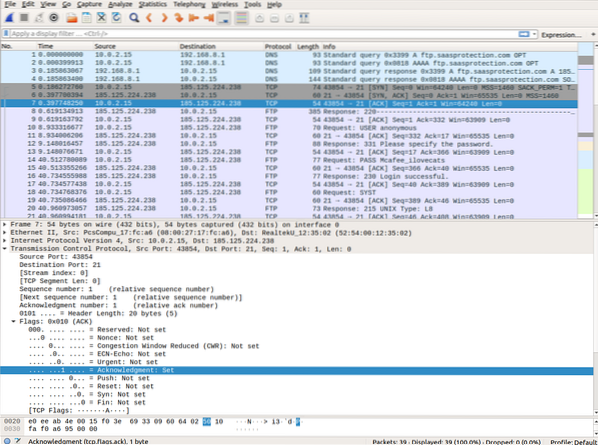

Izmantot Ctrl + C lai apturētu tveršanu un meklētu FTP sesijas sākšanu, kam seko tcp [SYN], [SYN-ACK], un [ACK] paciņas, kas ilustrē trīsvirzienu rokasspiedienu uzticamai sesijai. Lai redzētu pirmās trīs paketes pakešu saraksta panelī, lietojiet tcp filtru.

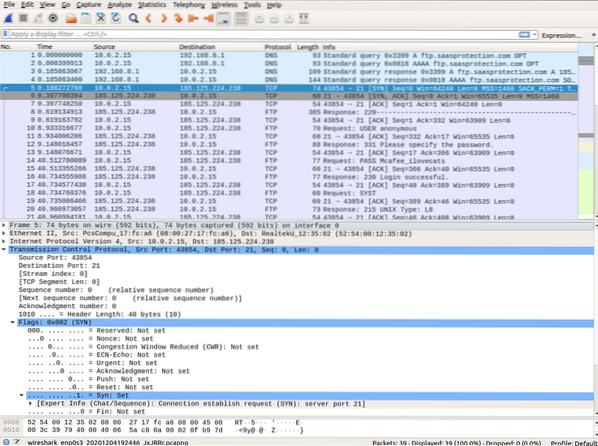

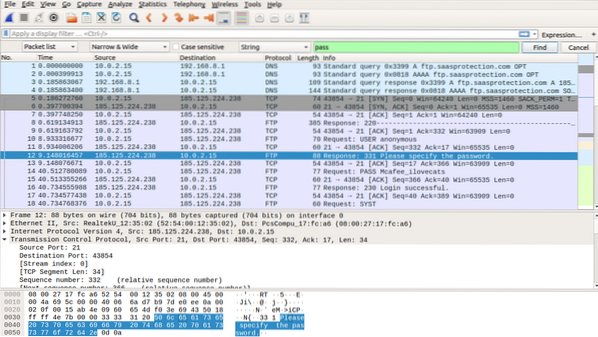

Wireshark parāda detalizētu TCP informāciju, kas atbilst TCP pakešu segmentam. Mēs izceļam TCP paketi no resursdatora uz ftp McAfee serveri, lai izpētītu pārsūtīšanas vadības protokola slāni pakešu detaļu panelī. Jūs varat pamanīt, ka pirmais TCP datagramms ftp sesijas uzsākšanai tiek iestatīts tikai SYN mazliet uz 1.

Katra lauka skaidrojums transporta kontroles protokola slānī Wireshark ir sniegts zemāk:

- Avota osta: 43854, tas ir TCP resursdators, kas izveidoja savienojumu. Tas ir skaitlis, kas atrodas virs 1023.

- Galamērķa osta: 21, tas ir porta numurs, kas saistīts ar ftp pakalpojumu. Tas nozīmē, ka FTP serveris klienta savienojuma pieprasījumus klausās 21. portā.

- Secības numurs: Tas ir 32 bitu lauks, kurā ir numurs pirmajam baitam, kas nosūtīts noteiktā segmentā. Šis numurs palīdz noteikt secībā saņemtos ziņojumus.

- Pateicības numurs: 32 bitu lauks norāda apstiprinājuma uztvērēju, kuru paredzēts saņemt pēc veiksmīgas iepriekšējo baitu pārsūtīšanas.

- Vadības karodziņi: katrai koda bitu formai TCP sesiju pārvaldībā ir īpaša nozīme, kas veicina katra pakešu segmenta apstrādi.

ACK: apstiprina kvīts segmenta apstiprinājuma numuru.

SYN: sinhronizēt kārtas numuru, kas tiek iestatīts, uzsākot jaunu TCP sesiju

FIN: pieprasījums par sesijas pārtraukšanu

URG: sūtītāja pieprasījumi nosūtīt steidzamus datus

RST: pieprasījums atiestatīt sesiju

PSH: pieprasījums virzīt

- Loga izmērs: tā ir bīdāmā loga vērtība, kas norāda nosūtīto TCP baitu lielumu.

- Kontrolsumma: lauks, kurā atrodas kļūdu kontroles kontrolsumma. Šis lauks TCP ir obligāts atšķirībā no UDP.

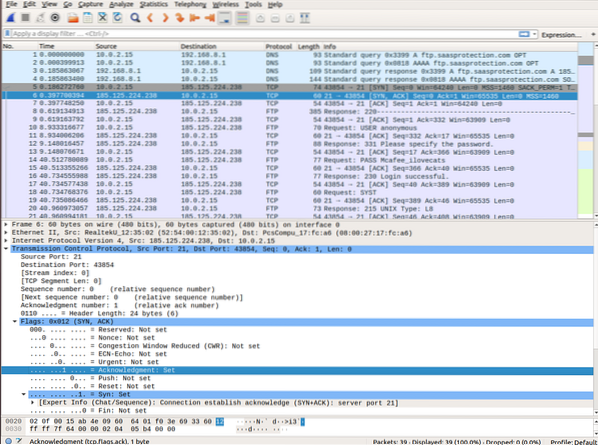

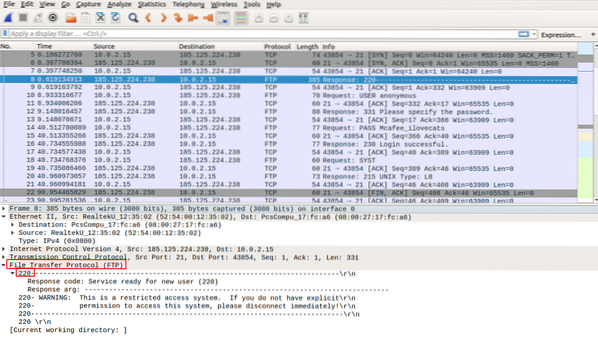

Virzība uz otro TCP datagrammu, kas uzņemta Wireshark filtrā. McAfee serveris atzīst SYN pieprasījumu. Jūs varat pamanīt SYN un ACK biti iestatīti uz 1.

Pēdējā paketē varat pamanīt, ka resursdators nosūta serverim apstiprinājumu par FTP sesijas sākšanu. Jūs varat pamanīt, ka Secības numurs un ACK biti ir iestatīti uz 1.

Pēc TCP sesijas izveidošanas FTP klients un serveris apmainās ar kādu trafiku, FTP klients atzīst FTP serveri Atbilde 220 pakete, kas nosūtīta caur TCP sesiju, izmantojot TCP sesiju. Tādējādi visa informācijas apmaiņa tiek veikta, izmantojot TCP sesiju FTP klientā un FTP serverī.

Pēc FTP sesijas pabeigšanas ftp klients nosūta izbeigšanas ziņojumu serverim. Pēc pieprasījuma apstiprināšanas TCP sesija serverī nosūta paziņojumu par pārtraukšanu klienta TCP sesijai. Atbildot uz to, TCP sesija pie klienta apstiprina izbeigšanas datagrammu un nosūta pati savu izbeigšanas sesiju. Pēc izbeigšanas sesijas saņemšanas FTP serveris nosūta apstiprinājumu par pārtraukšanu, un sesija tiek slēgta.

Brīdinājums

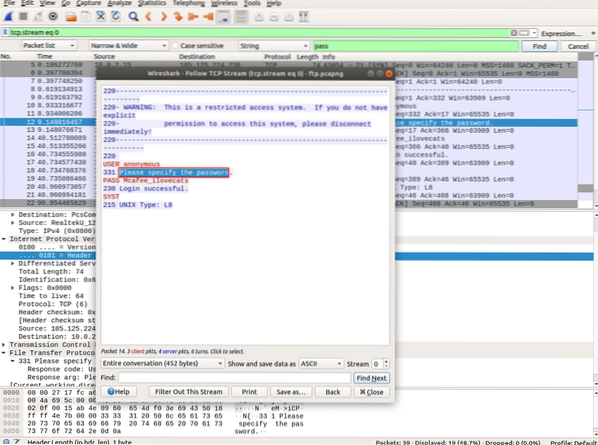

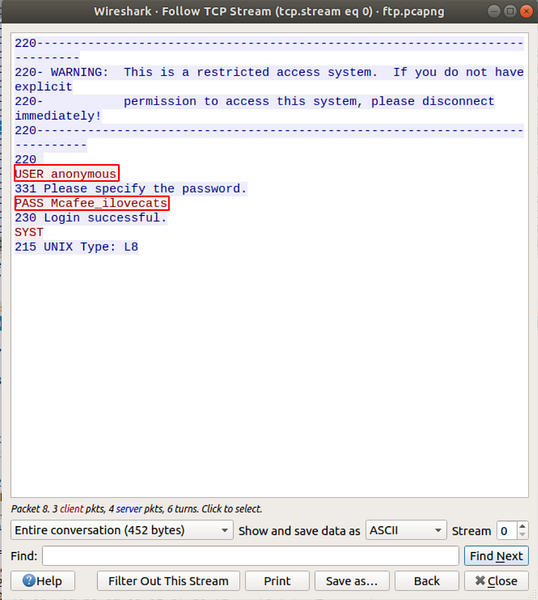

FTP neizmanto šifrēšanu, un pieteikšanās un paroles akreditācijas dati ir redzami gaišā dienas laikā. Tādējādi, kamēr neviens noklausās un jūs savā tīklā pārsūtāt slepenus failus, tas ir droši. Bet neizmantojiet šo protokolu, lai piekļūtu saturam no interneta. Izmantot SFTP kas failu pārsūtīšanai izmanto drošu čaulas SSH.

FTP paroles tveršana

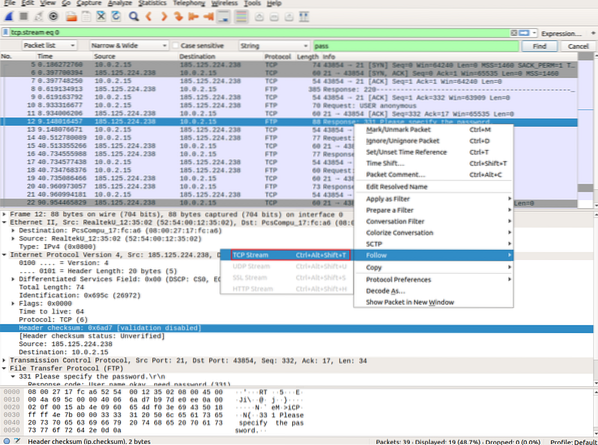

Tagad mēs parādīsim, kāpēc ir svarīgi neizmantot FTP internetā. Mēs meklēsim konkrētās frāzes tvertajā datplūsmā, kas satur lietotājs, lietotājvārds, parole, utt., kā norādīts zemāk.

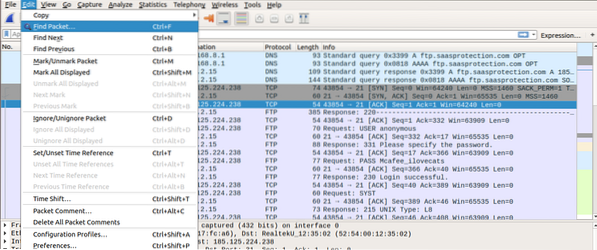

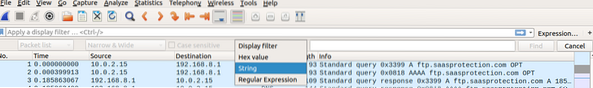

Iet uz Rediģēt-> “Atrast pakešu” un izvēlieties String for the Displeja filtrs, un pēc tam atlasiet Pakešu baiti lai meklētos datus parādītu skaidrā tekstā.

Ierakstiet virkni iziet filtrā un noklikšķiniet uz Atrodiet. Jūs atradīsit paciņu ar virkni “Lūdzu, norādiet paroli ” iekš Pakešu baiti panelis. Varat arī pamanīt iezīmēto paketi Pakešu saraksts panelis.

Atveriet šo paketi atsevišķā Wireshark logā, ar peles labo pogu noklikšķiniet uz paketes un atlasiet Sekošana-> TCP straume.

Tagad meklējiet vēlreiz, un pakešu baitu panelī paroli atradīsit vienkāršā tekstā. Atveriet iezīmēto paketi atsevišķā logā, kā norādīts iepriekš. Lietotāja akreditācijas datus atradīsit vienkāršā tekstā.

Secinājums

Šajā rakstā ir uzzināts, kā darbojas FTP, analizēts, kā TCP kontrolē un pārvalda darbības FTP sesijā, un saprasts, kāpēc failu pārsūtīšanai internetā ir svarīgi izmantot drošus čaulas protokolus. Nākamajos rakstos mēs aplūkosim dažas Wireshark komandrindas saskarnes.

Phenquestions

Phenquestions