Nmap ir ļoti noderīgs. Daži no Nmap raksturlielumiem ir:

- Nmap ir spēcīgs, un to var izmantot plašu un milzīgu dažādu mašīnu tīklu skenēšanai

- Nmap ir pārnēsājams tādā veidā, kas atbalsta vairākas operētājsistēmas, piemēram, FreeBSD, Windows, Mac OS X, NetBSD, Linux un daudzas citas

- Nmap var atbalstīt daudzas tīkla kartēšanas metodes, kas ietver OS noteikšanu, ostu skenēšanas mehānismu un versiju noteikšanu. Tādējādi tas ir elastīgs

- Nmap ir viegli lietojams, jo tajā ir uzlabota funkcija, un to var sākt, vienkārši pieminot “nmap -v-A mērķa resursdatoru”. Tas aptver gan GUI, gan komandrindas saskarni

- Nmap ir ļoti populārs, jo to katru dienu var lejupielādēt simtiem līdz tūkstošiem cilvēku, jo tas ir pieejams ar dažādām OS, piemēram, Redhat Linux, Gentoo un Debian Linux utt.

Nmap galvenais mērķis ir padarīt internetu drošu lietotājiem. Tas ir pieejams arī bez maksas. Nmap paketē ir iekļauti daži svarīgi rīki, kas ir uping, ncat, nmap un ndiff. Šajā rakstā mēs sāksim ar mērķa pamata skenēšanu.

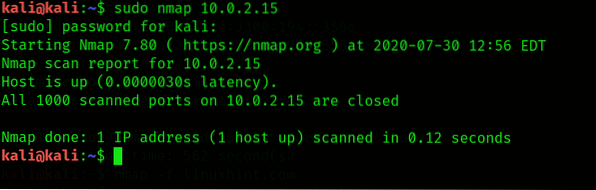

Pirmajā solī atveriet jaunu termināli un uzrakstiet šādu sintaksi: nmap

Pamanot izvadi, Nmap var atpazīt atvērtos porus, piemēram, ja tie ir UDP vai TCP, var arī meklēt IP adreses un noteikt lietojumprogrammas slāņa protokolu. Lai labāk izmantotu draudus, ir svarīgi noteikt dažādos mērķa pakalpojumus un atvērtās ostas.

Izmantojot Nmap, veicot slepenu skenēšanu

Sākotnēji atvērtā portā Nmap izveido TCP trīsvirzienu rokasspiedienu. Kad rokasspiediens ir izveidots, visi ziņojumi tiek apmainīti. Izstrādājot šādu sistēmu, mēs kļūsim zināmi mērķim. Tādējādi, izmantojot Nmap, tiek veikta slēpta skenēšana. Tas neradīs pilnīgu TCP rokasspiedienu. Šajā procesā, pirmkārt, uzbrucēja ierīce izkrāpj mērķi, kad TCP SYN pakete tiek nosūtīta uz konkrēto portu, ja tas ir atvērts. Otrajā posmā pakete tiek nosūtīta atpakaļ uz uzbrucēja ierīci. Beidzot TCP RST paketi uzbrucējs nosūta, lai atiestatītu savienojumu mērķī.

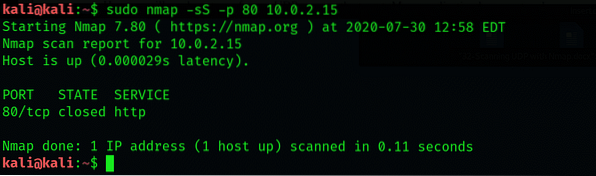

Apskatīsim piemēru, kurā mēs pārbaudīsim 80. portu Metasploitable VM ar Nmap, izmantojot slepeno skenēšanu. Operators -s tiek izmantots slepenai skenēšanai, -p operators tiek izmantots, lai skenētu noteiktu portu. Tiek izpildīta šāda nmap komanda:

$ sudo nmap -sS, -p 80 10.0.2.15

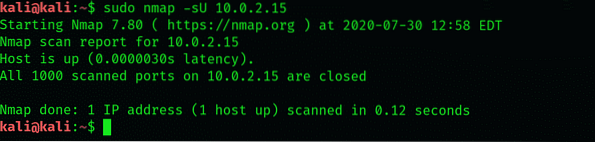

Izmantojot Nmap, skenējot UDP porti

Šeit mēs redzēsim, kā veikt UDP skenēšanu mērķī. Daudzos lietojuma slāņa protokolos UDP ir transporta protokols. -SU operators tiek izmantots, lai veiktu UDP porta skenēšanu uz noteiktu mērķi. To var izdarīt, izmantojot šādu sintaksi:

$ sudo nmap -sU 10.0.2.15

Atklāšana tiek novērsta, izmantojot Nmap

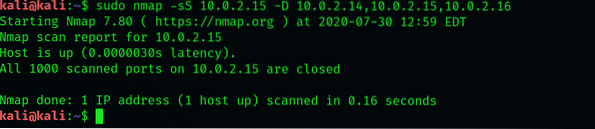

IP adreses tiek iekļautas paketes galvenē, kad pakete tiek nosūtīta no vienas ierīces uz otru. Līdzīgi avota IP adreses ir iekļautas visās paketēs, veicot tīkla skenēšanu mērķī. Nmap izmanto arī mānekļus, kas mānīs mērķi tā, kā šķiet, ka tas rodas no vairāku avotu IP adresēm, nevis no vienas. Mānekļiem tiek izmantots -D operators kopā ar nejaušām IP adresēm.

Šeit mēs ņemsim piemēru. Pieņemsim, ka mēs vēlamies skenēt 10.10.10.100 IP adresi, tad mēs iestatīsim trīs mānekļus, piemēram, 10.10.10.14, 10.10.10.15, 10.10.10.19. Tam tiek izmantota šāda komanda:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

No iepriekš minētās izejas mēs pamanījām, ka paketēm ir mānekļi, un mērķa porta skenēšanas laikā tiek izmantotas avota IP adreses.

Ugunsmūri izvairās, izmantojot Nmap

Daudzas organizācijas vai uzņēmumi savā tīkla infrastruktūrā satur ugunsmūra programmatūru. Ugunsmūri apturēs tīkla skenēšanu, kas kļūs par izaicinājumu iespiešanās testētājiem. Nmap izmanto vairākus operatorus, lai izvairītos no ugunsmūra:

-f (pakešu fragmentēšanai)

-mtu (tiek izmantots, lai norādītu pielāgotu maksimālo pārraides vienību)

-D RND: (10, lai izveidotu desmit nejaušus mānekļus)

-avota ports (izmanto avota pora mānīšanai)

Secinājums:

Šajā rakstā es jums parādīju, kā veikt UDP skenēšanu, izmantojot Nmap rīku Kali Linux 2020. Esmu arī izskaidrojis visu informāciju un nepieciešamos atslēgvārdus, kas izmantoti Nmap rīkā.

Phenquestions

Phenquestions