Šim nolūkam izmantoto rīku sauc par Nmap. Nmap sākas ar sūtīšanu izstrādātajām paketēm uz mērķa sistēmu. Pēc tam tā redzēs sistēmas reakciju, tostarp to, kura operētājsistēma darbojas, un kādas ostas un pakalpojumi ir atvērti. Bet diemžēl ne labs ugunsmūris, ne spēcīga tīkla ielaušanās noteikšanas sistēma viegli neatklās un bloķēs šāda veida skenējumus.

Mēs apspriedīsim dažas no labākajām metodēm, lai palīdzētu veikt slepenas skenēšanas, neatklājot vai bloķējot. Šajā procesā ir iekļautas šādas darbības:

- Skenēšana, izmantojot TCP Connect protokolu

- Skenēšana, izmantojot karodziņu SYN

- Alternatīva skenēšana

- Nometiet zem sliekšņa

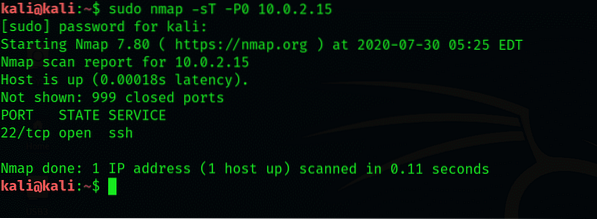

1. Skenēšana, izmantojot TCP protokolu

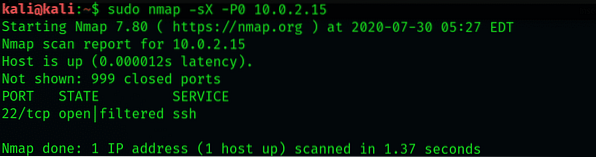

Vispirms sāciet tīkla skenēšanu, izmantojot TCP connect protokolu. TCP protokols ir efektīva un uzticama skenēšana, jo tā atvērs mērķa sistēmas savienojumu. Atcerieties, ka -P0 šim nolūkam tiek izmantots slēdzis. The -P0 slēdzis ierobežos pēc noklusējuma nosūtīto Nmap pingēšanu, vienlaikus bloķējot arī dažādus ugunsmūrus.

No iepriekš minētā attēla jūs varat redzēt, ka visefektīvākais un uzticamākais ziņojums par atvērtajām ostām tiks atgriezts. Viens no galvenajiem skenēšanas jautājumiem ir tas, ka tas ieslēgs savienojumu gar TCP, kas ir trīsvirzienu rokasspiediens mērķa sistēmai. Šo notikumu var ierakstīt Windows drošība. Ja nejauši uzlaušana būs veiksmīga, sistēmas administratoram būs viegli uzzināt, kurš ir veicis uzlaušanu, jo jūsu IP adrese tiks atklāta mērķa sistēmai.

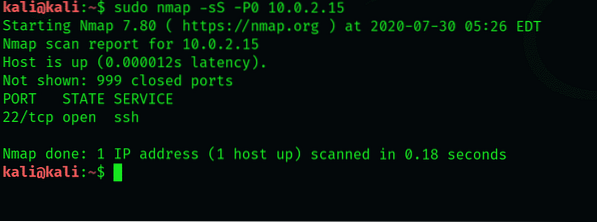

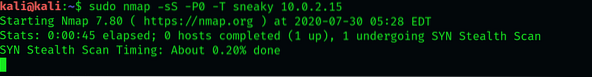

2. Skenēšana, izmantojot SYN karodziņu

Galvenā TCP skenēšanas priekšrocība ir tā, ka tā ieslēdz savienojumu, padarot sistēmu vieglāku, uzticamāku un slepenāku. Arī SYN karodziņu komplektu var izmantot kopā ar TCP protokolu, kas nekad netiks reģistrēts nepilnīgas trīsvirzienu rokasspiediena dēļ. To var izdarīt, izmantojot:

$ sudo nmap -sS -P0 192.168. lpp.1.115

Ievērojiet, ka izeja ir atvērto portu saraksts, jo TCP savienojuma skenēšana ir diezgan uzticama. Žurnāla failos tas neatstāj nekādas pēdas. Šīs skenēšanas veikšanas laiks, pēc Nmap domām, bija tikai 0.42 sekundes.

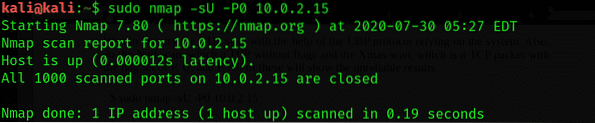

3. Alternatīvās skenēšanas

Jūs varat arī izmēģināt UDP skenēšanu ar UBP protokola palīdzību, paļaujoties uz sistēmu. Varat arī veikt Null skenēšanu, kas ir TCP bez karodziņiem; un Xmas skenēšana, kas ir TCP pakete ar karodziņu kopu P, U un F. Tomēr visi šie skenējumi rada neuzticamus rezultātus.

$ sudo nmap -sU -P0 10.0.2.15

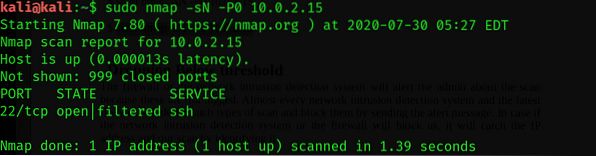

4. Nometiet zem sliekšņa

Ugunsmūris vai tīkla ielaušanās noteikšanas sistēma brīdinās administratoru par skenēšanu, jo šie skenējumi netiek reģistrēti. Gandrīz katra tīkla ielaušanās noteikšanas sistēma un jaunākais ugunsmūris noteiks šāda veida skenējumus un tos bloķēs, nosūtot brīdinājuma ziņojumu. Ja tīkla ielaušanās noteikšanas sistēma vai ugunsmūris bloķē skenēšanu, tā identificēs IP adresi un mūsu skenēšanu.

SNORT ir slavena, populāra tīkla ielaušanās noteikšanas sistēma. SNORT sastāv no parakstiem, kas ir veidoti uz likumu kopas, lai noteiktu skenējumus no Nmap. Tīkla komplektam ir minimālais slieksnis, jo tas katru dienu izies caur lielāku ostu skaitu. SNORT noklusējuma sliekšņa līmenis ir 15 porti sekundē. Tāpēc mūsu skenēšana netiks atklāta, ja skenēsim zem sliekšņa. Lai labāk izvairītos no tīkla ielaušanās noteikšanas sistēmām un ugunsmūriem, jums ir jābūt pieejamām visām zināšanām.

Par laimi, ar Nmap palīdzību ir iespējams skenēt, izmantojot dažādus ātrumus. Pēc noklusējuma Nmap sastāv no sešiem ātrumiem. Šos ātrumus var mainīt ar -T slēdzi kopā ar ātruma nosaukumu vai numuru. Šie seši ātrumi ir:

paranojas 0, viltīgs 1, pieklājīgs 2, normāls 3, agresīvs 4, nenormāls 5Paranoiskais un viltīgais ātrums ir vislēnākais, un abi ir zem SNORT sliekšņa, lai veiktu dažādas ostu skenēšanas. Izmantojiet šo komandu, lai skenētu uz leju viltīgā ātrumā:

$ nmap -sS -P0 -T viltīgs 192.168. lpp.1.115

Lūk, skenēšana aizies gar tīkla ielaušanās noteikšanas sistēmu un ugunsmūri, to neatklājot. Galvenais ir saglabāt pacietību šī procesa laikā. Daži skenējumi, piemēram, viltīgā ātruma skenēšana, ilgs 5 stundas uz vienu IP adresi, savukārt noklusējuma skenēšana prasīs tikai 0.42 sekundes.

Secinājums

Šis raksts parādīja, kā veikt slepenu skenēšanu, izmantojot rīku Nmap (Network Mapper) Kali Linux. Raksts arī parādīja, kā strādāt ar dažādiem slepeniem uzbrukumiem Nmap.

Phenquestions

Phenquestions