- Ievads Nmap dīkstāves skenēšanā

- Zombiju ierīces atrašana

- Nmap dīkstāves skenēšanas izpilde

- Secinājums

- Saistītie raksti

Ievads Nmap dīkstāves skenēšanā

Divas pēdējās LinuxHint par Nmap publicētās apmācības bija vērstas uz slepenām skenēšanas metodēm, tostarp SYN skenēšanu, NULL un Xmas skenēšanu. Kaut arī ugunsmūri un ielaušanās detektēšanas sistēmas šīs metodes var viegli noteikt, tās ir lielisks veids, kā didaktiski mazliet uzzināt par Interneta modelis vai Interneta protokola komplekts, šie nolasījumi ir arī obligāti, pirms apgūstat tukšgaitas skenēšanas teoriju, taču tie nav obligāti, lai iemācītos to praktiski pielietot.

Šajā apmācībā izskaidrotais dīkstāves skenēšana ir sarežģītāks paņēmiens, kurā tiek izmantots vairogs (saukts par Zombiju) starp uzbrucēju un mērķi. Ja skenēšanu atklāj aizsardzības sistēma (ugunsmūris vai IDS), tā drīzāk vainos starpproduktu (zombiju). nekā uzbrucēja dators.

Uzbrukums galvenokārt sastāv no vairoga vai starpproduktu kalšanas. Ir svarīgi uzsvērt, ka šāda veida uzbrukumā vissvarīgākais ir nevis veikt to pret mērķi, bet atrast zombiju ierīci. Šajā rakstā galvenā uzmanība netiks pievērsta aizsardzības metodei. Lai aizsargātu pret šo uzbrukumu, varat bez maksas piekļūt attiecīgajai sadaļai Ielaušanās novēršana un aktīvā atbilde: Tīkla un resursdatora IPS izvietošana.

Papildus interneta protokola komplekta aspektiem, kas aprakstīti Nmap Basics, Nmap Stealth Scan un Xmas Scan, lai saprastu, kā darbojas dīkstāves skenēšana, jums jāzina, kas ir IP ID. Katrai nosūtītajai TCP datagrammai ir unikāls pagaidu ID, kas ļauj sadrumstalot un pēc tam salikt sadrumstalotas paketes, pamatojoties uz šo ID, ko sauc par IP ID. IP ID pakāpeniski pieaugs atbilstoši nosūtīto pakešu skaitam, tāpēc, pamatojoties uz IP ID numuru, varat uzzināt ierīces nosūtīto pakešu daudzumu.

Nosūtot nevēlamu SYN / ACK paketi, atbilde būs RST pakete, lai atiestatītu savienojumu, šajā RST paketē būs IP ID numurs. Ja vispirms nosūta nepieprasītu SYN / ACK paketi uz zombiju ierīci, tā atbildēs ar RST paketi, kurā būs redzams tās IP ID, otrais solis ir viltot šo IP ID, lai mērķim nosūtītu viltotu SYN paketi, liekot tai noticēt jums ir zombijs, mērķis reaģēs (vai nē) uz zombiju, trešajā solī jūs nosūtāt zombijam jaunu SYN / ACK, lai atkal iegūtu RST paketi, lai analizētu IP ID pieaugumu.

Atvērtās ostas:

| 1. SOLIS Nosūtiet nepieprasītu SYN / ACK uz zombiju ierīci, lai iegūtu RST paketi, kurā parādīts zombiju IP ID. | 2. SOLIS Nosūtiet viltotu SYN paketi, kas uzdodas par zombiju, liekot mērķim atbildēt uz nevēlamu SYN / ACK uz zombiju, liekot tai atbildēt uz jaunu atjauninātu RST. | 3. SOLIS Nosūtiet jaunu nepieprasītu SYN / ACK uz zombiju, lai saņemtu RST paketi, lai analizētu tā jauno atjaunināto IP ID. |

|  |  |

Ja mērķa osta ir atvērta, tā atbildēs uz zombiju ierīci ar SYN / ACK paketi, mudinot zombiju atbildēt ar RST paketi, palielinot tā IP ID. Tad, kad uzbrucējs atkal sūta SYN / ACK zombijam, IP ID tiks palielināts par +2, kā parādīts iepriekš redzamajā tabulā.

Ja ports ir aizvērts, mērķis nesūtīs zombijam SYN / ACK paketi, bet gan RST, un tā IP ID paliks nemainīgs, kad uzbrucējs nosūta zombijam jaunu ACK / SYN, lai pārbaudītu tā IP ID, tas jāpalielina tikai +1 (pateicoties zombija nosūtītajai ACK / SYN, bez mērķa izprovocēta palielinājuma). Skatīt tabulu zemāk.

Slēgtas ostas:

| 1. SOLIS Tāds pats kā iepriekš | 2. SOLIS Šajā gadījumā mērķis atbild uz zombiju ar RST paketi, nevis SYN / ACK, neļaujot zombijam nosūtīt RST, kas var palielināt tā IP ID. | 2. SOLIS Uzbrucējs nosūta SYN / ACK, un zombiji atbild tikai ar pieaugumu, ja mijiedarbojas ar uzbrucēju, nevis ar mērķi. |

|  |  |

Kad ports tiek filtrēts, mērķis vispār neatbildēs, arī IP ID paliks nemainīgs, jo netiks veikta RST atbilde un kad uzbrucējs nosūtīs zombijam jaunu SYN / ACK, lai analizētu IP ID, rezultāts tiks parādīts. jābūt tādam pašam kā ar slēgtajām ostām. Pretēji SYN, ACK un Xmas skenēšanai, kas nespēj atšķirt noteiktas atvērtas un filtrētas ostas, šis uzbrukums nevar atšķirt slēgtas un filtrētas ostas. Skatīt tabulu zemāk.

Filtrētie porti:

| 1. SOLIS Tāds pats kā iepriekš | 2. SOLIS Šajā gadījumā no mērķa puses netiek saņemta atbilde, kas liedz zombijam nosūtīt RST, kas var palielināt tā IP ID. | 3. SOLIS Tāds pats kā iepriekš |

|  |  |

Zombiju ierīces atrašana

Nmap NSE (Nmap Scripting Engine) nodrošina skriptu IPIDSEQ, lai atklātu neaizsargātas zombiju ierīces. Šajā piemērā skripts tiek izmantots, lai skenētu 80 nejaušo 1000 mērķu portu, lai meklētu neaizsargātus resursdatorus, neaizsargātie resursdatori tiek klasificēti kā Papildu vai maz-endian inkrementāls. Papildu NSE izmantošanas piemēri, neskatoties uz to, ka tie nav saistīti ar dīkstāves skenēšanu, ir aprakstīti un parādīti sadaļā Kā meklēt pakalpojumus un ievainojamību, izmantojot Nmap un Izmantojot nmap skriptus:.

IPIDSEQ piemērs, lai nejauši atrastu zombiju kandidātus:

nmap -p80 - skripts ipidseq -iR 1000

Kā redzat, tika atrasti vairāki neaizsargāti zombiju kandidātu saimnieki BET tie visi ir viltus pozitīvi. Visgrūtākais solis, veicot dīkstāves skenēšanu, ir neaizsargātas zombiju ierīces atrašana. Tas ir grūti daudzu iemeslu dēļ:

- Daudzi ISP bloķē šāda veida skenēšanu.

- Lielākā daļa operētājsistēmu piešķir IP ID nejauši

- Labi konfigurēti ugunsmūri un trauki var atgriezties kļūdaini pozitīvi.

Šādos gadījumos, mēģinot izpildīt dīkstāves skenēšanu, tiek parādīta šāda kļūda:

“... nevar izmantot, jo tas nav atgriezis nevienu no mūsu zondēm - iespējams, tas ir uz leju vai uzmūrēts.

PĀRTRAUKŠANA!”

Ja jums veicas šajā darbībā, jūs atradīsit vecu Windows sistēmu, vecu IP kameru sistēmu vai vecu tīkla printeri, šo pēdējo piemēru iesaka Nmap grāmata.

Meklējot neaizsargātus zombijus, varat pārsniegt Nmap un ieviest papildu rīkus, piemēram, Shodan, un ātrākus skenerus. Varat arī palaist izlases skenēšanu, atklājot versijas, lai atrastu iespējamo neaizsargāto sistēmu.

Nmap dīkstāves skenēšanas izpilde

Ņemiet vērā, ka šie piemēri nav izstrādāti reālā scenārijā. Šajā apmācībā Windows 98 zombijs tika iestatīts, izmantojot VirtualBox, kas ir Metasploitable mērķis arī sadaļā VirtualBox.

Šajos piemēros tiek izlaista resursdatora atklāšana un dota dīkstāves skenēšana, izmantojot IP 192.168. lpp.56.102 kā zombiju ierīce, lai skenētu 80.21.22 un 443 no mērķa 192.168. lpp.56.101.

nmap -Pn -sI 192.168. lpp.56.102 -80,21,22,443 192.168. lpp.56.101

Kur:

nmap: izsauc programmu

-Pn: izlaiž resursdatora atklājumu.

-sI: Tukšgaitas skenēšana

192.168. lpp.56.102: Windows 98 zombijs.

-p80,21,22,443: uzdod skenēt minētās ostas.

192.68.56.101: ir metasploitable mērķis.

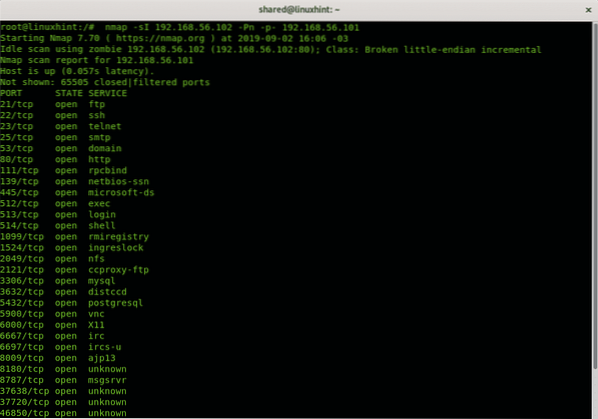

Šajā piemērā tiek mainīta tikai opcija, kas nosaka porti, lai -p- uzdotu Nmap skenēt visbiežāk sastopamās 1000 ostas.

nmap -sI 192.168. lpp.56.102 -Pn -p- 192.168. lpp.56.101

Secinājums

Agrāk dīkstāves skenēšanas lielākā priekšrocība bija gan palikt anonīma, gan viltot ierīces identitāti, kas nebija nefiltrēta vai uzticama aizsardzības sistēmām. Abi lietojumi šķiet novecojuši grūtību dēļ atrast neaizsargātus zombijus (tomēr , protams, tas ir iespējams). Palikt anonīmam, izmantojot vairogu, būtu praktiskāk, izmantojot publisko tīklu, lai gan maz ticams, ka sarežģīti ugunsmūri vai IDS tiks apvienoti ar vecām un neaizsargātām sistēmām kā uzticamas.

Es ceru, ka šī apmācība vietnē Nmap Dīkstāves skenēšana jums bija noderīga. Turpiniet sekot LinuxHint, lai iegūtu vairāk padomu un atjauninājumu par Linux un tīklu.

Saistītie raksti:

- Kā meklēt pakalpojumus un ievainojamības, izmantojot Nmap

- Nmap Maskēšanās skenēšana

- Maršruts ar Nmap

- Izmantojot nmap skriptus: Nmap banera satveršana

- nmap tīkla skenēšana

- nmap ping slaucīšana

- nmap karogi un ko viņi dara

- Iptables iesācējiem

Phenquestions

Phenquestions