Šajā apmācībā galvenā uzmanība tiks pievērsta galvenajam Nmap lietojumam, t.e., resursdatora atklāšana un resursdatora atklāšanas metodika. Ir labi atzīmēt, ka tas nav iesācēja ceļvedis darbam ar Nmap vai informācijas vākšanas metodiku iespiešanās testēšanā.

Kas ir resursdatora atklāšana

Nmap resursdatora atklāšanas process attiecas uz tīkla resursdatoru uzskaitījumu, lai apkopotu informāciju par viņiem, lai izveidotu uzbrukuma plānu pildspalvu testēšanā.

Saimniekdatora atklāšanas laikā Nmap izmanto tādus elementus kā Ping un iebūvēto skriptu, lai meklētu operētājsistēmas, porti un palaistos pakalpojumus, izmantojot TCP un UDP protokolus. Ja norādīts, varat iespējot Nmap skriptu motoru, kas izmanto dažādus skriptus, lai meklētu ievainojamības pret resursdatoru.

Nmap izmantotajā resursdatora atklāšanas procesā tiek izmantotas neapstrādātas ICMP paketes. Šīs paketes var atspējot vai filtrēt ugunsmūri (reti) un ļoti piesardzīgi sistēmas administratori. Tomēr Nmap nodrošina mūs ar slepenu skenēšanu, kā redzēsim šajā apmācībā.

Ļaujiet mums sākt darbu.

Tīkla atklāšana

Netērējot pārāk daudz laika, pārbaudīsim dažādas metodes, lai veiktu resursdatora atklāšanu un pārvarētu dažādus ierobežojumus, ko rada tīkla drošības ierīces, piemēram, ugunsmūri.

1: klasiskais ICMP ping

Jūs varat veikt resursdatora atklāšanu ar vienkāršu ICMP atbalss pieprasījums kur saimnieks atbild ar ICMP atbalss atbilde.

Lai nosūtītu ICMP atbalss pieprasījumu ar Nmap, ievadiet komandu:

$ nmap -PE -sn 192.168. lpp.0.16Izeja līdzināsies, kā parādīts zemāk:

Sākot Nmap 7.91 (https: // nmap.org)skenēšanas ziņojums par 192.168. lpp.0.16

Saimnieks ir augšā (0.11s latentums).

MAC adrese: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

N karte pabeigta: 0 IP skenēta 1 IP adrese (1 resursdators augšup).62 sekundes

Iepriekš minētajā komandā mēs sakām Nmap nosūtīt ping atbalss (-PE) pieprasījumu mērķim. Ja tā saņem ICMP atbildi, tad resursdators ir augšā.

Zemāk ir Wireshark ekrānuzņēmums no komandas nmap -sn -PE:

Apsveriet tālāk sniegto resursu, lai uzzinātu vairāk par ICMP protokolu.

https: // linkfy.uz / ICMP

PIEZĪME: ICMP atbalss pieprasījumi nav ticami un neizdara secinājumu, pamatojoties uz atbildi. Piemēram, apsveriet to pašu pieprasījumu Microsoft.com

$ nmap -sn -PE microsoft.comRezultāts būs šāds:

Sākot Nmap 7.91 Piezīme. Šķiet, ka resursdators nav pieejams.Ja tas patiešām ir uz augšu, bet bloķējat mūsu ping zondes, mēģiniet -Pn

Nmap izdarīts:

1 IP adrese (0 resursdatoru augšup) skenēta 2.51 sekunde

Šeit ir Wireshark analīzes ekrānuzņēmums:

2: TCP SYN Ping

Vēl viena resursdatora atklāšanas metode ir Nmap TCP SYN ping skenēšanas izmantošana. Ja esat iepazinies ar trim rokasspiedieniem TCP SYN / ACK, Nmap aizņemas no tehnoloģijas un nosūta pieprasījumu dažādām ostām, lai noteiktu, vai resursdators darbojas vai izmanto atļautos filtrus.

Ja mēs sakām Nmap izmantot SYN ping, tas nosūta paketi uz mērķa portu, un, ja resursdators ir augšā, tas atbild ar ACK paketi. Ja resursdators nedarbojas, tas atbild ar RST paketi.

Izmantojiet komandu, kā parādīts zemāk, lai palaistu SYN ping pieprasījumu.

sudo nmap -sn -PS scanme.nmap.orgŠīs komandas atbildei jānorāda, vai resursdators atrodas augšup vai lejup. Šis ir pieprasījuma Wireshark filtrs.

tcp.karogi.syn && tcp.karogi.ack

PIEZĪME: Mēs izmantojam -PS, lai norādītu, ka vēlamies izmantot TCP SYN ping pieprasījumu, kas var būt efektīvāka metode nekā neapstrādātas ICMP paketes. Šis ir Microsoft Nmap pieprasījums.com, izmantojot TCP SYN.

$ nmap -sn -PS microsoft.comRezultāts ir parādīts zemāk:

Sākot Nmap 7.91 (https: // nmap.org)Nmap skenēšanas pārskats par Microsoft.com (104.215.148. lpp.63)

Saimnieks ir augšā (0.29s latentums).

Citas Microsoft adreses.com (nav skenēts): 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap izdarīts:

1 IP adrese (1 resursdators augšup) skenēta vienā.08 sekundes

3: TCP ACK Ping

TCP ACK ping metode ir SYN ping pieprasījuma pakārtots. Tas darbojas līdzīgi, bet tā vietā tiek izmantota ACK pakete. Šajā metodē NMAP mēģina kaut ko gudru.

Tas sākas ar tukša TCP ACK paketes nosūtīšanu resursdatoram. Ja resursdators ir bezsaistē, paketei nevajadzētu saņemt atbildi. Ja tiešsaistē, resursdators atbildēs ar RST paketi, norādot, ka resursdators ir augšā.

Ja jums nav zināms RST (pakešu atiestatīšana), tā ir pakete, kas tiek nosūtīta pēc negaidīta TCP paketes saņemšanas. Tā kā ACM pakete, ko nosūta Nmap, nav atbilde uz SYN, resursdatoram ir jāatdod RST pakete.

Lai inicializētu Nmap ACK ping, izmantojiet komandu kā:

$ nmap -sn -PA 192.168. lpp.0.16Zemāk sniegtā izeja:

Sākot Nmap 7.91 (https: // nmap.org)Nmap skenēšanas ziņojums 192.168. lpp.0.16

Saimnieks ir augšā (0.15s latentums).

MAC adrese: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap izdarīts:

1 IP adrese (1 resursdators augšup) skenēta 0.49 sekundes

4: UDP ping

Parunāsim par vēl vienu resursdatora atklāšanas iespēju Nmap, t.e., UDP ping.

UDP ping darbojas, nosūtot UDP paketes uz norādītajām mērķa resursdatora portiem. Ja resursdators ir tiešsaistē, UDP pakete var saskarties ar slēgtu portu un atbildēt ar ICMP porta nesasniedzamu ziņojumu. Ja resursdators nedarbojas, uzvednē tiks parādīti dažādi ICMP kļūdu ziņojumi, piemēram, TTL pārsniegts vai atbilde netiks sniegta.

UDP ping noklusējuma ports ir 40, 125. UDP ping ir labs paņēmiens, ko izmantot, veicot resursdatora atrašanu saimniekiem aiz ugunsmūra un filtriem. Tas ir tāpēc, ka lielākā daļa ugunsmūri meklē un bloķē TCP, bet atļauj UDP protokola trafiku.

Lai palaistu Nmap resursdatora atklāšanu ar UDP ping, izmantojiet zemāk esošo komandu:

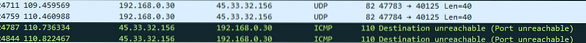

sudo nmap -sn -PU scanme.nmap.orgIepriekš minētās komandas izvadi var pārbaudīt, izmantojot Wireshark, kā parādīts zemāk esošajā ekrānuzņēmumā. Izmantots vadu haizivs filtrs - udp.osta == 40125

Kā redzat iepriekš redzamajā ekrānuzņēmumā, Nmap nosūta UDP ping uz IP 45.33.32.156 (skenēt.nmap.org). Serveris atbild, ka ICMP nav sasniedzams, kas norāda, ka resursdators ir augšā.

5: ARP ping

Mēs nevaram aizmirst ARP ping metodi, kas ļoti labi darbojas resursdatora atklāšanā lokālajos tīklos. ARP ping metode darbojas, nosūtot virkni ARP zondes uz norādīto IP adrešu diapazonu un atklājot tiešraidē esošos resursdatorus. ARP ping ir ātrs un ļoti uzticams.

Lai palaistu ARP ping, izmantojot Nmap, izmantojiet komandu:

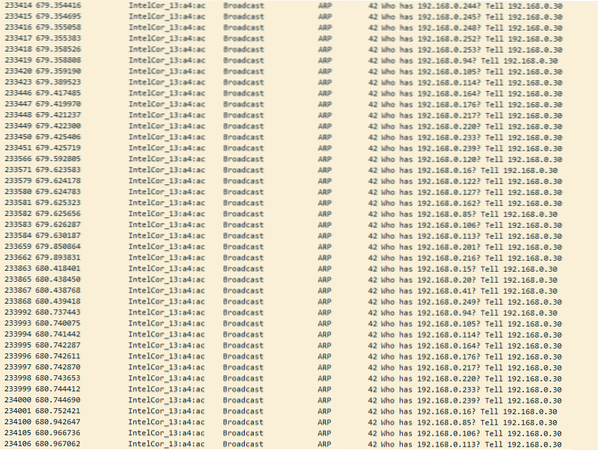

sudo nmap -sn -PR 192.168. lpp.0.1/24Pārbaudot komandu ar Wireshark un filtrējot ARP no 192 avota.168. lpp.0.30, jūs saņemsit ARP Broadcast zondes pieprasījumu ekrānuzņēmumu, kā parādīts zemāk. Izmantotais Wireshark filtrs ir: arp.src.proto_ipv4 == 192.168. lpp.0.30

TCP SYN Stealth

Jūs atklāsiet, ka SYN skenēšana ir laba iespēja resursdatora atklāšanai, jo tā ir ātra un var skenēt virkni ostu dažu sekunžu laikā, ja netraucē tādas drošības sistēmas kā ugunsmūri. SYN ir arī ļoti spēcīgs un slepens, jo tas darbojas ar nepilnīgiem TCP pieprasījumiem.

Es neiedziļināšos sīkāk par to, kā darbojas TCP SYN / ACK, bet par to varat uzzināt vairāk no dažādiem tālāk sniegtajiem resursiem:

- https: // linkfy.uz / tcpWiki

- https: // linkfy.to / 3-way-handshake-paskaidrots

- https: // linkfy.uz / 3-virzienu-anantomiju

Lai palaistu Nmap TCP SYN slepeno skenēšanu, izmantojiet komandu:

sudo nmap -sS 192.168. lpp.0.1/24Esmu nodrošinājis komandas Nmap -sS un skenēšanas Nmap atradumu Wireshark uztveršanu, tos pārbaudīju un redzu, kā tas darbojas. RST paketē meklējiet nepilnīgus TCP pieprasījumus.

- https: // linkfy.to / wireshark-capture

- https: // linkfy.līdz / nmap-output-txt

Secinājums

Atkārtoti sakot, mēs esam koncentrējušies uz diskusiju par to, kā izmantot Nmap resursdatora atklāšanas funkciju un iegūt informāciju par norādīto resursdatoru. Mēs arī apspriedām, kuru metodi izmantot, ja ir jāveic resursdatora meklēšana uzņēmējiem aiz ugunsmūriem, bloķējot ICMP ping pieprasījumus un daudz ko citu.

Izpētiet Nmap, lai iegūtu dziļākas zināšanas.

Phenquestions

Phenquestions