REMnux

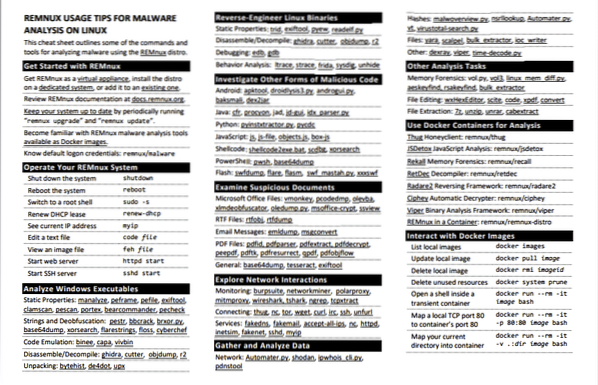

Tiek saukta datora ļaunprogrammatūras izjaukšana, lai izpētītu tās uzvedību un saprastu, ko tā patiesībā dara Ļaunprātīgas programmatūras reversā inženierija. Lai noteiktu, vai izpildāmajā failā ir ļaunprātīga programmatūra vai tas ir tikai parasts izpildāms fails, vai lai uzzinātu, ko izpildāms fails patiesībā dara un kā tas ietekmē sistēmu, ir īpašs Linux sadalījums, ko sauc REMnux. REMnux ir viegls, uz Ubuntu balstīts izplatītājs, kas aprīkots ar visiem rīkiem un skriptiem, kas nepieciešami, lai veiktu detalizētu ļaunprātīgas programmatūras analīzi konkrētajā failā vai izpildāmajā programmatūrā. REMnux ir aprīkots ar bezmaksas un atvērtā koda rīkiem, kurus var izmantot, lai pārbaudītu visu veidu failus, ieskaitot izpildāmos failus. Daži rīki REMnux var pat izmantot, lai pārbaudītu neskaidru vai neskaidru JavaScript kodu un Flash programmas.

Uzstādīšana

REMnux var darbināt jebkurā Linux balstītā izplatīšanā vai virtuālā lodziņā ar Linux kā resursdatora operētājsistēmu. Pirmais solis ir lejupielādēt REMnux izplatīšana no tās oficiālās vietnes, ko var izdarīt, ievadot šādu komandu:

[aizsargāts ar e-pastu]: ~ $ wget https: // REMnux.org / remnux-cliPārbaudiet, vai tas ir tas pats fails, kuru vēlaties, salīdzinot SHA1 parakstu. SHA1 parakstu var izveidot, izmantojot šādu komandu:

[aizsargāts ar e-pastu]: ~ $ sha256sum remnux-cliPēc tam pārvietojiet to uz citu direktoriju ar nosaukumu “Remnux” un piešķiriet tai izpildāmās atļaujas, izmantojot “Chmod + x.” Tagad palaidiet šādu komandu, lai sāktu instalēšanas procesu:

[aizsargāts ar e-pastu]: ~ $ mkdir remnux[aizsargāts ar e-pastu]: ~ $ cd remnux

[aizsargāts ar e-pastu]: ~ $ mv ... / remux-cli ./

[aizsargāts ar e-pastu]: ~ $ chmod + x remnux-cli

// Instalējiet Remnux

[aizsargāts ar e-pastu]: ~ $ sudo instalēt remnux

Restartējiet sistēmu, un jūs varēsiet izmantot tikko instalēto REMnux distro, kas satur visus reversās inženierijas procedūrai pieejamos rīkus.

Vēl viena noderīga lieta REMnux ir tas, ka jūs varat izmantot populāru attēlu dokerus REMnux rīkus, lai veiktu noteiktu uzdevumu, nevis instalētu visu izplatīšanu. Piemēram, RetDec rīks tiek izmantots mašīnas koda demontāžai, un tas prasa ievadi dažādos failu formātos, piemēram, 32 bitu / 62 bitu exe failos, elf failos utt. Rekall ir vēl viens lielisks rīks, kurā ir dokstatora attēls, kuru var izmantot dažu noderīgu darbību veikšanai, piemēram, atmiņas datu izvilkšanai un svarīgu datu izgūšanai. Lai pārbaudītu neskaidru JavaScript, tiek saukts rīks JSdetox var arī izmantot. Šo rīku dokeru attēli ir redzami REMnux krātuve Docker Hub.

Ļaunprātīgas programmatūras analīze

-

Entropija

Tiek pārbaudīta datu plūsmas neparedzamības pārbaude Entropija. Pastāvīgai datu baitu straumei, piemēram, visām nullei vai visām, ir 0 Entropijas. No otras puses, ja dati ir šifrēti vai sastāv no alternatīviem bitiem, tiem būs lielāka entropijas vērtība. Labi šifrētai datu paketei ir augstāka entropijas vērtība nekā parastai datu paketei, jo šifrēto pakešu bitu vērtības nav paredzamas un mainās ātrāk. Entropijas minimālā vērtība ir 0, bet maksimālā - 8. Entropy primārā izmantošana ļaunprātīgas programmatūras analīzē ir atrast ļaunprātīgu programmatūru izpildāmajos failos. Ja izpildāmajā failā ir ļaunprātīga ļaunprātīga programmatūra, tā parasti tiek pilnībā šifrēta, lai AntiVirus nevarētu izpētīt tā saturu. Šāda veida failu entropijas līmenis ir ļoti augsts, salīdzinot ar parasto failu, kas izmeklētājam nosūtīs signālu par kaut ko aizdomīgu faila saturā. Augsta entropijas vērtība nozīmē lielu datu plūsmas kodēšanu, kas skaidri norāda uz kaut ko neticamu.

-

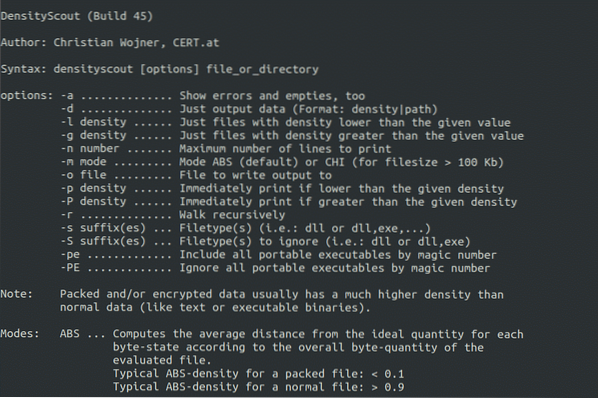

Blīvuma skauts

Šis noderīgais rīks ir izveidots vienam mērķim: sistēmā atrast ļaunprātīgu programmatūru. Parasti uzbrucēji ir iesaiņot ļaunprātīgo programmatūru kodētajos datos (vai kodēt / šifrēt), lai to nevarētu atklāt ar pretvīrusu programmatūru. Density Scout skenē norādīto failu sistēmas ceļu un izdrukā katra faila entropijas vērtības katrā ceļā (sākot no augstākās līdz zemākajai). Liela vērtība izmeklētājam radīs aizdomas, un viņš vai viņa turpinās lietas izmeklēšanu. Šis rīks ir pieejams operētājsistēmām Linux, Windows un Mac. Density Scout ir arī palīdzības izvēlne, kurā redzamas dažādas tā sniegtās iespējas ar šādu sintaksi:

ubuntu @ ubuntu: ~ densityscout - h

-

ByteHist

ByteHist ir ļoti noderīgs rīks, lai ģenerētu diagrammu vai histogrammu atbilstoši dažādu failu datu kodēšanas (entropijas) līmenim. Tas atvieglo izmeklētāja darbu, jo šis rīks pat padara izpildāmā faila apakšsadaļu histogrammas. Tas nozīmē, ka tagad izmeklētājs var vienkārši koncentrēties uz to daļu, kur rodas aizdomas, vienkārši aplūkojot histogrammu. Normāla izskata faila histogramma būtu pilnīgi atšķirīga no ļaunprātīgas.

Anomāliju noteikšana

Malwares var iesaiņot normāli, izmantojot dažādas utilītas, piemēram, UPX. Šīs utilītas modificē izpildāmo failu galvenes. Kad kāds mēģina atvērt šos failus, izmantojot atkļūdotāju, modificētās galvenes avarē atkļūdotāju, lai izmeklētāji to nevarētu izpētīt. Šiem gadījumiem, Anomāliju noteikšana tiek izmantoti instrumenti.

-

PE (Portable Executables) skeneris

PE skeneris ir noderīgs Python rakstīts skripts, ko izmanto, lai atklātu aizdomīgus TLS ierakstus, nederīgus laika zīmogus, sadaļas ar aizdomīgiem entropijas līmeņiem, sadaļas ar nulles garuma neapstrādātiem lielumiem un exe failos iesaiņotas ļaunprātīgas programmatūras, kā arī citas funkcijas.

-

Exe Scan

Vēl viens lielisks rīks exe vai dll failu skenēšanai dīvainas darbības dēļ ir EXE skenēšana. Šī utilīta pārbauda, vai izpildāmo failu galvenes laukā nav aizdomīgu entropijas līmeņu, sadaļu ar nulles garuma neapstrādātiem lielumiem, kontrolsummas atšķirības un visu citu veidu neregulāras failu darbības. EXE Scan ir lieliskas iespējas, detalizēta ziņojuma ģenerēšana un uzdevumu automatizēšana, kas ietaupa daudz laika.

Apspiestas stīgas

Uzbrucēji var izmantot a mainot metode, lai aplaupītu virknes ļaunprātīgos izpildāmajos failos. Ir daži kodēšanas veidi, kurus var izmantot apmulsināšanai. Piemēram, ROT kodējums tiek izmantots, lai pagrieztu visas rakstzīmes (mazāku un lielo alfabētu) pa noteiktu pozīciju skaitu. XOR kodēšana izmanto slepeno atslēgu vai ieejas frāzi (nemainīgu), lai kodētu vai XOR failu. ROL kodē faila baitus, pagriežot tos pēc noteikta bitu skaita. Ir dažādi rīki, lai šīs nesaprotamās virknes izvilktu no konkrētā faila.

-

XORmeklēšana

XORsearch tiek izmantots faila satura meklēšanai, kas ir kodēts, izmantojot ROT, XOR un ROL algoritmi. Tas brutāli piespiedīs visas viena baita galvenās vērtības. Ilgākām vērtībām šī lietderība prasīs daudz laika, tāpēc jums jānorāda meklētā virkne. Dažas noderīgas virknes, kuras parasti atrodamas ļaunprogrammatūrā, ir “http”(Lielākoties vietrāži URL tiek slēpti ļaunprātīgas programmatūras kodā), “Šī programma” (faila galvene tiek modificēta, daudzos gadījumos ierakstot “Šo programmu nevar palaist DOS”). Pēc atslēgas atrašanas visus baitus var dekodēt, izmantojot to. XORsearch sintakse ir šāda:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexor

Pēc atslēgu atrašanas, izmantojot tādas programmas kā xor meklēšana, xor virknes utt., var izmantot lielisku rīku, ko sauc brutexor bruteforce jebkuru failu virknēm, nenorādot noteiktu virkni. Lietojot -f opciju, var atlasīt visu failu. Vispirms failu var piespiest nežēlīgi, un iegūtās virknes tiek kopētas citā failā. Pēc tam, apskatot izvilktās virknes, var atrast atslēgu, un tagad, izmantojot šo atslēgu, var iegūt visas virknes, kas kodētas, izmantojot šo konkrēto atslēgu.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Artefaktu un vērtīgu datu iegūšana (dzēsts)

Analizēt diska attēlus un cietos diskus un iegūt no tiem artefaktus un vērtīgus datus, izmantojot dažādus rīkus, piemēram Skalpels, Galvenais, utt., vispirms ir jāizveido to attēls pa bitam, lai nezaudētu datus. Lai izveidotu šīs attēlu kopijas, ir pieejami dažādi rīki.

-

dd

dd tiek izmantots, lai izveidotu tiesiski skaņu par disku. Šis rīks nodrošina arī integritātes pārbaudi, ļaujot salīdzināt attēla jaucējkrānu ar sākotnējo diska disku. Dd rīku var izmantot šādi:

ubuntu @ ubuntu: ~ dd ja =if = Avota disks (piemēram, / dev / sda)

no = Galamērķa atrašanās vieta

bs = Bloka lielums (kopējamo baitu skaits vienlaikus)

-

dcfldd

dcfldd ir vēl viens rīks, ko izmanto diska attēlveidošanai. Šis rīks ir kā uzlabota dd utilītas versija. Tas nodrošina vairāk iespēju nekā dd, piemēram, jaukšana attēlveidošanas laikā. Varat izpētīt dcfldd opcijas, izmantojot šādu komandu:

ubuntu @ ubuntu: ~ dcfldd -hLietojums: dcfldd [OPTION]…

bs = BYTES spēks ibs = BYTES un obs = BYTES

conv = KEYWORDS konvertē failu atbilstoši komatatdalīto atslēgvārdu sarakstam

skaits = BLOKI kopē tikai BLOKU ievades blokus

ibs = BYTES vienlaicīgi nolasa BYTES baitus

ja = FILE lasīts no FILE, nevis stdin

obs = BYTES rakstīt BYTES baitus vienlaicīgi

no = FILE rakstiet uz FILE, nevis stdout

PIEZĪME: of = FILE rakstīšanai var izmantot vairākas reizes

izvade uz vairākiem failiem vienlaicīgi

of: = COMMAND exec un izraksta izvadi, lai apstrādātu COMMAND

izlaist = BLOKI izlaist BLOKUS ibs izmēra blokus ievades sākumā

modelis = HEX kā ievadi izmantojiet norādīto bināro modeli

textpattern = TEXT kā ievades izmantojiet TEXT atkārtošanu

errlog = FILE nosūtīt kļūdas ziņojumus uz FILE, kā arī stderr

hash = NOSAUKUMS vai nu md5, sha1, sha256, sha384 vai sha512

noklusējuma algoritms ir md5. Lai atlasītu vairākus

algoritmi, lai palaistu vienlaicīgi, ievadiet nosaukumus

ar komatiem atdalītā sarakstā

hashlog = FILE nosūtīt MD5 hash izvadi uz FILE, nevis stderr

ja izmantojat vairākus jaukšanas algoritmus

var nosūtīt katru uz atsevišķu failu, izmantojot

konvencija ALGORITHMlog = FILE, piemēram

md5log = FILE1, sha1log = FILE2 utt.

hashlog: = COMMAND exec un raksta hashlog, lai apstrādātu COMMAND

ALGORITHMlog: = COMMAND darbojas arī tādā pašā veidā

hashconv = [pirms | pēc] veic jaukšanu pirms vai pēc reklāmguvumiem

hash format = FORMAT parādīt katru hashwindow atbilstoši FORMAT

hash formāta mini-valoda ir aprakstīta zemāk

totalhash format = FORMAT parādīt kopējo jaukšanas vērtību atbilstoši FORMAT

status = [ieslēgts | izslēgts] parāda nepārtraukta statusa ziņojumu stderr

noklusējuma stāvoklis ir "ieslēgts"

statusinterval = N atjaunināt statusa ziņojumu ik pēc N blokiem

noklusējuma vērtība ir 256

vf = FILE pārbaudiet, vai FILE atbilst norādītajai ievadei

verifylog = FILE nosūtīt verifikācijas rezultātus uz FILE, nevis stderr

verifylog: = COMMAND exec un uzrakstiet pārbaudes rezultātus, lai apstrādātu COMMAND

--palīdzēt parādīt šo palīdzību un iziet

--versijas izvades informācija par versiju un izeja

-

Galvenais

Galvenais tiek izmantots, lai izgrieztu datus no attēla faila, izmantojot tehniku, kas pazīstama kā failu griešana. Failu griešanā galvenā uzmanība tiek pievērsta datiem, izmantojot galvenes un kājenes. Tās konfigurācijas failā ir vairākas galvenes, kuras lietotājs var rediģēt. Galvenais izvelk galvenes un salīdzina tās ar konfigurācijas failā esošajām. Ja tas sakrīt, tas tiks parādīts.

-

Skalpels

Skalpels ir vēl viens rīks, ko izmanto datu iegūšanai un datu iegūšanai, un tas ir salīdzinoši ātrāks nekā Foremost. Skalpels aplūko bloķēto datu glabāšanas zonu un sāk atgūt izdzēstos failus. Pirms šī rīka izmantošanas failu tipu rinda ir jāatzīmē, noņemot # no vēlamās līnijas. Scalpel ir pieejams gan Windows, gan Linux operētājsistēmām, un tiek uzskatīts par ļoti noderīgu kriminālistikas izmeklēšanā.

-

Lielapjoma nosūcējs

Lielapjoma nosūcējs tiek izmantots tādu funkciju iegūšanai kā e-pasta adreses, kredītkaršu numuri, URL utt. Šis rīks satur daudzas funkcijas, kas piešķir milzīgu ātrumu uzdevumiem. Daļēji bojātu failu dekompresēšanai tiek izmantots lielapjoma nosūcējs. Tas var izgūt tādus failus kā JPG, PDF, Word dokumenti utt. Vēl viena šī rīka iezīme ir tā, ka tas rada atgūto failu tipu histogrammas un grafikus, tādējādi izmeklētājiem ir daudz vieglāk apskatīt vēlamās vietas vai dokumentus.

PDF failu analīze

Pilnībā aizlāpīta datorsistēma un jaunākais antivīruss nenozīmē, ka sistēma ir droša. Ļaunprātīgs kods var nokļūt sistēmā no jebkuras vietas, ieskaitot PDF failus, ļaunprātīgus dokumentus utt. Pdf fails parasti sastāv no galvenes, objektiem, savstarpējas atsauces tabulas (lai atrastu rakstus) un piekabes. “/ OpenAction” un “/ AA” (papildu darbība) nodrošina, ka saturs vai darbība darbojas dabiski. “/ Nosaukumi”, “/ AcroForm” un “/ Darbība” tāpat var norādīt un nosūtīt saturu vai darbības. “/ JavaScript” norāda palaist JavaScript. "/Iet uz*" maina skatu uz iepriekš noteiktu mērķi PDF iekšienē vai citā PDF ierakstā. “/ Palaist” nosūta programmu vai atver arhīvu. “/ URI” iegūst īpašumu pēc tā URL. "/Iesniegt formu" un “/ GoToR” var nosūtīt informāciju uz URL. “/ RichMedia” var izmantot, lai Flash instalētu PDF formātā. “/ ObjStm” var aizsegt objektus objektu straumē. Jāapzinās, piemēram, sajaukšana ar sešdesmit kodiem, “/ JavaScript” pret “/ J # 61vaScript.” Pdf failus var izpētīt, izmantojot dažādus rīkus, lai noteiktu, vai tie satur ļaunprātīgu JavaScript vai čaulas kodu.

-

pdfid.py

pdfid.py ir Python skripts, ko izmanto, lai iegūtu informāciju par PDF failu un tā galvenēm. Apskatīsim, kā nejauši analizēt PDF, izmantojot pdfid:

ubuntu @ ubuntu: ~ python pdfid.py ļaunprātīgi.pdfPDFiD 0.2.1 / home / ubuntu / Desktop / ļaunprātīga.pdf

PDF galvene:% PDF-1.7

215. obj

endobj 215

12. straume

gala straume 12

xref 2

piekabe 2

startxref 2

/ 1. lpp

/ Šifrēt 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Decode 0

/ RichMedia 0

/ Palaist 0

/ EmbeddedFile 0

/ XFA 0

/ Krāsas> 2 ^ 24 0

Šeit jūs varat redzēt, ka PDF failā ir JavaScript kods, ko visbiežāk izmanto Adobe Reader izmantošanai.

-

peepdf

peepdf satur visu nepieciešamo PDF failu analīzei. Šis rīks ļauj izmeklētājam apskatīt straumju kodēšanu un dekodēšanu, metadatu rediģēšanu, čaulas kodu, čaulu kodu izpildi un ļaunprātīgu JavaScript. Peepdf ir paraksti par daudzām ievainojamībām. Palaižot to ar ļaunprātīgu pdf failu, peepdf atklās jebkuru zināmo ievainojamību. Peepdf ir Python skripts, un tas sniedz dažādas iespējas PDF analīzei. Peepdf arī izmanto ļaunprātīgi kodētāji, lai iesaiņotu PDF failu ar ļaunprātīgu JavaScript, kas tiek izpildīts, atverot PDF failu. Apvalka koda analīze, ļaunprātīga satura iegūšana, veco dokumentu versiju izvilkšana, objektu modifikācija un filtru modifikācija ir tikai dažas no šī rīka plašajām iespējām.

ubuntu @ ubuntu: ~ python peepdf.py ļaunprātīgi.pdfFails: ļaunprātīgs.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Izmērs: 263069 baiti

Versija: 1.7

Binārais: taisnība

Linearizēts: nepatiesa

Šifrēts: nepatiesa

Atjauninājumi: 1

Objekti: 1038

Straumes: 12

URI: 156

Komentāri: 0

Kļūdas: 2

Straumes (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Xref straumes (1): [1038]

Objektu straumes (2): [204, 705]

Kodēts (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Objekti ar URI (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54., 55., 56., 57., 58., 59., 60., 61., 62., 63., 64., 65., 66., 67., 68., 69., 70., 71., 72., 73,

74., 75., 76., 77., 78., 79., 80., 81., 82., 83., 84., 85., 86., 87., 88., 89., 90., 91., 92., 93,

94., 95., 96., 97., 98., 99., 100., 101., 102., 103., 104., 105., 106., 107., 108., 109., 109., 110. gads,

111., 112., 113., 114., 115., 116., 117., 118., 119., 120., 121., 122., 123., 124., 125., 126. gads,

127., 128., 129., 130., 131., 132., 133., 134., 135., 136., 137., 138., 139., 140., 141., 142. lpp,

143., 144., 145., 146., 147., 148., 149., 150., 151., 152., 153., 154., 155., 156., 157., 158. gads,

159., 160., 161., 162., 163., 164., 165., 166., 167., 168., 169., 170., 171., 172., 173., 174., 175.]

Aizdomīgi elementi: / Vārdi (1): [200]

Dzeguzes smilšu kaste

Sandboxing tiek izmantots, lai pārbaudītu nepārbaudītu vai neuzticamu programmu darbību drošā, reālistiskā vidē. Pēc faila ievietošanas Dzeguzes smilšu kaste, pēc dažām minūtēm šis rīks atklās visu būtisko informāciju un uzvedību. Malwares ir galvenais uzbrucēju ierocis un Dzeguze ir labākā aizsardzība, kāda vien var būt. Mūsdienās nepietiek tikai ar zināšanu par to, ka sistēmā nonāk ļaunprātīga programmatūra, un ar tās noņemšanu, un labam drošības analītiķim ir jāanalizē un jāizskata programmas uzvedība, lai noteiktu ietekmi uz operētājsistēmu, visu tās kontekstu un galvenajiem mērķiem.

Uzstādīšana

Dzeguzi var instalēt operētājsistēmās Windows, Mac vai Linux, lejupielādējot šo rīku, izmantojot oficiālo vietni: https: // cuckoosandbox.org /

Lai Dzeguze darbotos nevainojami, ir jāinstalē daži Python moduļi un bibliotēkas. To var izdarīt, izmantojot šādas komandas:

ubuntu @ ubuntu: ~ sudo apt-get instalēt python python-pippython-dev mongodb postgresql libpq-dev

Lai Dzeguze parādītu izvadi, kas atklāj programmas uzvedību tīklā, nepieciešams pakešu sniffer, piemēram, tcpdump, kuru var instalēt, izmantojot šādu komandu:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpLai piešķirtu Python programmētāja SSL funkcionalitāti klientu un serveru ieviešanai, var izmantot m2crypto:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoLietošana

Dzeguze analizē dažādus failu tipus, tostarp PDF failus, Word dokumentus, izpildāmos failus utt. Izmantojot jaunāko versiju, izmantojot šo rīku, var analizēt pat vietnes. Dzeguze var arī nomest tīkla trafiku vai novirzīt to caur VPN. Šis rīks pat iznīcina tīkla trafiku vai ar SSL iespējotu tīkla trafiku, un to var analizēt vēlreiz. Izmantojot Cuckoo Sandbox, var analizēt PHP skriptus, URL, HTML failus, Visual Basic skriptus, zip, dll failus un gandrīz jebkura cita veida failus.

Lai izmantotu Dzeguzi, jums jāiesniedz paraugs un pēc tam jāanalizē tā ietekme un uzvedība.

Lai iesniegtu bināros failus, izmantojiet šādu komandu:

# dzeguze iesniedzLai iesniegtu URL, izmantojiet šādu komandu:

# dzeguze iesniedzLai iestatītu taimautu analīzei, izmantojiet šādu komandu:

# dzeguzes iesniegšanas taimauts = 60 gadiLai norādītajam bināram iestatītu augstāku rekvizītu, izmantojiet šādu komandu:

# dzeguze iesniedz - 5. prioritāteDzeguzes pamata sintakse ir šāda:

# dzeguze iesniegt - package exe --options arguments = dosometaskKad analīze ir pabeigta, direktorijā var redzēt vairākus failus “CWD / uzglabāšana / analīze” ar iesniegto paraugu analīzes rezultātiem. Šajā direktorijā esošajos failos ietilpst:

- Analīze.žurnāls: Ietver procesa rezultātus analīzes laikā, piemēram, izpildlaika kļūdas, failu izveidi utt.

- Atmiņa.izgāzt: Satur pilnu atmiņas izgāztuves analīzi.

- Izgāzt.pcap: Ietver tcpdump izveidoto tīkla izgāztuvi.

- Faili: Satur katru failu, kurā ļaunprātīgā programmatūra strādāja vai kuru ietekmēja.

- Dump_sorted.pcap: Satur viegli saprotamu izgāztuves veidu.pcap failu, lai meklētu TCP straumi.

- Žurnāli: Satur visus izveidotos žurnālus.

- Šāvieni: Satur darbvirsmas momentuzņēmumus ļaunprātīgas programmatūras apstrādes laikā vai laikā, kad ļaunprogrammatūra darbojās Cuckoo sistēmā.

- Tlsmaster.txt: Satur TLS galvenos noslēpumus, kas nozvejoti ļaunprogrammatūras izpildes laikā.

Secinājums

Pastāv vispārējs uzskats, ka Linux nav vīrusu vai ka iespēja iegūt ļaunprātīgu programmatūru šajā OS ir ļoti reta. Vairāk nekā puse tīmekļa serveru ir balstīti uz Linux vai Unix. Tā kā tik daudz Linux sistēmu apkalpo vietnes un citu interneta trafiku, uzbrucēji redz lielu uzbrukumu vektoru Linux sistēmu ļaunprogrammatūrā. Tātad pat ar ikdienas pretvīrusu dzinēju lietošanu nepietiktu. Lai aizsargātos no ļaunprātīgas programmatūras draudiem, ir pieejami daudzi pretvīrusu un galapunktu drošības risinājumi. Bet, lai manuāli analizētu ļaunprātīgu programmatūru, REMnux un Dzeguzes smilškaste ir labākās pieejamās iespējas. REMnux nodrošina plašu rīku klāstu vieglā, viegli uzstādāmā izplatīšanas sistēmā, kas būtu lieliski piemērota jebkuram tiesu izmeklētājam, analizējot visu veidu ļaunprātīgus failus ļaunprātīgai programmatūrai. Daži ļoti noderīgi rīki jau ir sīki aprakstīti, taču tas vēl nav viss, kas REMnux ir, tas ir tikai aisberga virsotne. Daži no visnoderīgākajiem REMnux izplatīšanas sistēmas rīkiem ir šādi:

Lai saprastu aizdomīgas, neuzticamas vai trešās puses programmas uzvedību, šis rīks jādarbina drošā, reālistiskā vidē, piemēram, Dzeguzes smilšu kaste, lai resursdatora operētājsistēmai nevarētu nodarīt kaitējumu.

Tīkla vadības ierīču un sistēmas sacietēšanas paņēmienu izmantošana nodrošina papildu drošības sistēmu. Lai pārvarētu ļaunprātīgas programmatūras draudus jūsu sistēmai, regulāri jāatjaunina arī reaģēšanas gadījumi vai digitālās kriminālistikas izmeklēšanas metodes.

Phenquestions

Phenquestions