DNS Reconnaissance ir informācijas vākšanas daļa iespiešanās testēšanai. To lieto vietās, kur tiek veikta iekļūšanas pārbaude. Tas var apkopot un apkopot visu veidu informāciju ierakstos un mērķa serverī. Tas neietekmē nevienu IP adresi; tāpēc vislabāk to izmantot jebkura tīkla informācijas pārbaudei vai izpaušanai. Tas ir iespējams tikai tiem tīkliem vai organizācijām, kas nepārbauda DNS trafiku. Tātad uzskaites veidi, kas tiek veikti, ietver zonu pārsūtīšanu ar atpakaļejošu meklēšanu domēnu un resursdatora brutālu spēku standarta ierakstu, uzskaitījumu, nozvejas snoopēšanu, tālummaiņu un Google Luca.

Rīki:

Lai apkopotu DNS informāciju, ir pieejami dažādi rīki. Šie ir daži rīki DNS izlūkošanai.

DNSRecon:

To izmanto DNS informācijas vākšanai, un to izstrādāja python skripts.

NMAP:

Šis rīks ir pieejams arī kali valodā, un to var lejupielādēt no šīs saites

Maltego:

Šis rīks nav pieejams bez maksas. To izstrādāja Paterva, un to izmanto atklātā pirmkoda izlūkošanai un kriminālistikai.

DNSEnum:

Šis rīks tiek izmantots, lai uzskaitītu DNS informāciju un atklātu nesaistītus IP blokus.

Sīva:

To var automātiski pārsūtīt uz Brute-force no DNS zonas pārsūtīšanas. Ir pieejami arī tiešsaistes rīki, piemēram, DNSdumpster.lv, bet to ierobežojums ir tikai 100 domēni.

Metodes:

Veiciet DNS zonas pārsūtīšanu: šīs metodes izmantošana var iegūt vissvarīgāko informāciju. Tomēr šodien to nevar izmantot, jo organizācijas īsteno drošības kontroli.

Veikt DNS rupju spēku: Rīkam tiek piegādāts fails ar vārdu sarakstu. Izmēģinot katru ierakstu faila rīkā, A, AAA un CNAME ieraksti tiks atrisināti pret norādīto domēnu.

Veiciet reverso meklēšanu: Konkrētā IP diapazonā CDIR rīks veiks PTR ierakstu meklēšanu.

Pastaiga pa zonu: Iekšējie ieraksti tiek atklāti, ja zona nav pareizi konfigurēta. Informācija ļauj hakeriem kartēt tīkla resursdatorus.

Ne visi rīki var izpildīt dotos paņēmienus. Ieteicams izmantot vairāk nekā vienu rīku, lai iegūtu ideālu informāciju.

1. solis Izrakt DNS informāciju:

Dig ir rīks, kas palīdz sakārtot trakas DNS problēmas, jo cilvēki dara dīvainas lietas, un, mēģinot iestatīt mitināšanu, jūs nokļūstat slotā. Tātad, ļaujiet man pastāstīt jums par rakšanu. Dig ir vienkāršs rīks, taču tam ir daudz funkciju, jo DNS ir daudz funkciju, un tas, ko rakt, ir komandrindas rīks, kas iebūvēts Linux, domājot, ka ir ports, kuru varat atrast citām operētājsistēmām. Bet tas ir ātrs veids, kā vaicāt tieši dažādos DNS serveros, lai redzētu, vai ir ieraksti, kas dažādās vietās tiek rādīti atšķirīgi. Dig tiek darīts, lai iegūtu informāciju par autoritatīvo nosaukumu un arī lai iegūtu servera nosaukumu.

Iegremdēsimies SANS.

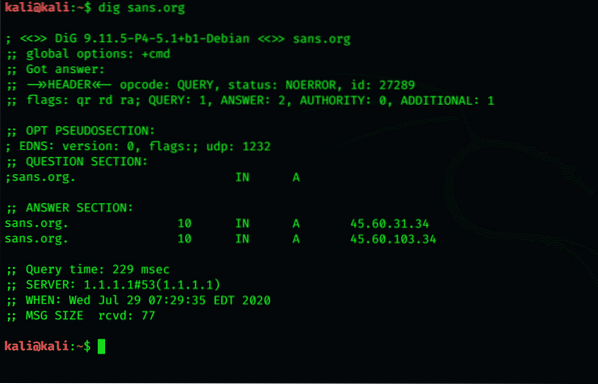

$ dig sans.org

Var redzēt, ka tas satver sans IP adresi.org, t.i.e., 45.60.31.34

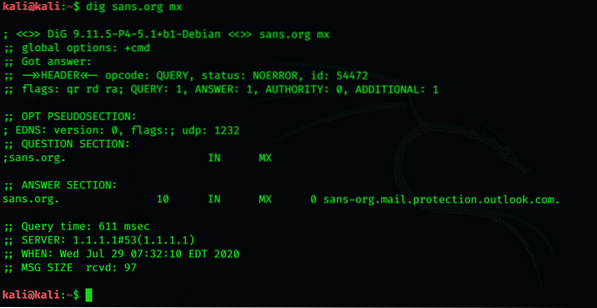

Tagad, ja mēs vēlamies atrast viņu e-pasta serverus, mēs vienkārši pievienojam mx komandas beigās, kā parādīts zemāk:

$ dig sans.org mx

Kā redzat, izmantojot šo, mēs varam piekļūt e-pasta serveriem, kurus izmanto SANS, ja kāds vēlas nosūtīt anonīmus vai lielapjoma e-pastus.

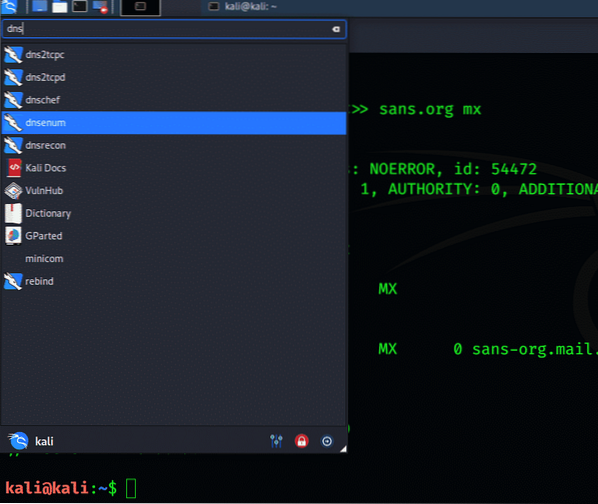

2. solis Atveriet Dnsenum

Dnsenum ir rīks, kas pieder kali un Backtrack, un dara visu, ko darīja, un vēl daudz ko citu. Kur to atrast? To var atrast, lietojumprogrammās tuvojoties DNSenum.

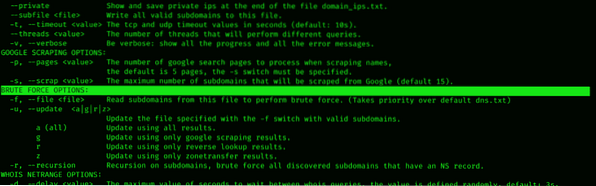

Veicot iepriekš minēto procedūru, tiks atvērts DNSenum palīdzības ekrāns, kā norādīts zemāk. DNSEnum atrod apakšdomēnus, kas ir paslēpti no sabiedrības acīm.

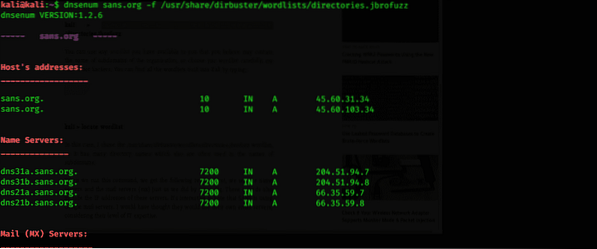

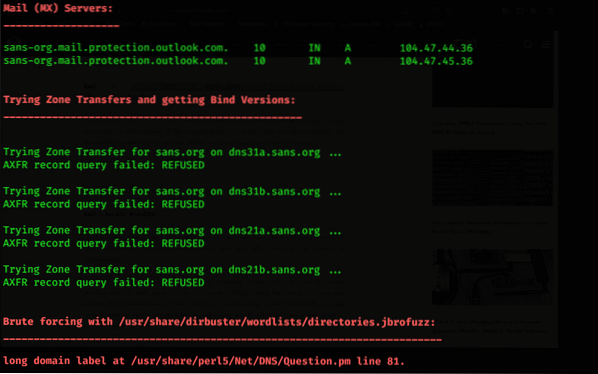

3. solis Palaidiet Dnsenum

Izmantosim šo vienkāršo, bet efektīvo rīku pret SANS un vaicājot domēnam, meklējiet papildu informāciju par viņu serveriem un apakšdomēniem. Ir svarīgi pamanīt, ka visa šī iepazīšanās ir pasīva. Cietušais nekad nezinās, ka mēs viņu sistēmām pieskaramies, jo mēs nemaz nepieskaramies viņu sistēmām, tikai DNS serveri izskatās kā parasta satiksme.

$ dnsenum sans.org -f / usr / share / dirbuster / vārdu saraksti / direktoriji.jbrofuzz

Izvēloties vārdu sarakstu, jums jābūt ļoti uzmanīgam. Tur ir minēti gandrīz visi katras organizācijas apakšdomēni. Tas var radīt jums grūtības.

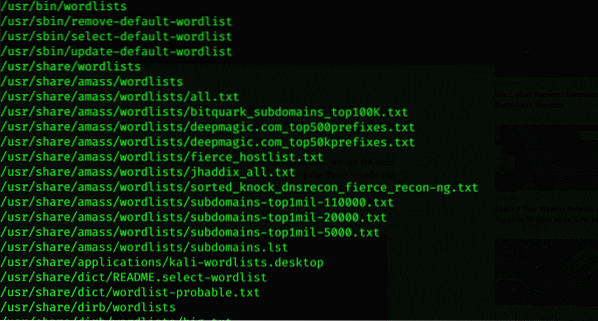

$ locate vārdu saraksts

Nākamais solis ir meklēt apakšdomēnus sans org ietvaros.

Ar DNSenum palīdzību mēs varam atrast apakšdomēnus. Kā minēts iepriekš, vārdu saraksts ir izšķiroša jūsu panākumu sastāvdaļa. Parasti apakšdomēna nosaukumi ir vienkārši ikdienas vārdi, piemēram, apmācība, pārbaude utt.

Šis process ir laikietilpīgs, tāpēc tas kļūst garlaicīgs, taču jums jāpaliek mierīgam. Vārdu sarakstam ir daudz priekšrocību. Tas palīdz jums atrast visu slēpto serveru informāciju, kā arī visu, ko jūs esat paslēpis. Tas sniegs jums visus meklētos datus.

Secinājums

DNS izlūkošana iespiešanās laikā apkopo visu servera informāciju. DNS rīkus vislabāk izmantot Kali Linux. Es ceru, ka šis īsais DNS iepazīšanās un tā rīku apraksts ir pietiekams, lai jūs saprastu. Ja tas jums noderēja, varat to kopīgot ar draugiem.

Phenquestions

Phenquestions