Ielaušanās atklāšanas sistēmu var izvietot atkarībā no tīkla lieluma. Ir desmitiem kvalitatīvu komerciālu IDS, taču daudzi uzņēmumi un mazie uzņēmumi tos nevar atļauties. Šņākt ir elastīga, viegla un populāra ielaušanās noteikšanas sistēma, kuru var izvietot atbilstoši tīkla vajadzībām, sākot no maziem līdz lieliem tīkliem, un tā nodrošina visas maksas IDS funkcijas. Šņākt neko nemaksā, bet tas nenozīmē, ka tas nevar nodrošināt tādas pašas funkcijas kā elites, komerciālais IDS. Šņākt tiek uzskatīts par pasīvu IDS, kas nozīmē, ka tas šņauc tīkla paketes, salīdzina ar kārtulu kopu un ļaunprātīga žurnāla vai ieraksta atklāšanas gadījumā (i.e., ielaušanās atklāšana), ģenerē brīdinājumu vai ievieto ierakstu žurnāla failā. Šņākt tiek izmantots maršrutētāju, ugunsmūru un serveru darbību un darbību uzraudzībai. Snort nodrošina lietotājam draudzīgu saskarni, kurā ir likumu kopu ķēde, kas var būt ļoti noderīga personai, kurai IDS nav svešs. Snort ģenerē trauksmi ielaušanās gadījumā (bufera pārpildes uzbrukumi, saindēšanās ar DNS, OS pirkstu nospiedumu noņemšana, ostu skenēšana un daudz kas cits), dodot organizācijai lielāku tīkla trafika redzamību un daudz vieglāk izpildot drošības noteikumus.

Instalē Snort

Pirms Snort instalēšanas ir dažas atvērtā koda programmatūras vai pakotnes, kas vispirms jāinstalē, lai gūtu vislabāko no šīs programmas.

- Libpcap: Pakešu sniffer, piemēram, Wireshark, ko izmanto, lai uztvertu, uzraudzītu un analizētu tīkla trafiku. Lai instalētu libpcap, izmantojiet šīs komandas, lai lejupielādētu pakešu no oficiālās vietnes, izpakojiet paketi un pēc tam instalējiet to:

[aizsargāts ar e-pastu]: ~ $ tar -xzvf libpcap-

[aizsargāts ar e-pastu]: ~ $ cd libpcap-

[e-pasts aizsargāts]: ~ $ ./ konfigurēt

[e-pasts aizsargāts]: ~ $ sudo make

[e-pasts aizsargāts]: ~ $ make install

- OpenSSH: Drošs savienojamības rīks, kas nodrošina drošu kanālu pat nedrošā tīklā, lai attālināti pieteiktos, izmantojot ssh protokols. OpenSSH tiek izmantots, lai izveidotu savienojumu ar sistēmām attālināti ar administratora tiesībām. OpenSSH var instalēt, izmantojot šādas komandas:

portatīvais / openssh-8.3p1.darva.gz

[aizsargāts ar e-pastu]: ~ $ tar xzvf openssh-

[aizsargāts ar e-pastu]: ~ $ cd openssh-

[e-pasts aizsargāts]: ~ $ ./ konfigurēt

[aizsargāts ar e-pastu]: ~ $ sudo make install

- MySQL: Populārākais bezmaksas un atvērtā koda SQL datu bāzē. MySQL tiek izmantots, lai saglabātu Snort brīdinātos datus. SQL bibliotēkas izmanto attālās mašīnas, lai sazinātos un piekļūtu datu bāzei, kurā tiek glabāti Snort žurnāla ieraksti. MySQL var instalēt, izmantojot šādu komandu:

- Apache tīmekļa serveris: Internetā visbiežāk izmantotais tīmekļa serveris. Apache tiek izmantots, lai parādītu analīzes konsoli, izmantojot tīmekļa serveri. To var lejupielādēt no oficiālās vietnes šeit: http: // httpd.apache.org /, vai izmantojot šādu komandu:

- PHP: PHP ir skriptu valoda, ko izmanto tīmekļa izstrādē. Lai palaistu analīzes konsoli, ir nepieciešams PHP parsēšanas motors. To var lejupielādēt no oficiālās vietnes: https: // www.php.net / lejupielādes.php, vai izmantojot šādas komandas:

[aizsargāts ar e-pastu]: ~ $ tar -xvf php-

[aizsargāts ar e-pastu]: ~ $ cd php-

[e-pasts aizsargāts]: ~ $ sudo make

[aizsargāts ar e-pastu]: ~ $ sudo make install

- OpenSSL: Izmanto, lai nodrošinātu sakarus tīklā, neuztraucoties par to, ka trešā puse ielādē vai uzrauga nosūtītos un saņemtos datus. OpenSSL nodrošina kriptogrāfijas funkcionalitāti tīmekļa serverim. To var lejupielādēt no oficiālās vietnes: https: // www.openssl.org /.

- Apdullinājums: Programma, ko izmanto, lai šifrētu patvaļīgu tīkla trafiku vai savienojumus SSL iekšienē un kas darbojas līdzās OpenSSL. Satrieciens var lejupielādēt no tās oficiālās vietnes: https: // www.apdullināt.org /, vai to var instalēt, izmantojot šādas komandas:

[aizsargāts ar e-pastu]: ~ $ tar xzvf stunnel-

[aizsargāts ar e-pastu]: ~ $ cd lielums-

[e-pasts aizsargāts]: ~ $ ./ konfigurēt

[aizsargāts ar e-pastu]: ~ $ sudo make install

- SKĀBE: Saīsinājums Analīzes kontrole ielaušanās noteikšanai. ACID ir vaicājumu atbalstīta meklēšanas saskarne, ko izmanto, lai atrastu atbilstošas IP adreses, dotos modeļus, noteiktu komandu, lietderīgo slodzi, parakstus, īpašas porti utt., no visiem reģistrētajiem brīdinājumiem. Tas nodrošina padziļinātu pakešu analīzes funkcionalitāti, ļaujot identificēt to, ko tieši uzbrucējs centās paveikt, un uzbrukumā izmantoto kravas veidu. SKĀBE var lejupielādēt no tās oficiālās vietnes: https: // www.sei.cmu.edu / about / divissions / cert / index.cfm.

Tagad, kad ir instalētas visas nepieciešamās pamata pakotnes, Šņākt var lejupielādēt no oficiālās vietnes, šņākt.org, un to var instalēt, izmantojot šādas komandas:

[e-pasts aizsargāts]: ~ $ wget https: // www.šņākt.org / downloads / snort / snort-2.9.16.1.darva.gz[e-pasts aizsargāts]: ~ $ tar xvzf šņākšana-

[aizsargāts ar e-pastu]: ~ $ cd šņākšana-

[e-pasts aizsargāts]: ~ $ ./ konfigurēt

[aizsargāts ar e-pastu]: ~ $ sudo make && --enable-source-fire

[aizsargāts ar e-pastu]: ~ $ sudo make install

Pēc tam palaidiet šo komandu, lai pārbaudītu, vai ir instalēts Snort un izmantojamā Snort versija:

[e-pasts aizsargāts]: ~ $ šņāciens --,,_ - *> Šņākšana! <*-

o ") ~ Versijas numurs"

Autortiesības (C) 1998. – 2013. Gads Sourcefire, Inc., un citi.

Izmantojot libpcap 1. versiju.8.1

Izmantojot PCRE versiju: 8.39 2016-06-14

Izmantojot ZLIB versiju: 1.2.11

Pēc veiksmīgas instalēšanas sistēmā bija jāizveido šādi faili:

/ usr / bin / šņākšana: Tas ir Snort binārā izpildāmā versija.

/ usr / share / doc / šņākt: Satur Snort dokumentāciju un manpages.

/ etc / šņākt: Satur visus vietnes Šņākt un tas ir arī tā konfigurācijas fails.

Izmantojot Snort

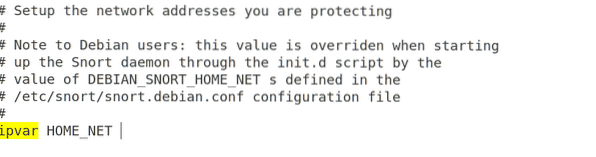

Lai izmantotu Snort, vispirms jākonfigurē Home_Net vērtību un piešķiriet tā tīkla IP adreses vērtību, kuru aizsargājat. Tīkla IP adresi var iegūt, izmantojot šādu komandu:

[e-pasts aizsargāts]: ~ $ ifconfigNo rezultātiem nokopējiet vērtības inet adrese vajadzīgā tīkla. Tagad atveriet Snort konfigurācijas failu / etc / šņākt / šņākt.konf izmantojot šādu komandu:

[aizsargāts ar e-pastu]: ~ $ sudo vim / etc / snort / snort.konfJūs redzēsiet šādu izvadi:

Atrodiet līniju “Ipvar HOME_NET.” Priekšā ipvar HOME_NET, uzrakstiet iepriekš nokopēto IP adresi un saglabājiet failu. Pirms skriešanas Šņākt, vēl viena lieta, kas jums jādara, ir tīkla palaišana nemierīgā režīmā. To var izdarīt, izmantojot šādu komandu:

[aizsargāts ar e-pastu]: ~ $ / sbin / ifconfig -Tagad jūs esat gatavs darboties Šņākt. Lai pārbaudītu tā statusu un pārbaudītu konfigurācijas failu, izmantojiet šādu komandu:

[e-pasts aizsargāts]: ~ $ sudo šņāciens -T -iIzlasīti 4150 krākšanas noteikumi

3476 noteikšanas noteikumi

0 dekodētāja noteikumi

0 priekšapstrādātāja noteikumi

3476 opciju ķēdes, kas saistītas ar 290 ķēdes galvenēm

0 Dinamiski noteikumi

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Noteikumu ostu skaits]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| jebkurš 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[Detection-filter-config]------------------------------

| atmiņas vāciņš: 1048576 baiti

+-----------------------[noteikšanas filtra noteikumi]-------------------------------

| neviena

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| atmiņas vāciņš: 1048576 baiti

+-----------------------[likme-filtrs-likumi]------------------------------------

| neviena

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| atmiņas vāciņš: 1048576 baiti

+-----------------------[notikums-filtrs-globāls]----------------------------------

| neviena

+-----------------------[event-filter-local]-----------------------------------

| gen-id = 1 sig-id = 3273 tips = Sliekšņa izsekošana = src skaits = 5 sekundes = 2

| gen-id = 1 sig-id = 2494 tips = Abas izsekošanas = dst skaits = 20 sekundes = 60

| gen-id = 1 sig-id = 3152 tips = Sliekšņa izsekošana = src skaits = 5 sekundes = 2

| gen-id = 1 sig-id = 2923 tips = Sliekšņa izsekošana = dst skaits = 10 sekundes = 60

| gen-id = 1 sig-id = 2496 tips = Abas izsekošanas = dst skaits = 20 sekundes = 60

| gen-id = 1 sig-id = 2275 tips = Sliekšņa izsekošana = dst skaits = 5 sekundes = 60

| gen-id = 1 sig-id = 2495 tips = Abas izsekošanas = dst skaits = 20 sekundes = 60

| gen-id = 1 sig-id = 2523 type = Abas izsekošanas = dst skaits = 10 sekundes = 10

| gen-id = 1 sig-id = 2924 tips = Sliekšņa izsekošana = dst skaits = 10 sekundes = 60

| gen-id = 1 sig-id = 1991 tips = Limita izsekošana = src skaits = 1 sekunde = 60

+-----------------------[apspiešana]------------------------------------------

| neviena

-------------------------------------------------------------------------------

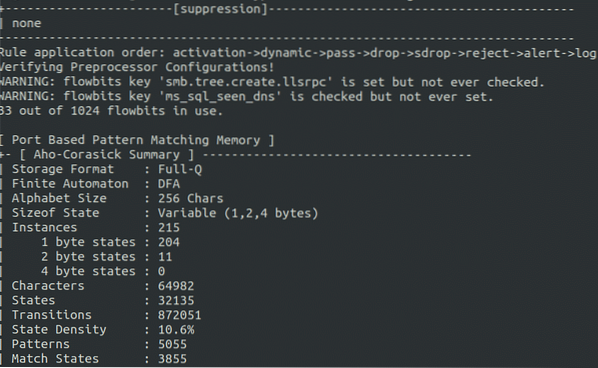

Noteikumu kārtība: aktivizēšana-> dinamiska-> caurlaide-> nomešana-> sdrop-> noraidīšana-> trauksme-> žurnāls

Pārstrādātāja konfigurāciju pārbaude!

[Portam atbilstoša modeļa atmiņa]

+- [Aho-Korasika kopsavilkums] -------------------------------------

| Krātuves formāts: Full-Q

| Galīgais automātiskais režīms: DFA

| Alfabēta izmērs: 256 rakstzīmes

| Valsts lielums: mainīgs (1,2,4 baiti)

| Gadījumi: 215

| 1 baits norāda: 204

| 2 baitu stāvokļi: 11

| 4 baitu stāvokļi: 0

| Rakstzīmes: 64982

| Valstis: 32135

| Pārejas: 872051

| Valsts blīvums: 10.6%

| Raksti: 5055

| Mača valstis: 3855

| Atmiņa (MB): 17.00

| Raksti: 0.51

| Spēļu saraksti: 1.02

| DFA

| 1 baits norāda: 1.02

| 2 baitu stāvokļi: 14.05

| 4 baitu stāvokļi: 0.00

+----------------------------------------------------------------

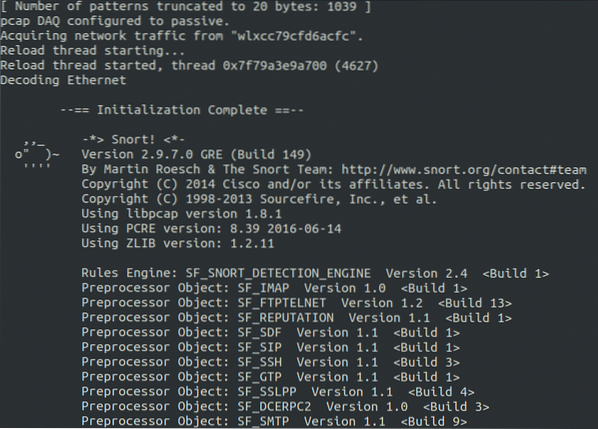

[Zīmējumu skaits, kas saīsināts līdz 20 baitiem: 1039]

pcap DAQ konfigurēts kā pasīvs.

Tīkla trafika iegūšana no "wlxcc79cfd6acfc".

--== Inicializēšana pabeigta ==--

,,_ - *> Šņākšana! <*-

o ") ~ Versijas numurs

Autortiesības (C) 1998. – 2013. Gads Sourcefire, Inc., un citi.

Izmantojot libpcap 1. versiju.8.1

Izmantojot PCRE versiju: 8.39 2016-06-14

Izmantojot ZLIB versiju: 1.2.11

Noteikumu dzinējs: SF_SNORT_DETECTION_ENGINE 2. versija.4

Priekšapstrādes objekts: SF_IMAP 1. versija.0

Priekšapstrādes objekts: SF_FTPTELNET 1. versija.2

Priekšapstrādes objekts: SF_REPUTATION 1. versija.1

Priekšapstrādes objekts: SF_SDF 1. versija.1

Priekšapstrādes objekts: SF_SIP 1. versija.1

Priekšapstrādes objekts: SF_SSH 1. versija.1

Priekšapstrādes objekts: SF_GTP 1. versija.1

Priekšapstrādes objekts: SF_SSLPP 1. versija.1

Priekšapstrādes objekts: SF_DCERPC2 1. versija.0

Priekšapstrādes objekts: SF_SMTP 1. versija.1

Priekšapstrādes objekts: SF_POP 1. versija.0

Priekšapstrādes objekts: SF_DNS 1. versija.1

Priekšapstrādes objekts: SF_DNP3 1. versija.1

Priekšapstrādes objekts: SF_MODBUS 1. versija.1

Snort veiksmīgi apstiprināja konfigurāciju!

Šņākšana iziet

Šņākšanas kārtulas

Lielākais spēks Šņākt slēpjas tās likumu kopās. Snort ir iespēja izmantot lielu skaitu noteikumu kopu, lai uzraudzītu tīkla trafiku. Jaunākajā versijā, Šņākt nāk ar 73 dažāda veida un vairāk 4150 noteikumi mapē esošo anomāliju noteikšanai “/ Etc / šņākt / noteikumi.”

Snort kārtulu kopu veidus varat apskatīt, izmantojot šādu komandu:

[aizsargāts pa e-pastu]: ~ $ ls / etc / snort / rlesuzbrukuma atbildes.noteikumi community-smtp.noteikumi icmp.noteikumi čaulas kods.noteikumiem

sētas durvis.noteikumi community-sql-injection.noteikumi imap.noteikumi smtp.noteikumiem

slikta satiksme.noteikumi kopienas vīruss.noteikumi info.noteikumi snmp.noteikumiem

tērzēt.nosaka kopienas tīmekļa uzbrukumus.noteikumi vietējie.noteikumi kvl.noteikumiem

kopiena-bot.noteikumi community-web-cgi.noteikumi dažādi.noteikumi telnet.noteikumiem

kopiena ir izdzēsta.noteikumi community-web-client.noteikumi multivides.noteikumi tftp.noteikumiem

kopienas-dos.noteikumi community-web-dos.noteikumi mysql.noteikumi vīruss.noteikumiem

kopiena-izmantot.noteikumi community-web-iis.noteikumi netbios.noteikumi tīmekļa uzbrukumiem.noteikumiem

kopiena-ftp.noteikumi community-web-misc.noteikumi nntp.noteikumi web-cgi.noteikumiem

kopienas spēle.noteikumi community-web-php.noteikumi orākuls.noteikumi tīmekļa klients.noteikumiem

kopiena-icmp.noteikumi ddos.nosaka citus ID.noteikumi web-coldfusion.noteikumiem

kopiena-imap.kārtulas izdzēstas.noteikumi p2p.noteikumi tīmekļa sākumlapa.noteikumiem

kopienai neatbilstoša.noteikumi dns.noteikumu politika.noteikumi web-iis.noteikumiem

community-mail-client.noteikumi dos.noteikumi pop2.noteikumi web-dažādi.noteikumiem

kopiena-cits.noteikumi eksperimentāli.noteikumi pop3.noteikumi web-php.noteikumiem

kopiena-nntp.likumi izmanto.valda pornogrāfiju.noteikumi x11.noteikumiem

kopiena-orākuls.noteikumi pirkstu.noteikumi rpc.noteikumiem

kopienas politika.noteikumi ftp.noteikumi pakalpojumu.noteikumiem

kopienas malks.noteikumi icmp-info.noteikumu skenēšana.noteikumiem

Pēc noklusējuma, kad palaižat Šņākt Ielaušanās atklāšanas sistēmas režīmā visi šie noteikumi tiek izvietoti automātiski. Ļaujiet mums tagad pārbaudīt ICMP likumu kopa.

Vispirms izmantojiet šo komandu, lai palaistu Šņākt iekšā IDS režīms:

[aizsargāts ar e-pastu]: ~ $ sudo šņāciens-konsole -i-c / etc / šņākt / šņākt.konf

Ekrānā redzēsiet vairākas izejas, saglabājiet to tādā veidā.

Tagad jūs pingēsit šīs mašīnas IP no citas mašīnas, izmantojot šādu komandu:

[e-pasts aizsargāts]: ~ $ pingPing to piecas līdz sešas reizes un pēc tam atgriezieties pie sava datora, lai redzētu, vai Snort IDS to atklāj vai nē.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP galamērķa nesasniedzama sadrumstalotībaNepieciešams un iestatīts DF bits [**] [Klasifikācija: Dažādas aktivitātes] [Prioritāte: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP galamērķa nesasniedzama sadrumstalotība

Nepieciešams un iestatīts DF bits [**] [Klasifikācija: Dažādas aktivitātes] [Prioritāte: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP galamērķa nesasniedzama sadrumstalotība

Nepieciešams un iestatīts DF bits [**] [Klasifikācija: Dažādas aktivitātes] [Prioritāte: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP galamērķa nesasniedzama sadrumstalotība

Nepieciešams un iestatīts DF bits [**] [Klasifikācija: Dažādas aktivitātes] [Prioritāte: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP galamērķa nesasniedzama sadrumstalotība

Nepieciešams un iestatīts DF bits [**] [Klasifikācija: Dažādas aktivitātes] [Prioritāte: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP galamērķa nesasniedzama sadrumstalotība

Nepieciešams un iestatīts DF bits [**] [Klasifikācija: Dažādas aktivitātes] [Prioritāte: 3]

ICMP

Šeit mēs saņēmām brīdinājumu, ka kāds veic ping skenēšanu. Tas pat nodrošināja IP adrese uzbrucēja mašīna.

Tagad mēs dosimies uz IP šīs mašīnas adrese pārlūkprogrammā. Šajā gadījumā mēs neredzēsim brīdinājumu. Mēģiniet izveidot savienojumu ar ftp šīs mašīnas serveri, izmantojot citu mašīnu kā uzbrucēju:

[e-pasts aizsargāts]: ~ $ ftpMēs joprojām neredzēsim brīdinājumu, jo šie kārtulu kopas netiek pievienotas noklusējuma kārtulās, un šajos gadījumos brīdinājums netiks ģenerēts. Tas ir tad, kad jums ir jāizveido savs likumu kopas. Jūs varat izveidot kārtulas atbilstoši savām vajadzībām un pievienot tās “/ Etc / snort / rules / local.noteikumi ” failu un pēc tam šņākt atklājot anomālijas, automātiski izmantos šos noteikumus.

Noteikuma izveide

Tagad mēs izveidosim likumu aizdomīgas paketes atklāšanai, kas nosūtīta ostā 80 lai žurnāla brīdinājums tiktu ģenerēts, kad tas notiek:

# alert tcp any any -> $ HOME_NET 80 (msg: "Atrasta HTTP pakete"; sid: 10000001; rev: 1;)Noteikuma rakstīšanai ir divas galvenās daļas, t.i.e., Kārtulas galvene un kārtulas opcijas. Šis ir tikko uzrakstītā noteikuma sadalījums:

- Galvene

- Brīdinājums: Norādītā darbība, kas jāveic, atklājot paketi, kas atbilst kārtulas aprakstam. Ir vairākas citas darbības, kuras var norādīt trauksmes vietā atbilstoši lietotāja vajadzībām, t.e., reģistrēties, noraidīt, aktivizēt, nomest, nodot, utt.

- TCP: Šeit mums jānorāda protokols. Ir vairāki protokolu veidi, kurus var norādīt, t.e., tcp, udp, icmp, utt., atbilstoši lietotāja vajadzībām.

- Jebkurš: Šeit var norādīt avota tīkla saskarni. Ja jebkurš ir norādīts, Snort pārbaudīs visus avota tīklus.

- ->: Virziens; šajā gadījumā tas tiek iestatīts no avota līdz galamērķim.

- $ HOME_NET: Vieta, kur galamērķis IP adrese ir norādīts. Šajā gadījumā mēs izmantojam konfigurēto / etc / šņākt / šņākt.konf failu sākumā.

- 80: Galamērķa osta, kurā mēs gaidām tīkla paketi.

- Iespējas:

- Ziņojums: Ģenerējamais brīdinājums vai ziņojums, kas jāparāda pakešu tveršanas gadījumā. Šajā gadījumā tas ir iestatīts uz “Atrasta HTTP pakete.”

- sid: Izmanto, lai unikāli un sistemātiski identificētu Snort noteikumus. Pirmais 1000000 numuri ir rezervēti, tāpēc jūs varat sākt ar 1000001.

- Rev: Izmanto noteikumu vienkāršai uzturēšanai.

Šo noteikumu mēs pievienosim “/ Etc / snort / rules / local.noteikumi ” failu un pārbaudiet, vai tas var noteikt HTTP pieprasījumus 80. portā.

[aizsargāts ar e-pastu]: ~ $ echo “alert tcp any any -> $ HOME_NET 80 (msg:" HTTP paketeatrasts "; sid: 10000001; rev: 1;)" >> / etc / snort / rules / local.noteikumiem

Mēs visi esam gatavi. Tagad jūs varat atvērt Šņākt iekšā IDS režīmā, izmantojot šādu komandu:

[aizsargāts ar e-pastu]: ~ $ sudo šņākšana-konsole -i wlxcc79cfd6acfc-c / etc / šņākt / šņākt.konf

Pārejiet uz IP adrese no šīs pārlūkprogrammas.

Šņākt tagad var atklāt jebkuru paketi, kas nosūtīta uz 80. portu, un parādīs brīdinājumu “Atrasta HTTP pakete ” ekrānā, ja tas notiek.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Atrasta HTTP pakete [**][Prioritāte: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Atrasta HTTP pakete [**]

[Prioritāte: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Atrasta HTTP pakete [**]

[Prioritāte: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Atrasta HTTP pakete [**]

[Prioritāte: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Atrasta HTTP pakete [**]

[Prioritāte: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Atrasta HTTP pakete [**]

[Prioritāte: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Atrasta HTTP pakete [**]

[Prioritāte: 0] TCP

Mēs izveidosim arī noteikumu noteikšanai ftp pieteikšanās mēģinājumi:

# alert tcp any any -> any 21 (msg: "FTP pakete atrasta"; sid: 10000002;)Pievienojiet šo kārtulu “Vietējais.noteikumi ” failu, izmantojot šādu komandu:

[e-pasts aizsargāts]: ~ $ echo “alert tcp any any -> alert tcp any any -> any 21(msg: "FTP pakete atrasta"; sid: 10000002; rev: 1;) ">> / etc / snort / rules / local.noteikumiem

Tagad mēģiniet pieteikties no citas mašīnas un apskatīt programmas Snort rezultātus.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Atrasta FTP pakete [**] [Prioritāte: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Atrasta FTP pakete [**] [Prioritāte: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Atrasta FTP pakete [**] [Prioritāte: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Atrasta FTP pakete [**] [Prioritāte: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Atrasta FTP pakete [**] [Prioritāte: 0]

TCP

Kā redzams iepriekš, mēs saņēmām brīdinājumu, kas nozīmē, ka mēs esam veiksmīgi izveidojuši šos noteikumus ostas anomāliju noteikšanai 21 un osta 80.

Secinājums

Ielaušanās detektēšanas sistēmas patīk Šņākt tiek izmantoti tīkla trafika uzraudzībai, lai noteiktu, kad ļaunprātīgs lietotājs veic uzbrukumu, pirms tas var ievainot vai ietekmēt tīklu. Ja uzbrucējs tīklā veic ostas skenēšanu, uzbrukumu var noteikt, kā arī uzbrucēja veikto mēģinājumu skaitu IP adresi un citu informāciju. Šņākt tiek izmantots visu veidu anomāliju noteikšanai, un tam ir liels skaits jau konfigurētu noteikumu, kā arī iespēja lietotājam rakstīt savus noteikumus atbilstoši savām vajadzībām. Atkarībā no tīkla lieluma, Šņākt var viegli iestatīt un izmantot, neko neiztērējot, salīdzinot ar citu apmaksātu komerciālu Ielaušanās detektēšanas sistēmas. Uzņemtās paketes var analizēt tālāk, izmantojot pakešu šņaukšanas ierīci, piemēram, Wireshark, lai analizētu un sadalītu to, kas uzbrukuma laikā notika uzbrucēja prātos, un veicamo skenēšanas vai komandu veidus. Šņākt ir bezmaksas, atvērtā koda un viegli konfigurējams rīks, un tas var būt lieliska izvēle, lai aizsargātu jebkuru vidēja lieluma tīklu no uzbrukuma.

Phenquestions

Phenquestions