Pēc jebkura servera iestatīšanas starp pirmajām parastajām darbībām, kas saistītas ar drošību, ir ugunsmūris, atjauninājumi, ssh atslēgas, aparatūras ierīces. Bet lielākā daļa sistēmas administratoru neskenē savus serverus, lai atklātu vājās vietas, kā paskaidrots ar OpenVas vai Nessus, kā arī neizveido medus punktus vai ielaušanās detektēšanas sistēmu (IDS), kas ir paskaidrots zemāk.

Tirgū ir vairāki IDS, un labākie ir bez maksas, Snort ir vispopulārākais, es zinu tikai Snort un OSSEC, un es dodu priekšroku OSSEC, nevis Snort, jo tas ēd mazāk resursu, bet es domāju, ka Snort joprojām ir universāls. Papildu iespējas ir: Suricata, Bro IDS, drošības sīpols.

Oficiālākais IDS efektivitātes pētījums ir diezgan vecs, sākot ar 1998. gadu, tajā pašā gadā, kad sākotnēji tika izstrādāts Snort, un to veica DARPA, tā secināja, ka šādas sistēmas pirms mūsdienu uzbrukumiem bija bezjēdzīgas. Pēc 2 gadu desmitiem IT attīstījās ģeometriskā progresijā, arī drošība, un viss ir gandrīz atjaunināts, IDS ieviešana ir noderīga katram sysadmin.

Šņākt IDS

Snort IDS darbojas 3 dažādos režīmos, kā sniffer, kā pakešu reģistrētājs un tīkla ielaušanās noteikšanas sistēma. Pēdējais ir vispusīgākais, kam šis raksts ir koncentrēts.

Instalē Snort

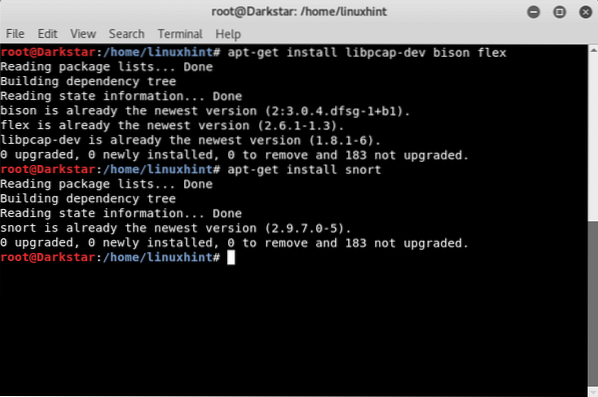

apt-get install libpcap-dev bison flexTad mēs skrienam:

apt-get install šņāktManā gadījumā programmatūra jau ir instalēta, bet tā nebija pēc noklusējuma, tieši tā tā tika instalēta Kali (Debian).

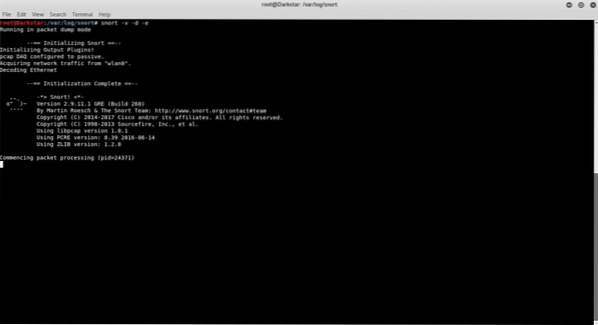

Darba sākšana ar Snort šņaukšanas režīmu

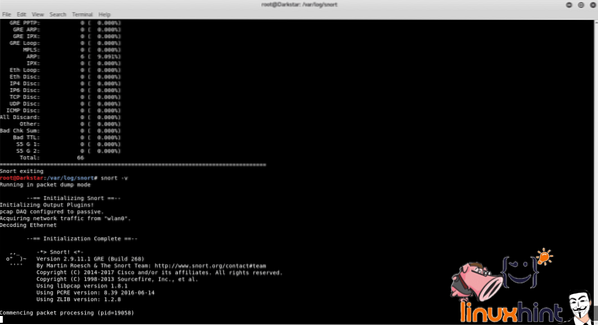

Šņaukšanas režīms nolasa tīkla trafiku un parāda tulkojumu skatītājam.

Lai pārbaudītu tā tipu:

Šo opciju nevajadzētu izmantot normāli, trafika parādīšanai ir nepieciešami pārāk daudz resursu, un tā tiek izmantota tikai, lai parādītu komandas izvadi.

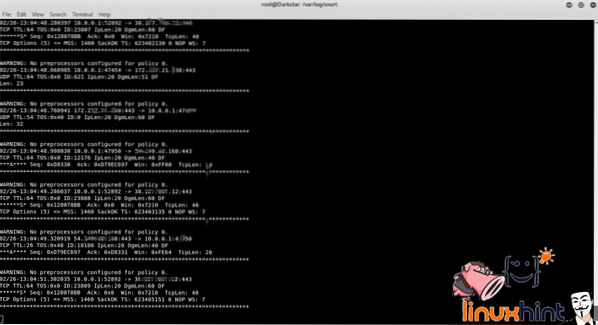

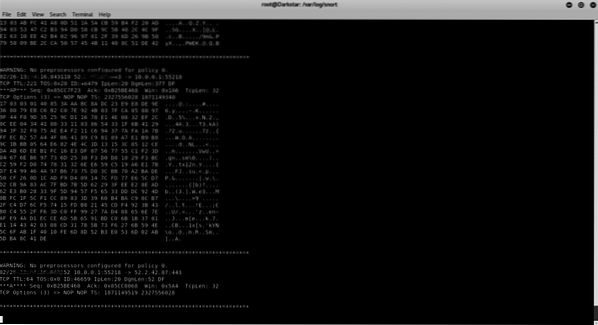

Terminālā mēs varam redzēt Snort atklātās trafika galvenes starp datoru, maršrutētāju un internetu. Snort arī ziņo par politikas trūkumu, lai reaģētu uz atklāto datplūsmu.

Ja mēs vēlamies, lai Snort parādītu arī datu veidu:

Lai parādītu, kā darbojas 2. galvenes:

# šņākt -v -d -eTāpat kā parametrs “v”, arī “e” nozīmē resursu izšķiešanu, ražošanā jāizvairās no tā izmantošanas.

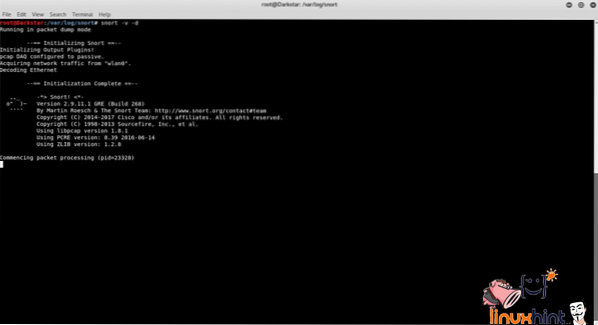

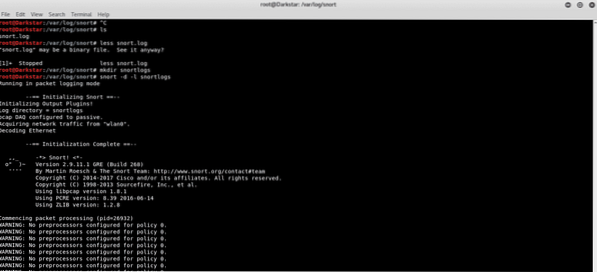

Darba sākšana ar Snort pakešu reģistrētāja režīmu

Lai saglabātu Snort pārskatus, mums Snort ir jānorāda žurnāla direktorijs, ja mēs vēlamies, lai Snort parādītu tikai galvenes un reģistrētu trafiku diska tipā:

# mkdir snortlogi# šņāciens -d -l šņākšanas žurnāli

Žurnāls tiks saglabāts snortlogs direktorijā.

Ja vēlaties izlasīt žurnāla failu tipu:

# snort -d -v -r logfilename.žurnāls.xxxxxxx

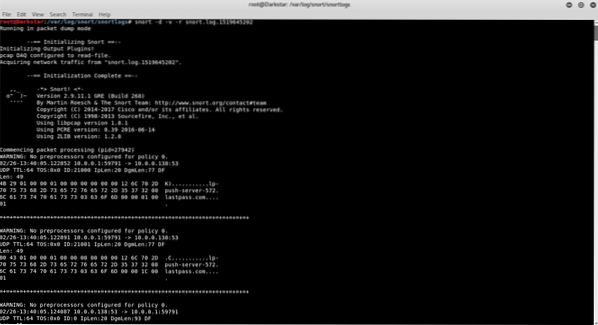

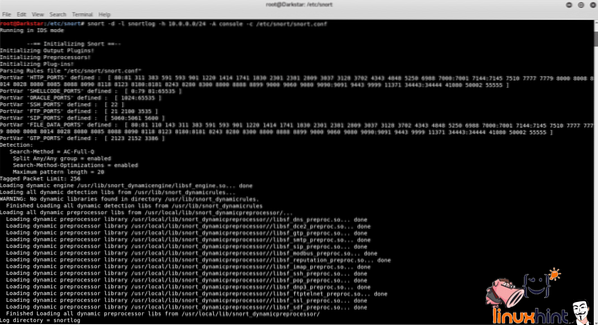

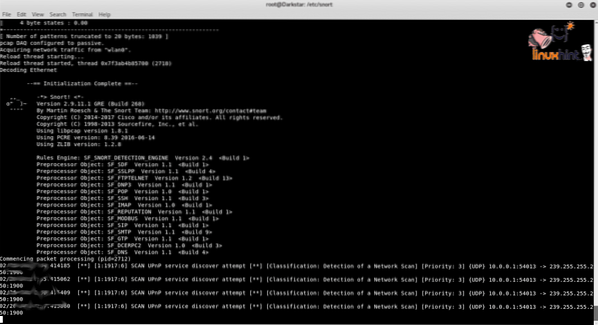

Darba sākšana ar Snort tīkla ielaušanās detektēšanas sistēmas (NIDS) režīmu

Ar šādu komandu Snort nolasa failā / etc / snort / snort norādītos noteikumus.conf, lai pareizi filtrētu datplūsmu, izvairoties no visas datplūsmas lasīšanas un koncentrējoties uz konkrētiem gadījumiem

minēts šņākšanā.conf, izmantojot pielāgojamus noteikumus.

Parametrs “-A console” norāda, ka terminālī jāuztraucas.

# snort -d -l snortlog -h 10.0.0.0/24 -Konsole -c šņāciens.konf

Paldies, ka izlasījāt šo Snort lietošanas ievada tekstu.

Phenquestions

Phenquestions