Ielaušanās atklāšanas sistēma var mūs brīdināt no DDOS, rupja spēka, ekspluatācijas, datu noplūdes un daudz ko citu. Tā reāllaikā uzrauga mūsu tīklu un mijiedarbojas ar mums un ar mūsu sistēmu, kad mēs nolemjam.

Vietnē LinuxHint mēs iepriekš veltījām Snort divas apmācības, Snort ir viena no vadošajām ielaušanās detektēšanas sistēmām tirgū un, iespējams, pirmā. Raksti bija Snort ielaušanās detektēšanas sistēmas instalēšana un izmantošana, lai aizsargātu serverus un tīklus, kā arī konfigurētu snort IDS un izveidotu kārtulas.

Šoreiz es parādīšu, kā iestatīt OSSEC. Serveris ir programmatūras kodols, tajā ir noteikumi, notikumu ieraksti un politikas, kamēr aģenti ir uzstādīti ierīcēs, kuras jāuzrauga. Aģenti piegādā žurnālus un informē par incidentiem uz serveri. Šajā apmācībā mēs instalēsim tikai servera pusi, lai uzraudzītu izmantoto ierīci. Serveris jau satur aģenta funkcijas ierīcei, kurā tā ir instalēta.

OSSEC instalēšana:

Vispirms palaidiet:

apt instalēt libmariadb2Debian un Ubuntu pakotnēm varat lejupielādēt OSSEC Server vietnē https: // updates.atomicorp.com / channels / ossec / debian / pool / main / o / ossec-hids-server /

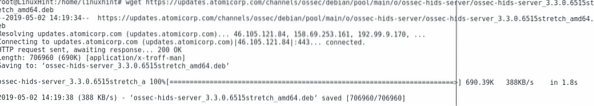

Šajā apmācībā es lejupielādēšu pašreizējo versiju, ierakstot konsolē:

wget https: // atjauninājumi.atomicorp.com / channels / ossec / debian / pool / main / o /ossec-hids-server / ossec-hids-server_3.3.0.6515stretch_amd64.deb

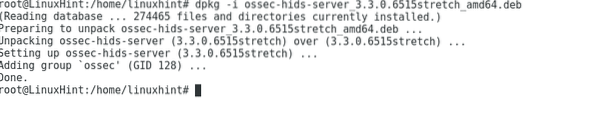

Pēc tam palaidiet:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.deb

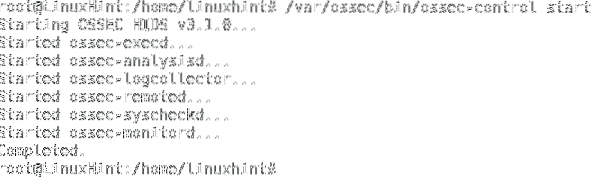

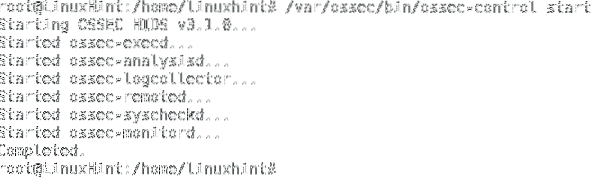

Sāciet OSSEC, izpildot:

/ var / ossec / bin / ossec-control start

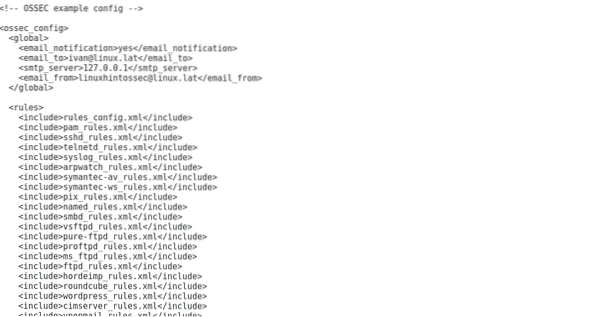

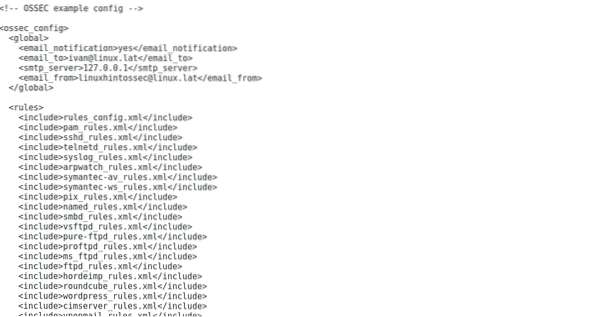

Pēc noklusējuma mūsu instalēšana neļāva pasta paziņojumus, lai rediģētu to veidu

nano / var / ossec / etc / ossec.konfMainīt

Priekš

Un pievienojiet:

Nospiediet ctrl + x un Jā lai saglabātu un izietu un atkal palaistu OSSEC:

/ var / ossec / bin / ossec-control start

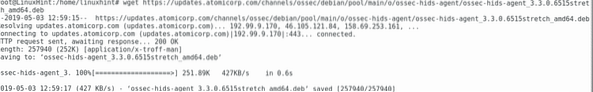

Piezīme: ja vēlaties instalēt OSSEC aģentu uz cita veida ierīci:

wget https: // atjauninājumi.atomicorp.com / channels / ossec / debian / pool / main / o /ossec-hids-agent / ossec-hids-agent_3.3.0.6515stretch_amd64.deb

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.deb

Atkal ļauj pārbaudīt OSSEC konfigurācijas failu

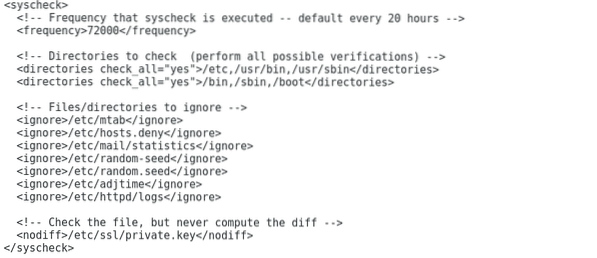

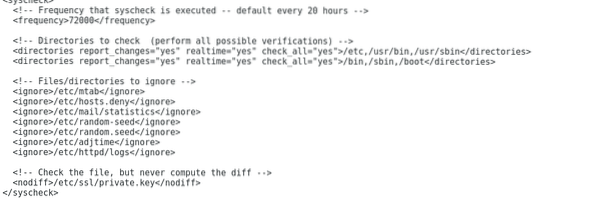

nano / var / ossec / etc / ossec.konf Ritiniet uz leju, lai sasniegtu sadaļu Syscheck

Ritiniet uz leju, lai sasniegtu sadaļu Syscheck

Šeit jūs varat noteikt OSSEC pārbaudītos direktorijus un pārskatīšanas intervālus. Mēs varam arī definēt direktorijus un failus, kurus ignorēt.

Lai iestatītu OSSEC ziņot par notikumiem reāllaikā, rediģējiet līnijas

Uz

/ usr / sbin

Lai pievienotu jaunu direktoriju OSSEC, lai pārbaudītu, pievienojiet rindiņu:

Aizveriet nano, nospiežot CTRL + X un Jā un tips:

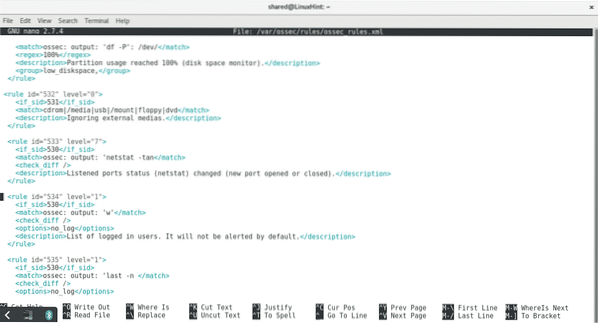

nano / var / ossec / rules / ossec_rules.xml

Šis fails satur OSSEC noteikumus, noteikumu līmenis noteiks sistēmas reakciju. Piemēram, pēc noklusējuma OSSEC ziņo tikai par 7. līmeņa brīdinājumiem, ja ir kāds noteikums, kura līmenis ir zemāks par 7, un vēlaties saņemt informāciju, kad OSSEC identificē incidentu, rediģējiet līmeņa numuru 7 vai augstāk. Piemēram, ja vēlaties saņemt informāciju, kad resursdatoru atbloķē OSSEC aktīvā atbilde, rediģējiet šo kārtulu:

Kam:

Drošāka alternatīva var būt jauna noteikuma pievienošana faila beigās, pārrakstot iepriekšējo:

Tagad mums ir instalēts OSSEC vietējā līmenī, nākamajā apmācībā mēs uzzināsim vairāk par OSSEC noteikumiem un konfigurāciju.

Es ceru, ka šī apmācība jums noderēja, lai sāktu darbu ar OSSEC, turpiniet sekot LinuxHint.com, lai iegūtu vairāk padomu un atjauninājumu par Linux.

Phenquestions

Phenquestions