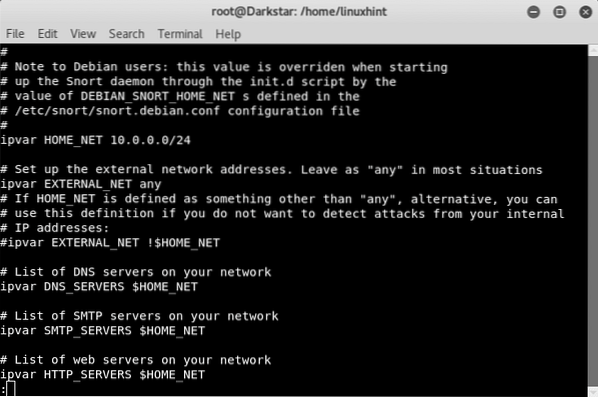

Šajā apmācībā tīkls, kuru izmantosim, ir: 10.0.0.0/24. Rediģējiet savu / etc / snort / snort.conf failu un aizstājiet “any” blakus $ HOME_NET ar tīkla informāciju, kā parādīts zemāk redzamajā ekrānuzņēmuma piemērā:

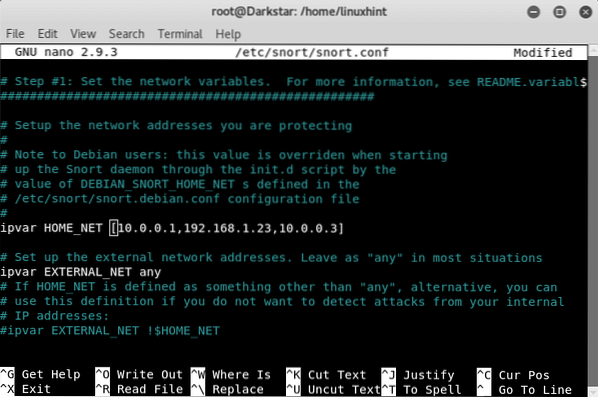

Varat arī definēt īpašas IP adreses, kuras uzraudzīt, atdalot ar komatu starp [], kā parādīts šajā ekrānuzņēmumā:

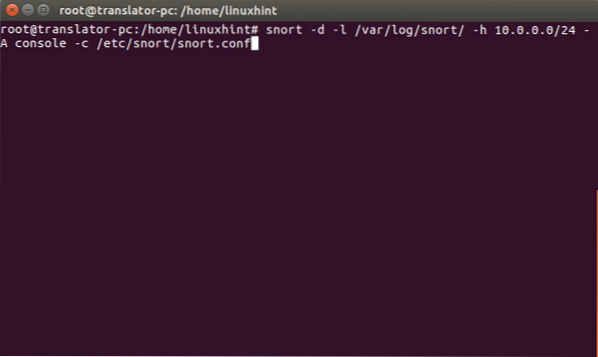

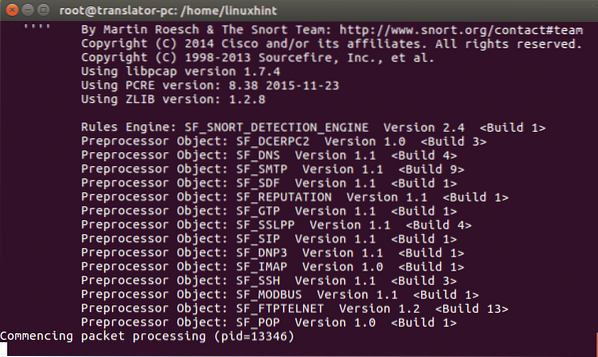

Tagad sāksim un palaidiet šo komandu komandrindā:

# snort -d -l / var / log / snort / -h 10.0.0.0/24 -Konsole -c / etc / šņākt / šņākt.konfKur:

d = liek šņākt rādīt datus

l = nosaka žurnālu direktoriju

h = norāda uzraudzāmo tīklu

A = uzdod šņākt drukāt brīdinājumus konsolē

c = norāda konfigurācijas faila šņākšanu

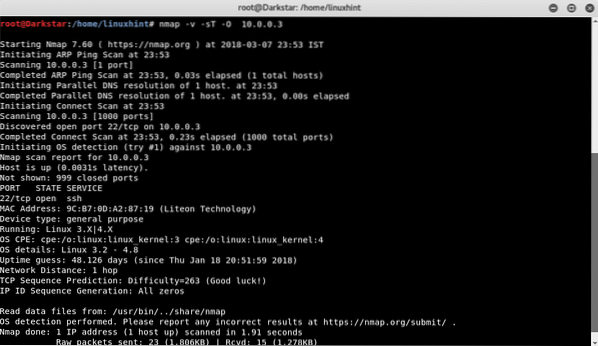

Ļauj sākt ātru skenēšanu no citas ierīces, izmantojot nmap:

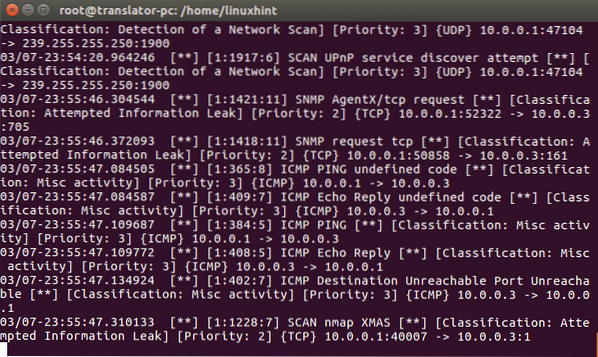

Ļauj redzēt, kas notiek šņāciena konsolē:

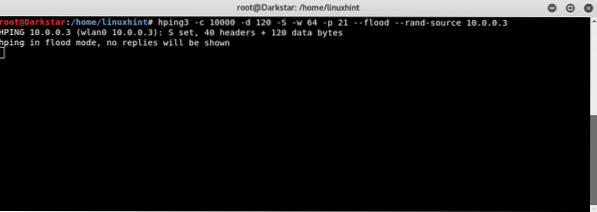

Šņākšana atklāja skenēšanu tagad arī no citas ierīces, kas ļauj uzbrukt ar DoS, izmantojot hping3

# hping3 -c 10000-d 120 -S -w 64 -p 21 - plūdi - rokas avots 10.0.0.3

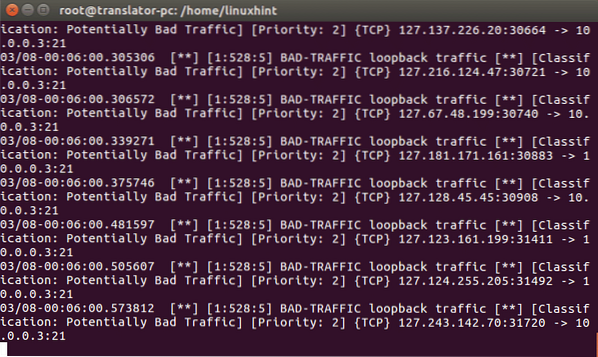

Ierīce, kas parāda Snort, atklāj sliktu satiksmi, kā parādīts šeit:

Tā kā mēs norādījām Snort saglabāt žurnālus, mēs tos varam izlasīt, palaižot:

# šņākt -rIevads šņākšanas noteikumos

Snort režīms NIDS darbojas, pamatojoties uz noteikumiem, kas norādīti / etc / snort / snort.conf fails.

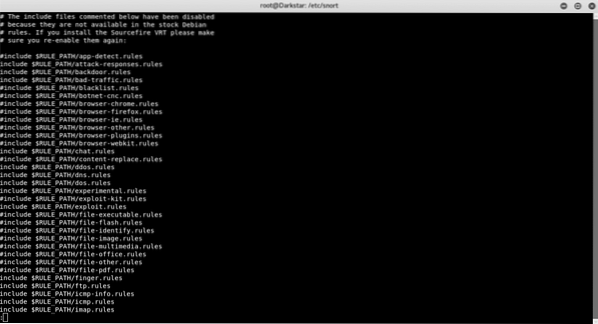

Šņākšanas ietvaros.conf failā mēs varam atrast komentētus un nekomentētus noteikumus, kā redzat zemāk:

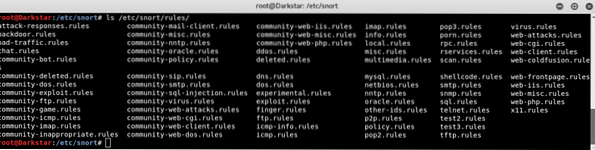

Noteikumu ceļš parasti ir / etc / snort / rules, tur mēs varam atrast noteikumu failus:

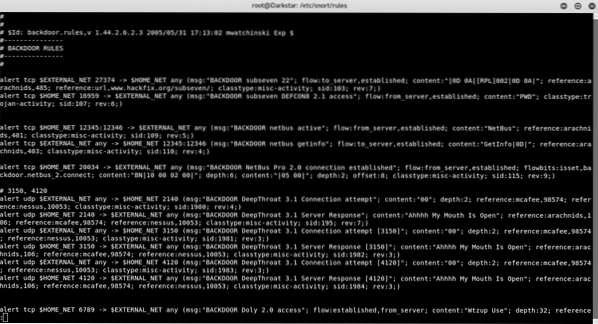

Ļauj redzēt noteikumus pret aizmugurējām durvīm:

Ir vairāki noteikumi, lai novērstu uzbrukumus aizmugurē, pārsteidzoši, ka ir noteikums pret NetBus, Trojas zirgu, kurš kļuva populārs pirms pāris gadu desmitiem, ļauj to apskatīt, un es paskaidrošu tā daļas un kā tas darbojas:

brīdinājums tcp $ HOME_NET 20034 -> $ EXTERNAL_NET jebkurš (ziņojums: "BACKDOOR NetBus Pro 2.0 savienojumsizveidots "; plūsma: no_servera, izveidots;

plūsmas biti: ieliktnis, aizmugures durvis.netbus_2.savienot; saturs: "BN | 10 00 02 00 |"; dziļums: 6; saturs: "|

05 00 | "; dziļums: 2; nobīde: 8; klasifikācijas tips: nepareiza darbība; sid: 115; rev: 9;)

Šis noteikums uzdod snortam brīdināt par TCP savienojumiem portā 20034, kas pārraida jebkuru avotu ārējā tīklā.

-> = norāda trafika virzienu, šajā gadījumā no mūsu aizsargātā tīkla līdz ārējam

ziņojums = Uzdod brīdinājumam displejā iekļaut konkrētu ziņojumu

saturu = meklēt konkrētu saturu paketē. Tas var ietvert tekstu, ja starp ““ vai bināros datus, ja starp | |

dziļums = Analīzes intensitāte, iepriekšminētajā noteikumā mēs redzam divus dažādus parametrus diviem dažādiem saturiem

kompensēt = stāsta Snort katras paketes sākuma baitu, lai sāktu meklēt saturu

klasifikācijas tips = stāsta, par kādu uzbrukumu Snort brīdina

sid: 115 = noteikuma identifikators

Izveidot savu likumu

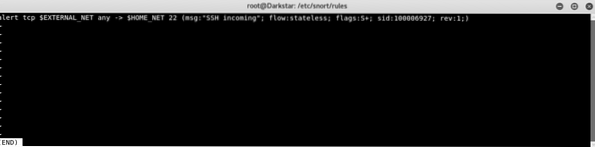

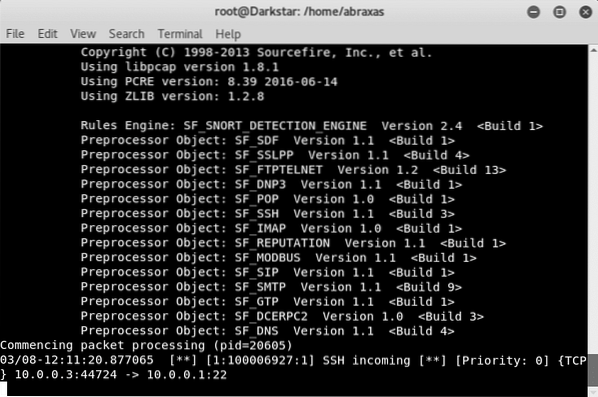

Tagad mēs izveidosim jaunu kārtulu, lai paziņotu par ienākošajiem SSH savienojumiem. Atvērt / etc / snort / rules / yourrule.noteikumiem, un iekšpusē ielīmējiet šādu tekstu:

brīdinājums tcp $ EXTERNAL_NET jebkurš -> $ HOME_NET 22 (msg: "SSH ienākošais";plūsma: bezvalstnieks; karodziņi: S +; sid: 100006927; rev: 1;)

Mēs iesakām Snort brīdināt par jebkuru TCP savienojumu no jebkura ārēja avota uz mūsu ssh portu (šajā gadījumā noklusējuma portu), ieskaitot īsziņu “SSH INCOMING”, kur bezvalstnieks uzdod Snort ignorēt savienojuma stāvokli.

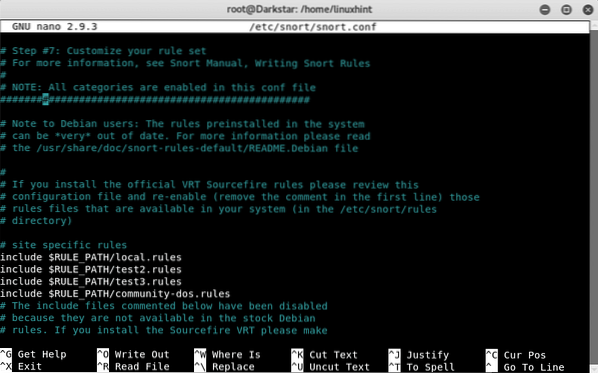

Tagad mums jāpievieno izveidotā kārtula / etc / šņākt / šņākt.konf failu. Redaktorā atveriet konfigurācijas failu un meklējiet # 7, kura ir sadaļa ar noteikumiem. Pievienojiet nekomentētu kārtulu, piemēram, iepriekš redzamajā attēlā, pievienojot:

ietver $ RULE_PATH / tavrule.noteikumiemTā vietā, lai “tavs likums.noteikumi ”, iestatiet faila nosaukumu, manā gadījumā tas bija tests3.noteikumiem.

Kad tas ir izdarīts, vēlreiz palaidiet Snort un redziet, kas notiek.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 -Konsole -c / etc / šņākt / šņākt.konfssh uz jūsu ierīci no citas ierīces un skatiet, kas notiek:

Var redzēt, ka tika konstatēts ienākošais SSH.

Ar šo nodarbību es ceru, ka jūs zināt, kā izveidot pamatnoteikumus un izmantot tos, lai noteiktu aktivitāti sistēmā. Skatiet arī pamācību par to, kā iestatīt šņācienu un sākt to lietot, un to pašu apmācību, kas pieejama spāņu valodā Linux.lat.

Phenquestions

Phenquestions