Telnet programma, kas nav Telnet protokols, var būt noderīga, lai pārbaudītu porta stāvokļus, kuru funkcionalitāti izskaidro šī apmācība. Iemesls, kāpēc šis protokols ir noderīgs, lai izveidotu savienojumu ar dažādiem protokoliem, piemēram, POP, ir tas, ka abi protokoli atbalsta vienkāršu tekstu (kas ir viņu galvenā problēma un kāpēc šādus pakalpojumus nevajadzētu izmantot).

Pirms sākšanas pārbaudiet ostas:

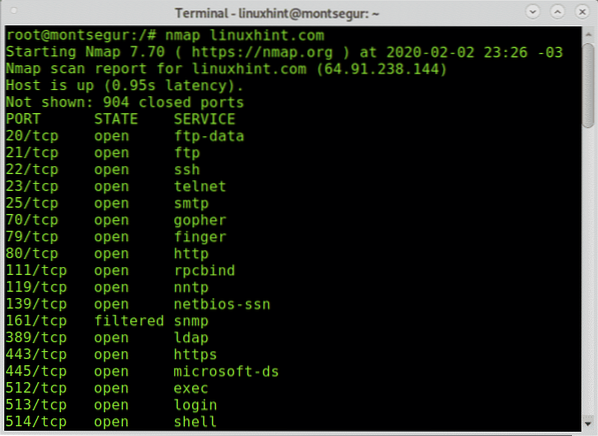

Pirms sākt ar telnet, pārbaudīsim ar Nmap dažus portus mērķa paraugā (linuxhint.com).

# nmap linuxhint.com

Darba sākšana ar Telnet īpašām ostām testēšanas nolūkos:

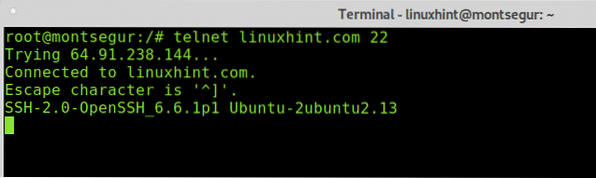

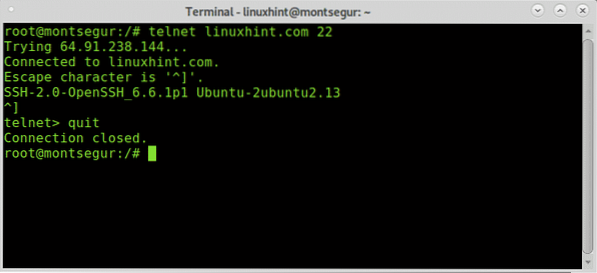

Kad būsim uzzinājuši par atvērtajām ostām, varēsim sākt testus, izmēģināsim 22. portu (ssh), konsolē ierakstiet “telnet

Kā redzat zemāk esošajā piemērā, izeja saka, ka esmu savienots ar linuxhint.com, tāpēc osta ir atvērta.

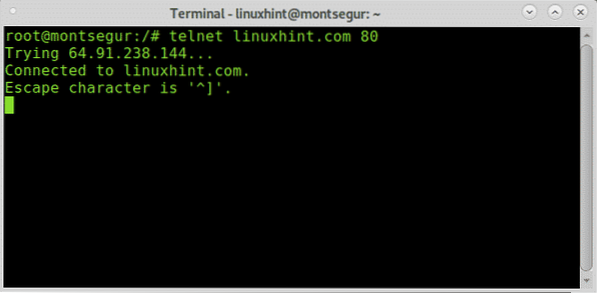

Izmēģināsim to pašu 80. portā (http):

# telnet linuxhint.com 80

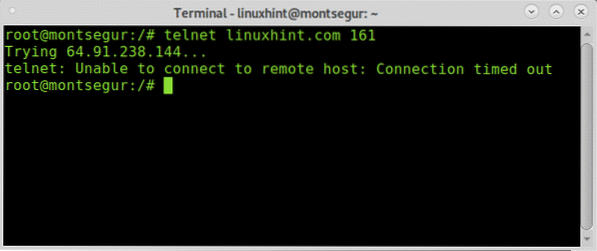

Izeja ir līdzīga 80. portam, tagad izmēģināsim 161. portu, kas saskaņā ar Nmap tiek filtrēts:

# telnet linuxhint.com 161

Kā redzat, filtrētais ports neļāva izveidot savienojumu, atgriežot taimauta kļūdu.

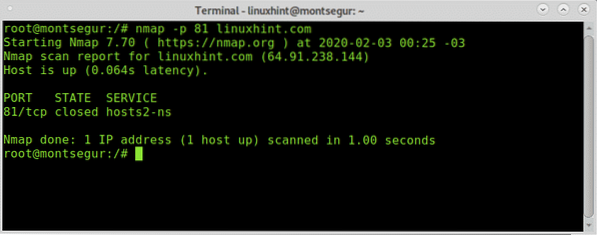

Tagad izmēģināsim Telnet pret slēgtu (nefiltrētu) portu, šajā piemērā es izmantošu 81. portu. Tā kā Nmap pirms turpināšanas neziņoja par slēgtajām ostām, es apstiprināšu, ka tā ir slēgta, skenējot konkrēto portu, izmantojot -p karodziņu:

# nmap -p 81 linuxhint.com

Kad būs apstiprināts, ka osta ir slēgta, pārbaudīsim to ar Telnet:

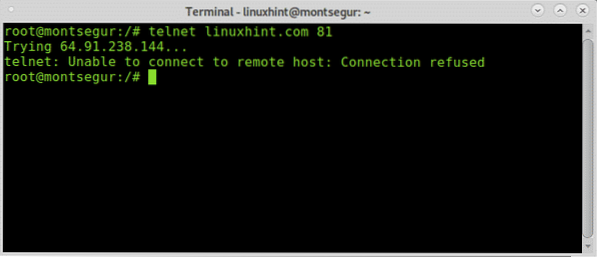

# telnet linuxhint.com 81

Kā redzat, savienojums netika izveidots, un kļūda ir atšķirīga, nekā filtrētajā portā redzams uzraksts “Savienojums atteikts”.

Lai aizvērtu izveidoto savienojumu, varat nospiest CTRL+] un jūs redzēsiet uzvedni:

telnet>Pēc tam ierakstiet “atmest”Un nospiediet IEVADIET.

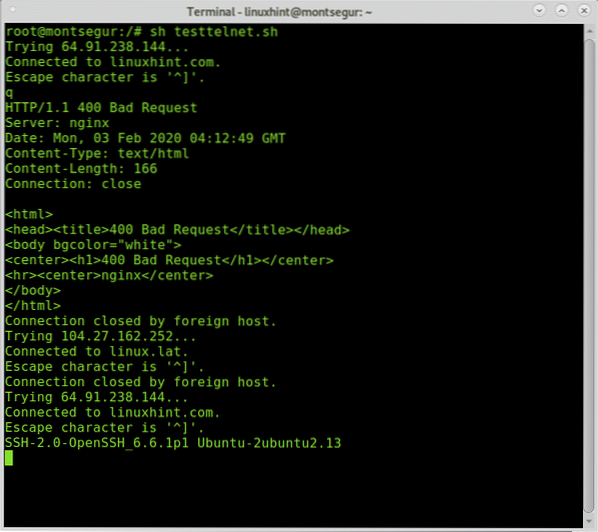

Izmantojot Linux, jūs varat viegli uzrakstīt nelielu čaulas skriptu, lai izveidotu savienojumu caur telnet ar dažādiem mērķiem un portiem.

Atveriet nano un izveidojiet failu ar nosaukumu multipletelnet.sh ar šādu saturu iekšā:

#! / bin / bash # Pirmā nekomentētā līnija tiks savienota ar linuxhint.com caur portu $ telnet linuxhint.com 80 # Otrā nekomentētā līnija izveidos savienojumu ar Linux.lat caur ssh. telnet linux.lat 22 # Trešā nekomentētā līnija izveidos savienojumu ar linuxhint.com caur ssh telnet linuxhint.com 22

Savienojumi sākas tikai pēc tam, kad iepriekšējais tika aizvērts, savienojumu var aizvērt, nododot jebkuru rakstzīmi. Iepriekš minētajā piemērā es nokārtoju “q”.

Tomēr, ja vēlaties vienlaikus pārbaudīt daudzas ostas un mērķus, Telnet nav labākais risinājums, kuram jums ir Nmap un tamlīdzīgi rīki

Par Telnet:

Kā jau iepriekš minēts, Telnet ir nešifrēts protokols, kas ir neaizsargāts pret snifferiem, jebkurš uzbrucējs var pārtvert komunikāciju starp klientu un serveri vienkāršā tekstā, piekļūstot saprātīgai informācijai, piemēram, parolēm.

Autentifikācijas metožu trūkums arī ļauj iespējamiem uzbrucējiem modificēt paketes, kas nosūtītas starp diviem mezgliem.

Tāpēc Telnet tika ātri nomainīts ar SSH (Secure Shell), kas nodrošina dažādas autentifikācijas metodes, kā arī šifrē visu saziņu starp mezgliem.

Bonuss: noteiktu portu pārbaude par iespējamām ievainojamībām ar Nmap:

Izmantojot Nmap, mēs varam sasniegt daudz vairāk nekā ar Telnet, mēs varam uzzināt programmas versiju, kas darbojas aiz porta, un mēs pat varam pārbaudīt, vai tajā nav ievainojamības.

Konkrētas ostas skenēšana, lai atrastu pakalpojuma ievainojamības:

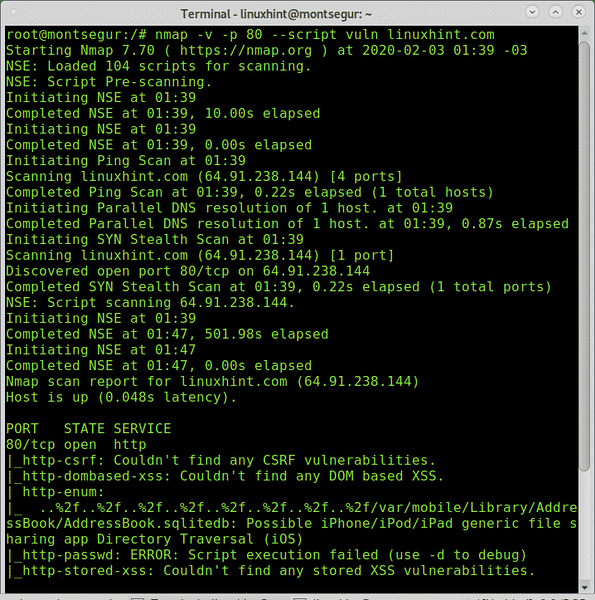

Šis piemērs parāda skenēšanu pret linuxhint 80. portu.com aicinot testēt Nmap NSE skriptu aizskaroši skripti, kas meklē ievainojamību:

# nmap -v -p 80 - skripts vuln linuxhint.com

Kā redzat, tā ir LinuxHint.com serveris neatrada ievainojamību.

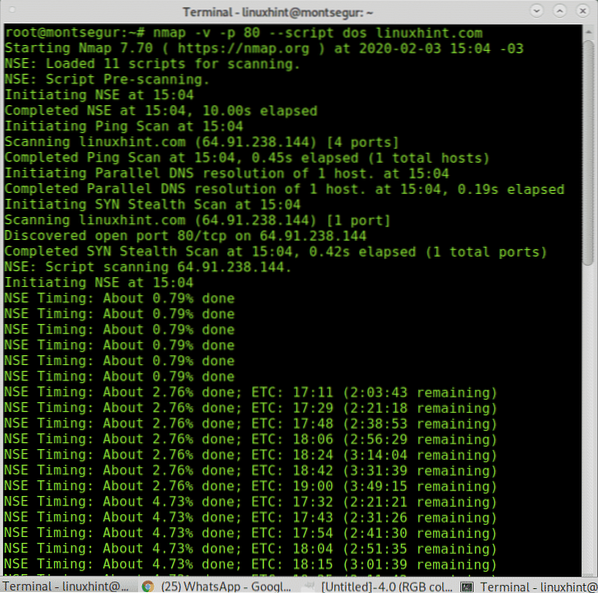

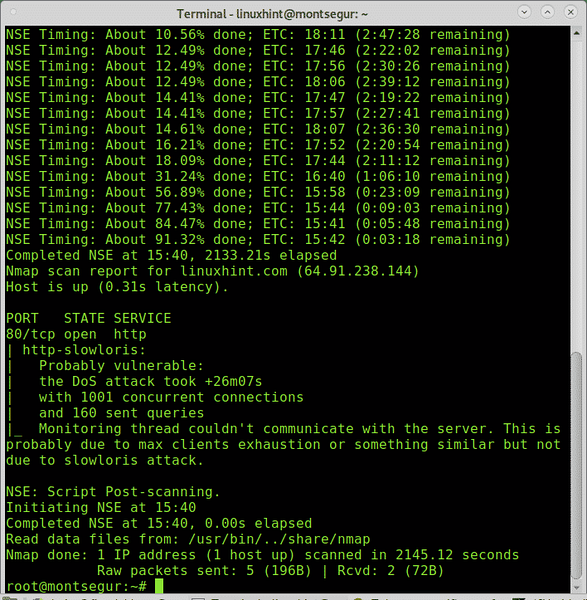

Ir iespējams skenēt noteiktu portu, lai atrastu noteiktu ievainojamību; Šis piemērs parāda, kā skenēt portu, izmantojot Nmap, lai atrastu DOS ievainojamības:

# nmap -v -p 80 --cript dos linuxhint.com

Kā redzat, Nmap atrada iespējamu ievainojamību (šajā gadījumā tas bija kļūdaini pozitīvs).

Vietnē varat atrast daudz augstas kvalitātes apmācību ar dažādām ostu skenēšanas metodēm https: // linuxhint.com /?s = skenēšana + porti.

Es ceru, ka jūs atradāt šo apmācību vietnē Telnet uz noteiktu portu testēšanas vajadzībām noderīgs. Turpiniet sekot LinuxHint, lai iegūtu vairāk padomu un atjauninājumu par Linux un tīklu

Phenquestions

Phenquestions