Ātrs ievads Fierce

Šodien mēs iepazīstināsim ar Fierce, fantastisku tīkla kartēšanas un ostu skenēšanas rīku. Bieži vien Fierce tiek izmantots, lai tīklos atrastu blakus esošo IP vietu un resursdatoru nosaukumus, un tas ir daudz kas vairāk nekā vienkāršs IP skeneris vai DDoS rīks. Tas ir lielisks izlūkošanas rīks, ko izmanto whitehat kopienas visā pasaulē.

Fierce ir īpaši izstrādāts korporatīvajiem tīkliem un tiek izmantots, lai atklātu iespējamos mērķus viņu sistēmu tīklos. Spējīgs dažu minūšu laikā skenēt domēnus, Fierce kļūst par vēlamo rīku ievainojamības pārbaudei lielos tīklos.

Atribūti

Dažas no tā iezīmēm ir šādas:

- veic reverso meklēšanu norādītajam diapazonam

- Iekšējo un ārējo IP diapazonu skenēšana

- Spēj veikt visu C klases skenēšanu

- uzskaita mērķu DNS ierakstus

- Lieliskas brutāla spēka iespējas kopā ar reverso meklēšanu, ja brutāls spēks nespēj atrast vairākus resursdatorus

- Vārdu serveru atrašana un uzbrukums zonas pārsūtīšanai

Lai skatītu sīkāku informāciju par šī programmatūras inženierijas brīnuma funkcionalitāti un utilītprogrammām, palaidiet tajā karodziņu -h.

Kā Fierce veic skenēšanu

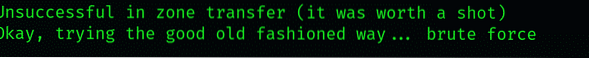

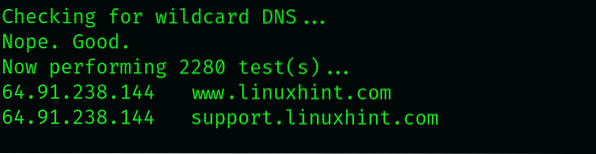

Neskatoties uz to, ka tas ir tik atjautīgs un efektīvs rīks, tas darbojas salīdzinoši vienkārši. Tas sāk skenēšanas procesu ar nežēlīgiem spēka uzbrukumiem, ja tam nav iespējams viegli veikt mērķa domēna zonas pārsūtīšanu. Fierce izmanto iepriekš noteiktu vārdu sarakstu, kas satur iespējamos apakšdomēnus, kurus tā var atklāt. Ja apakšdomēna nav sarakstā, tas netiks atklāts.

Veicot pamata skenēšanu ar Fierce

Parādīsim, kā Fierce darbojas, veicot vienkāršu skenēšanu ar noklusējuma iestatījumiem. Šeit mēs veicam pamata skenēšanu vietnē.com). Lai sāktu skenēšanu, ierakstiet:

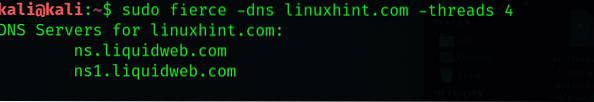

$ sīva -dns linuxhint.com-pavedieni 4

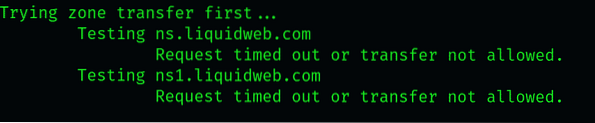

Skenēšana pieprasa to serveru nosaukumus, kuros mitināta mērķa vietne. Pēc tam tā mēģinās pārsūtīt zonu pret šiem serveriem, kas, visticamāk, neizdosies, bet retos gadījumos var darboties. Tas galvenokārt notiek tāpēc, ka skenēšanas DNS vaicājumi beidzas ar trešo pušu serveriem.

Ja zonu pārsūtīšana neizdodas, skenēšana mēģinās atrast aizstājējzīmi A ierakstu, kas ir svarīgi, jo tajā ir uzskaitīti visi apakšdomēni, kas automātiski tiek piešķirti IP adresei. DNS A ieraksti izskatās apmēram šādi:

Šie ieraksti var būt vai var nebūt attiecībā uz konkrētu vietni, bet, ja tādi ir (pieņemsim, ka vietnei, ko sauc par mūsu vietni), tie izskatīsies apmēram šādi:

Ievērojiet, kā tas parāda, ka temperatūra ir sasniegusi a.b.c.d. Daļēji tas ir saistīts ar faktu, ka DNS, kas ir * vērtība, atrisiniet apakšdomēnu uz tā IP adresi. Veiktie mēģinājumi neapdomāti piespiedu apakšdomēnus parasti iztur un neitralizē šāda veida ieraksti. Tomēr mēs varam iegūt dažus būtiskus datus, meklējot papildu vērtības.

Piemēram, jūs varat pateikt, vai apakšdomēns ir likumīgs, apskatot IP, kuram tas ir atrisināts. Ja vairāki vietrāži URL nonāk noteiktā IP adresē, tie, iespējams, tiek zaudēti, lai aizsargātu serveri no skenēšanas, piemēram, tās, kuru mēs šeit veicam. Parasti vietnes ar unikālām IP vērtībām ir reālas.

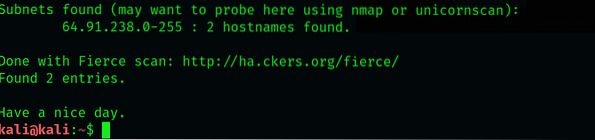

Pārejot uz citiem skenēšanas rezultātiem, jūs redzēsiet, ka no 1594 pārbaudītajiem vārdiem tika atrasti 11 ieraksti. Mūsu gadījumā mēs atradām vienu ierakstu (c.xkcd.com) kas pēc rūpīgas pārbaudes saturēja svarīgu informāciju. Apskatīsim, kas mums ir šis ieraksts.

Apskatot daļu šeit esošās informācijas, var pateikt, ka daži no tiem varētu būt apakšdomēni, kurus Fierce nevarēja atklāt. Mēs varam izmantot fragmentus no šejienes, lai uzlabotu savu vārdu sarakstu, kuru skenēšana izmanto apakšdomēnu noteikšanai.

Norādīsim Fierce veikt fwd un reverse DNS meklēšanu ar komandu nslookup.

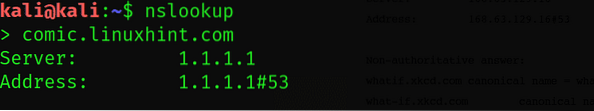

$ nslookup

Nslookup lietderība ir pārbaudījusi komiksu.linuxhint.com apakšdomēns un neizdevās iegūt rezultātus. Tomēr tas ir pieprasījums pārbaudīt whatif.linuxhint.com apakšdomēns ir devis dažus būtiskus rezultātus: proti, CN un A ierakstu atbilde.

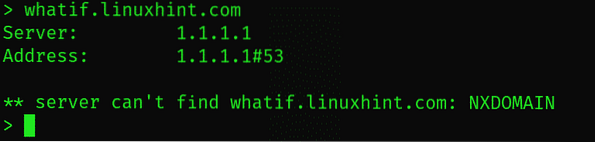

$ nslookup> whatif.linuxhint.com

Ļaujiet mums labi apskatīt “whatif.linuxhint.com ”apakšdomēna rezultāti

Pievērsiet uzmanību CNAME ierakstam, kas būtībā ir novirzīšana. Piemēram, ja CNAME saņem vaicājumu par whatif.xkcd.lv, tā novirzīs pieprasījumu uz līdzīgu manekena apakšdomēnu. Tad ir vēl divi CNAME ieraksti, kas galu galā noved pie pieprasījuma pie prod.i.ssl.globāls.fastlylb.net, kas atrodas IP adresē, kā redzams pēdējais A ieraksts.

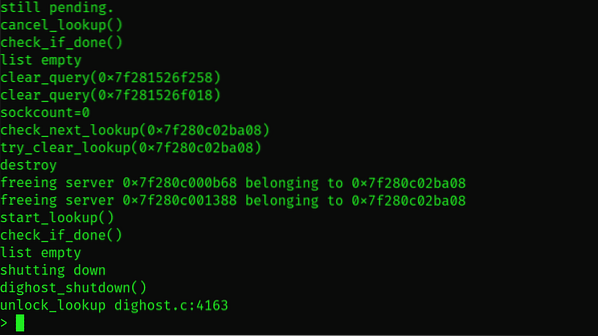

Varat ievadīt nslookup verbose režīmā, ierakstot nslookup tipa kopu d2, lai redzētu rezultātus daudz detalizētāk.

$ nslookup> iestatiet d2$ nslookup> whatif.linuxhint.com

Mēs ļoti iesakām iepazīties ar komandu nslookup. Tas ir pieejams visās populārajās operētājsistēmās, un tas ietaupa daudz laika, kad pārbaudāt serveri apakšdomēniem.

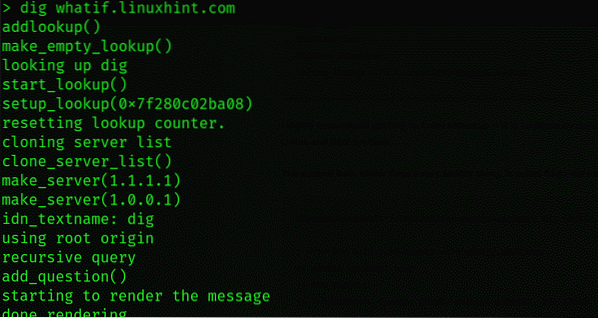

Ir vēl viens lielisks rīks, ko sauc par dig, kuram ir līdzīga funkcija. Aktivizējiet dig, un jums tiks parādīts:

$ nslookup> izrakt whatif.linuxhint.com

Atgriežoties IP, mēs varam iegūt noderīgāku informāciju par tīkliem, kurus esam skenējuši. Ja mēs rīkotu pentestu uzņēmumam, mēs, iespējams, būtu guvuši priekšstatu par viņu publisko IP telpu un varētu pamatot izmeklēšanu saistībā ar saistītajiem IP.

Vārdu sakot:

Kā mēs jau iepriekš minējām, Fierce ir daudz vairāk nekā vienkāršs tīkla skeneris. Tālāk mēs esam uzskaitījuši dažas komandas un to lietojumu; Es iesaku izmēģināt nākamo.

- Vārdu saraksts - jūs norādāt vārdu saraksta failu, kuram meklēt serverī apakšdomēnus.

- savienot - šī funkcija skenēšanas laikā izveido savienojumu ar identificētiem apakšdomēniem

- aizkave - norāda kavēšanos sekundēs starp vaicājumiem serverim

- dnsserver - nosūtiet dnsserver pieprasījumus

- fails - lejupielādē skenēšanas rezultātus norādītajā direktorijā

Phenquestions

Phenquestions