Ierobežojošās un atļaujošās ugunsmūra politikas

Papildus sintaksei, kas jums jāzina, lai pārvaldītu ugunsmūri, jums būs jādefinē arī ugunsmūra uzdevumi, lai izlemtu, kāda politika tiks ieviesta. Ir 2 galvenās politikas, kas nosaka ugunsmūra darbību, un dažādi to ieviešanas veidi.

Pievienojot kārtulas, lai pieņemtu vai noraidītu noteiktas paketes, avotus, galamērķus, porti utt. kārtulas noteiks, kas notiks ar trafiku vai paketēm, kas nav klasificētas jūsu ugunsmūra noteikumos.

Ļoti vienkāršs piemērs varētu būt šāds: nosakot, vai IP x iekļaujat baltajā sarakstā vai iekļaujat melnajā sarakstā.x.x.x, kas notiek ar pārējiem?.

Pieņemsim, ka baltā saraksta datplūsma nāk no IP x.x.x.x.

A visatļautība politika nozīmētu visas IP adreses, kas nav x.x.x.x var savienoties, tāpēc y.y.y.y vai z.z.z.z var izveidot savienojumu. A ierobežojoši politika noraida visu datplūsmu no adresēm, kas nav x.x.x.x.

Īsāk sakot, ugunsmūris, saskaņā ar kuru nav atļauts iziet visu trafiku vai paketes, kas nav definētas tā noteikumos, ir ierobežojoši. Ugunsmūris, saskaņā ar kuru ir atļauta visa trafika vai paketes, kas nav definētas tā noteikumos, ir visatļautība.

Ienākošās un izejošās datplūsmas politikas var būt dažādas, daudzi lietotāji ienākošajai datplūsmai izmanto ierobežojošu politiku, saglabājot atļauto izejošās satiksmes politiku. Tas atšķiras atkarībā no aizsargātās ierīces izmantošanas.

Iptables un UFW

Lai gan Iptables ir priekšgals lietotājiem, lai konfigurētu kodola ugunsmūra kārtulas, UFW ir priekšpuse, lai konfigurētu Iptables, tie nav faktiskie konkurenti, fakts ir tāds, ka UFW nodrošināja iespēju ātri iestatīt pielāgotu ugunsmūri, nemācot nedraudzīgu sintaksi, tomēr daži noteikumi var Netiks piemēroti, izmantojot īpašus noteikumus UFW, lai novērstu konkrētus uzbrukumus.

Šajā apmācībā tiks parādīti noteikumi, kurus es uzskatu par labāko ugunsmūra praksi, ko galvenokārt izmanto, bet ne tikai ar UFW.

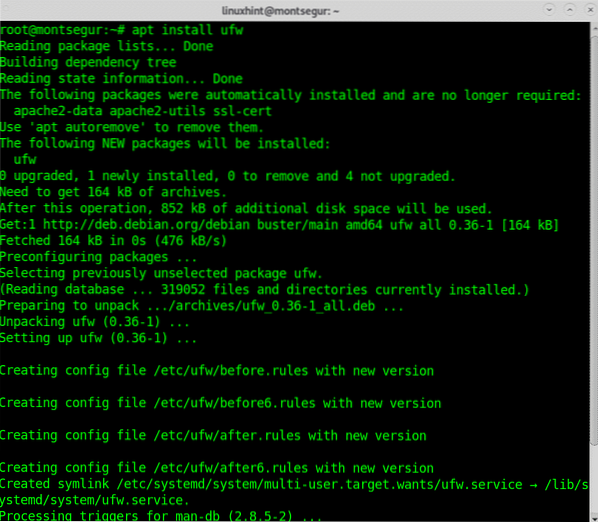

Ja jums vēl nav instalēta UFW, instalējiet to, palaižot:

# apt instalēt ufw

Darba sākšana ar UFW:

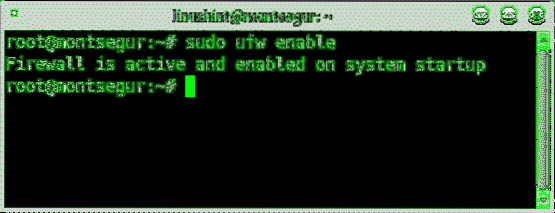

Lai sāktu, palaidiet ugunsmūri startēšanas laikā, palaižot:

# sudo ufw iespējot

Piezīme: ja nepieciešams, varat atspējot ugunsmūri, izmantojot to pašu sintaksi, aizstājot “iespējot” vērtību “atspējot” (sudo ufw atspējot).

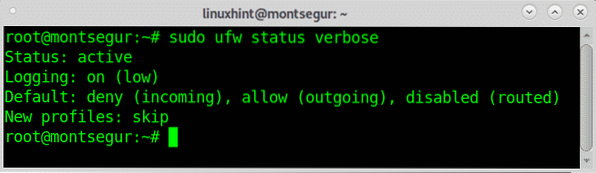

Jebkurā laikā varēsiet pārbaudīt ugunsmūra statusu, runājot:

# sudo ufw statusa verbose

Kā redzat izvadē, ienākošās trafika noklusējuma politika ir ierobežojoša, savukārt izejošajai datplūsmai politika ir atļauta, kolonna “atspējota (maršrutēta)” nozīmē, ka maršrutēšana un pārsūtīšana ir atspējota.

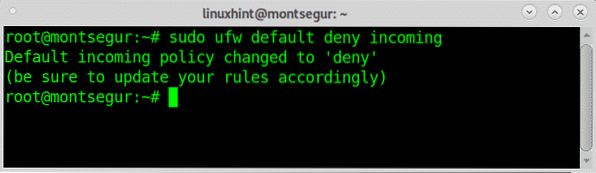

Es uzskatu, ka lielākajai daļai ierīču ierobežojošā politika ir daļa no labākās ugunsmūra drošības praksi, tāpēc vispirms sāksim atteikt visu datplūsmu, izņemot ierobežojošo ugunsmūri:

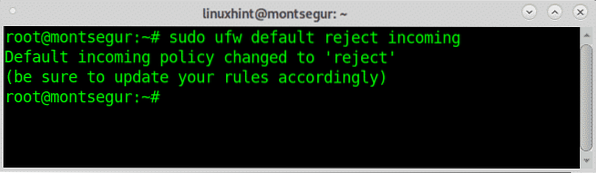

# sudo ufw noklusējuma atteikt ienākošo

Kā redzat, ugunsmūris mūs brīdina atjaunināt mūsu noteikumus, lai izvairītos no kļūmēm, apkalpojot klientus, kas savieno ar mums. Veids, kā to izdarīt ar Iptables, varētu būt šāds:

# iptables -A INPUT -j DROPThe noliegt noteikums par UFW pārtrauks savienojumu, neinformējot otru pusi, ka savienojums tika noraidīts, ja vēlaties, lai otra puse zinātu, ka savienojums tika atteikts, varat izmantot kārtulu “noraidītVietā.

# sudo ufw noklusējuma noraidīt ienākošo

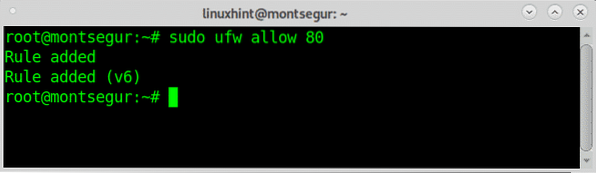

Kad esat bloķējis visu ienākošo datplūsmu neatkarīgi no jebkura nosacījuma, var sākt iestatīt diskriminējošus noteikumus, lai pieņemtu to, ko mēs vēlamies pieņemt, piemēram, ja mēs izveidojam tīmekļa serveri un jūs vēlaties pieņemt visus lūgumus, kas nāk uz jūsu tīmekļa serveri, 80. osta, palaidiet:

# sudo ufw atļaut 80

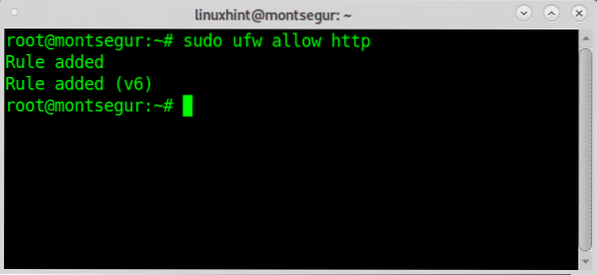

Pakalpojumu varat norādīt gan pēc porta numura, gan nosaukuma, piemēram, varat izmantot prot 80, kā norādīts iepriekš, vai nosaukumu http:

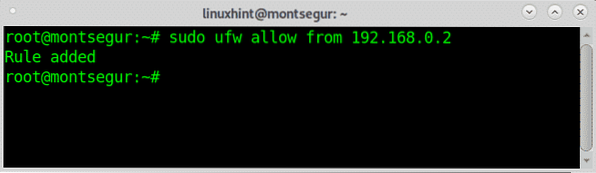

Papildus pakalpojumam varat definēt arī avotu, piemēram, varat atteikt vai noraidīt visus ienākošos savienojumus, izņemot avota IP.

# sudo ufw atļaut no

Vispārīgi iptables noteikumi, kas tulkoti UFW:

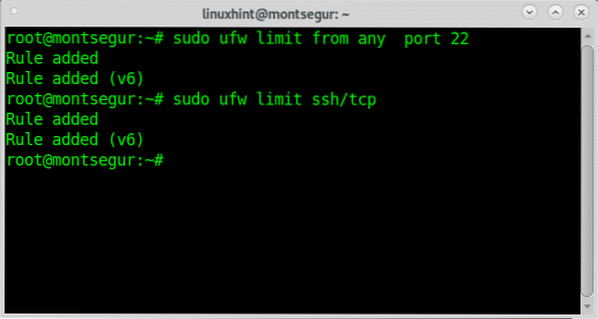

Rate_limit ierobežošana ar UFW ir diezgan vienkārša, tas ļauj mums novērst ļaunprātīgu izmantošanu, ierobežojot skaitu, ko katrs resursdators var izveidot, un UFW ierobežojot ssh likmi, būtu:

# sudo ufw ierobežojums no jebkuras 22. ostas# sudo ufw ierobežojums ssh / tcp

Lai uzzinātu, kā zemāk UFW padarīja uzdevumu vienkāršu, jums ir nepieciešams iepriekš sniegtā UFW norādījuma tulkojums, lai to pašu norādītu:

# sudo iptables -A ufw-user-input -p tcp -m tcp --port 22 -m conntrack --ctstate JAUNS-m nesen --set --name DEFAULT --maska 255.255.255.0 - avots

#sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate NEW

-m nesen - atjauninājums - sekundes 30 - skaitlis 6 - nosaukums DEFAULT - maska 255.255.255.255

--rsource -j ufw-user-limit

# sudo iptables -A ufw-user-input -p tcp -m tcp --port 22 -j ufw-user-limit-accept

Ar UFW iepriekš rakstītie noteikumi būtu:

Es ceru, ka šī apmācība Debian ugunsmūra iestatīšanas drošības paraugpraksē jums šķita noderīga.

Phenquestions

Phenquestions